單純使用密碼的數位時代,已經無法提供安全的驗證機制,使用者可能使用複雜度低與重複性高的弱密碼,而成為駭客竊取的目標。MFA運用多種身分因素驗證,提供更全面的安全保護。儘管完善的驗證機制,也並非萬無一失的。由於MFA提供多種的身分驗證因素,可能增加使用者體驗的複雜性,當多個驗證步驟感到不便時,可能讓使用者選擇簡單而不安全的驗證方式,從而降低安全保護。

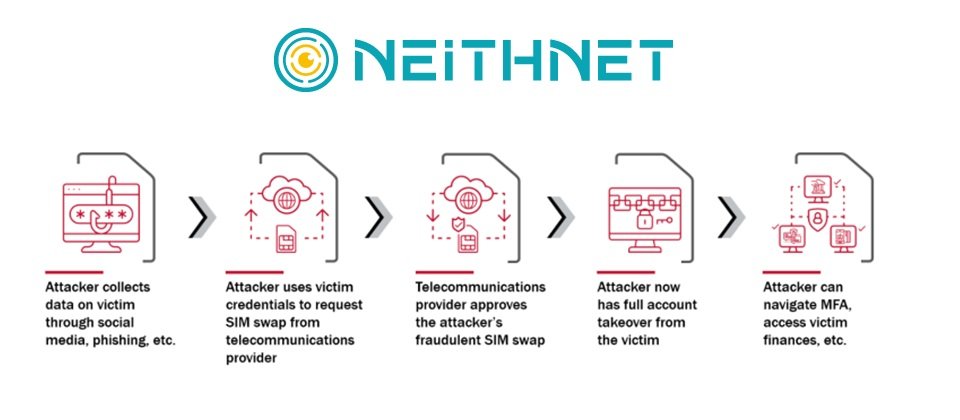

2023年CISA發布了一則關於MFA驗證的風險報告,內容詳細敘述駭客組織Lapsus$,利用社交工程等方法要求電信供應商,將目標用戶的手機號碼,移轉到攻擊者控制的SIM卡上,這樣一來,攻擊者就能成功接收目標用戶的簡訊等多種MFA相關驗證。

通常駭客組織會鎖定擁有高價值的個人或企業,攻擊者可能利用社交工程,冒充合法的機構或組織,取得目標用戶的個人資料、習慣等訊息。一旦攻擊者掌握目標用戶足夠的資訊,將可能與目標用戶的電信供應商作進一步的交涉,試圖讓電信供應商同意執行SIM卡交換。成功完成SIM卡交換後,攻擊者將取得目標用戶手機號碼的完整控制權,進而透過簡訊等方式,不經過目標用戶取得驗證機制所產生的代碼,便可以成功繞過MFA驗證。此方法不僅成功入侵數十家知名企業,並牽連相關的電信供應商與企業,造成嚴重的損失。

雖然MFA提供完整的驗證方式,但還有其他安全措施同樣重要。首先,使用高強度的密碼與定期更新密碼,仍然是預防密碼被竊取的基本措施。其次,定期的資安宣導,能讓使用者避免遭受釣魚攻擊、社交工程等竊取個資的風險。此外,定期更新系統與修補漏洞,能夠有效防止惡意軟體利用已知的安全漏洞。而企業使用網路入侵檢測與防禦系統,也有助於即時偵測到潛在的威脅,並阻止攻擊者進一步的擴散與入侵行為。

參考資料:https://www.cisa.gov/

更多資安訊息及防護策略,歡迎與NEITHNET資安專家聯繫:info@neithnet.com。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10