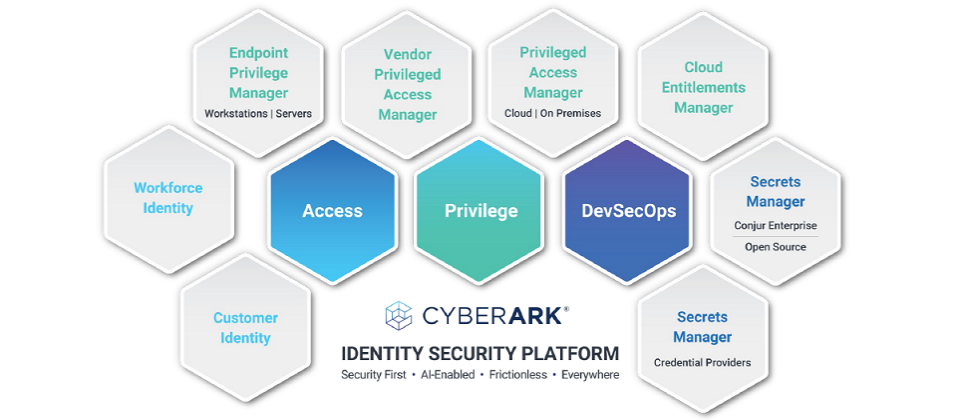

CyberArk 藉由橫跨存取、特權、開發安全維運等維度的多元解決方案,構築為完整的身分安全平台,協助企業實現分層式智慧縱深防禦策略,有效防範軟體供應鏈攻擊。

在 2020 年底,美國國土安全局罕見發出緊急命令,要求所有聯邦組織停用 SolarWinds Orion 系統,係因它被植入惡意程式;此事牽連甚廣,波及多個政府機關、資安業者與大型科技公司,使各界開始重視「軟體供應鏈攻擊」,視為重大資安議題。後續包括國際航空電訊集團公司(SITA)、Okta 等多家公司,先後淪為類似攻擊事件的苦主。

CyberArk 大中華區技術顧問黃開印指出,多起軟體供應鏈攻擊事件皆有共通點,駭客從入侵軟體服務公司的開發者電腦起步,接著植入惡意程式,順著 CI/CD Pipeline 感染儲存庫(Repository)中的原始碼及函式庫,後續趁著對外服務的更版,將感染範圍擴及眾多外部客戶,進而在客戶環境尋找破口,嘗試獲取諸如 Jenkins、Git 等工具的高權限,發動進階攻擊,終至竊取高價值數據資產。

「駭客攻擊成功的關鍵,就在『高權限存取』。」黃開印說,2021年 Gartner針對 SolarWinds 事件發表 Lessons Learned,其中不乏發人深省的重點。譬如供應鏈攻擊多源自共用程式庫,接著依循「Build -> Test -> Package -> Release -> Operate」開發流程一路蔓延,因此亟需強化特權存取管理(PAM),以避免駭客在上述各環節取得高權限;因為只要駭客掌握高權限,就有機會大規模感染整條供應鏈。

深究上游程式庫之所以易遭攻陷,可從 Sonatype 的 2021 分析報告看出端倪。許多開發者為加快開發效率,習慣採用開源函式庫,但裡頭的程式碼可能被注入惡意程式碼,或潛藏漏洞;一旦開發者拉取(Pull)這些有害元件,即會埋下禍端。

黃開印期望藉由 CyberArk 自身案例分享,說明如何透過嚴謹管控措施、構築縱深防禦架構,將身分安全風險降到最低,消弭軟體供應鏈攻擊威脅。

堅持最小特權,避免衍生資安破口

CyberArk 採用類似多數企業的開發流程,開發者將寫完的程式上傳儲存庫,透過 Jenkins 之類工具建立 CI/CD Pipeline,再搭配 Ansible、JFrog 等 IaC 工具部署到雲端執行更版。在整段過程,CyberArk 充分運用自身的 PAM、ISP(Identity Security Platform;身分安全平台)、CEM(Cloud Entitlements Manager;雲端權利管理器)等產品,強化身分安全。

例如 CyberArk 要求所有開發者須接受 MFA 多因子驗證,強化身份確認。關於機器的帳號,如 Jenkins 串 Ansible、Ansible 串 JFrog、Ansible 部署到 AWS,所有機器發起的每一個串接行為,皆需表明身分以取得登入帳密;CyberArk 可利用其 Secrets Manager 產品線中的「CONJUR」,充分保護這些 Secrets。

更重要的,CyberArk 針對每一環節,皆嚴守最小特權(Least Privilege)紀律。假設今天有一個 Jenkins 角色,欲取得 Ansible帳號,將某些東西拋轉到 Ansible;該 Jenkins 必須向 CONJUR 表明身分、接受驗證,經確認無誤後才准允拉取所需 Credentials 或 Secrets。簡單來說,該你用的一定讓你用,但不該你用的,絕不讓你碰觸。

換言之 CyberArk 針對開發流程的每個位置,都做到權限管控,僅賦予剛好能執行存取的最少權利。顯見 CyberArk 已建立綿密的身分安全管制措施,足以保護自己、保護客戶。

串聯 Identity、PAM 和 CEM,形成縱深防禦

黃開印說,不少企業都有明碼的帳密、靜態的秘密資訊、服務對服務的認證,甚至有過高的權限設定,若持續疏於管控,可能釀成風險。惟高權限存取管理十分繁瑣,容易讓人掛一漏萬;經常可見企業習慣就地使用原來的工具執行存取管控,例如 Git 的 Secrets、Jenkins 的 Credentials,或 JUnit 的 pom.xml,資安等級並不足夠。

舉一個明顯例子,一組高權限帳密往往同時散落多處,導致更換密碼的難度偏高,因而容易忽略此事,衍生資安破口。因此若欲強化身分安全,勢必要落實特權管理與身份驗證,尤其針對 Service Account(機器帳號)的存取行為,更應嚴加管控。

不可諱言,企業唯有部署完整方案,才足以保護身分安全。對此 CyberArk 建議,企業選商時須釐清各供應商的背景,究竟偏重維運工具或資安工具,最終以選擇資安廠商為宜。

身分安全涉及眾多面向,無法靠單一產品來實現,故企業須從平台、而非單品的角度,檢視廠商的供應完整度。以 CyberArk 為例,從身分識別與存取管理(IAM)範疇的 MFA 以降,再藉由 PAM 執行連線隔離/監控等高權限存取管控,並透過 EPM(Endpoint Privilege Manager)管控執行端點應用程式,透過 Secrets Manager 保護以明碼存在的靜態秘密資訊,及透過 CEM 處理雲端上繁雜的 API 授權問題,藉由完整涵蓋面,協助組織有效保護軟體供應鏈當中每一環節。

另外供應商的客戶實績多寡,亦是重要觀察指標。就 CyberArk 來說,迄今在全球累積逾 7,000 家客戶,其中多數企業都藉由 CyberArk 協助完整佈建 IAM、PAM 、CIEM 及Secrets Manager 機制,建構高強度的身分安全保護措施。

在台灣,CyberArk 同樣締造許多實例,如某家半導體相關設計公司,利用 CyberArk EPM 實現研發人員端點權限最小化,確保電腦上運行的軟體皆出自可信任來源,避免不明程式執行異常動作。

另一家半導體相關設計業者,透過 CyberArk PAM 監控並記錄其與供應商間的所有連線操作過程,持續發揮稽核功效,若偵測到異狀,便即時提出告警、甚至強制登出,強化保護特定製程,從而贏得主要客戶的高度信賴。供應鏈安全所能引發的漣漪效益,由此可見一斑。

.png)

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10