PLEAD在2014年被發現時,許多資安研究人員對攻擊臺灣的IP都是來自臺灣的動態IP一直百思不得其解。直到今年3月,臺灣資安研究團隊Team T5研究員Charles Li和成員分析一個新的PLEAD惡意程式樣本中才發現,原來這些動態IP都是來自某間臺廠網站,為旗下產品,包括家用路由器在內所申請的動態域名服務,駭客便入侵這些家用路由器作為攻擊跳板。Team T5執行長蔡松廷表示,固定IP很容易被網管人員擋掉,但若是動態IP,多數臺灣網管人員很難將動態IP加入黑名單中。

iThome

在2014年有一支鎖定臺灣政府跨部門、中高階主管的APT惡意程式PLEAD,日前在臺灣資安研究團隊Team T5惡意程式網路威脅分析研究員Charles Li 和Zha0的揭露下發現,這隻惡意程式其利用同時間安裝的後門程式GD Rat將電腦內新增的文件資料,上傳到Google硬碟,而機關和企業資安人員,幾乎無從阻擋;駭客也利用家用路由器作為攻擊跳板。

後門程式將電腦文件上傳Google硬碟

PLEAD惡意程式目前只有趨勢科技在2014年對外揭露相關資訊,這也是一支駭客專門鎖定臺灣政府進行APT攻擊的惡意程式,受駭者除了跨部門機關外,許多中高階公務人員都在受駭範圍之內。

但Charles Li表示,該團隊針對受駭單位進行的資安事件調查(IR)結果顯示,早在2011年開始,臺灣政府部門就已經被植入PLEAD惡意程式,從被植入到資安人員對外揭露這樣的攻擊行為,長達4年以上。

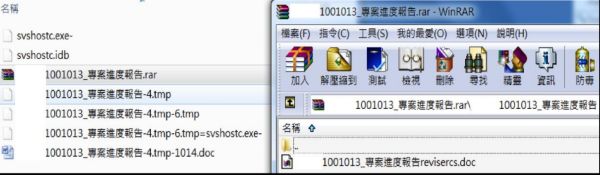

Charles Li進一步解釋,PLEAD是一個直接用Shellcode開發的惡意程式,為了不讓防毒軟體偵測到該惡意程式的存在,會使用混淆編碼手法隱藏後門程式,除了同時使用多個後門程式滲透內部網路外,也會使用RTLO(右至左書寫的Unicode 指令字元)技巧。

他也觀察到,許多受駭電腦植入PLEAD惡意程式之後,在差不多的時間點,還會同時出現另外一支後門程式GD Rat,會自動上傳受駭電腦中每天新產生的文件到Google網路硬碟。他表示,因為連上Google 網路硬碟所有傳輸內容都是加密,網管人員不可能阻擋這類的合法網路連線,除非該公司全面禁用相關的雲端服務。

Zha0則指出,駭客攻擊企業內網時,會先觀察使用者內網使用哪些軟體,尤其會鎖定使用哪些廠牌的防毒軟體,就可以知道有沒有漏洞可以利用。另外,他說,駭客常鎖定的工具就是資產管理軟體,這種一次可以派送多種更新程式的軟體具有很高的使用者權限,駭客一旦發現漏洞,就可以藉此派送後門程式到使用者的電腦。

PLEAD是鎖定臺灣跨部門政府機關和中高階公務人員的APT惡意程式,臺灣資安研究團隊Team T5發現,早在2011年,PLEAD就已經植入臺灣政府機關中了。(圖片來源/Team T5)

利用家用路由器作為攻擊跳板,更難被網管工具偵測到

不過,PLEAD在2014年被發現時,也觀察到攻擊臺灣的IP都是來自臺灣的動態IP,許多資安研究人員對此一直是百思不得其解。

直到今年3月,Charles Li和團隊成員分析一個新的PLEAD惡意程式樣本中才發現,原來這些動態IP都是來自某間臺廠網站,為旗下產品,包括家用路由器在內所申請的動態域名服務,駭客便入侵這些家用路由器作為攻擊跳板,讓資安和網管人員無法真正阻擋這些攻擊來源的動態IP。

Team T5執行長蔡松廷則指出,固定IP很容易被網管人員擋掉,但若是動態IP,多數臺灣網管人員很難將動態IP加入黑名單中,使用者若要防範家用路由器被駭客濫用,至少要檢查相關路由器的網路設定密碼是否是強密碼,提高使用者的安全性。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23