iThome

資安業者包括Palo Alto和FireEye近期接連揭露在iOS行動裝置上的攻擊手法,雖然Mac電腦和iOS行動裝置出現惡意程式也不是第一遭,但此次揭露的攻擊手法卻涉及到竊取App開發者的開發憑證Bundle ID,App開發者陳坤助(KNY)表示,除了少數具有資安觀念的App開發者,多數人會忽略甚至可能遺失App開發憑證,這將造成難以預防的資安風險。

首度發現透過Mac同步惡意程式到iOS行動裝置

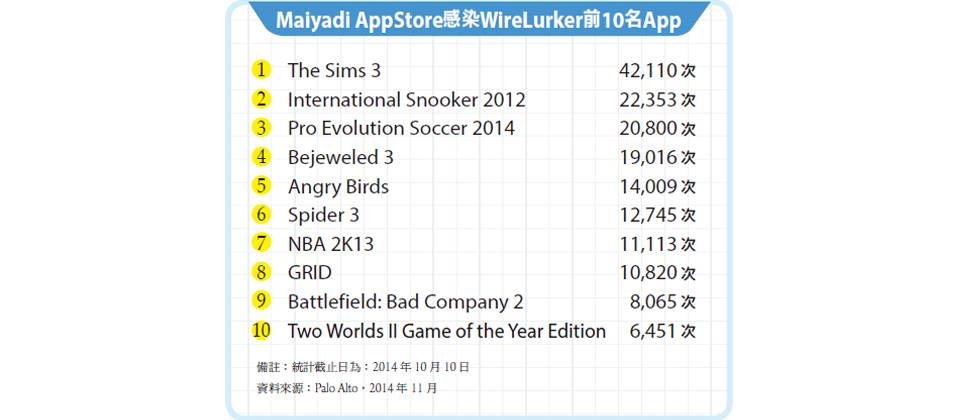

Palo Alto日前揭露,在中國第三方Mac AppStore(軟體市集):Maiyadi(麥芽地),有467個OS X的程式感染惡意程式WireLurker,相關App先前下載次數已經超過35萬次。主要攻擊手法則是,惡意程式先感染Mac電腦後,再利用Mac電腦與iOS行動裝置進行資料或App同步的時候,將惡意程式從Mac電腦安裝到iOS行動裝置。

臺灣Palo Alto技術顧問曾國偉表示,這是第一次發現透過Mac電腦間接感染iOS行動裝置的攻擊手法,而這樣的攻擊手法就算iOS裝置沒有越獄(JB),也會受到影響。差別在於,沒有越獄的iOS行動裝置雖然無法執行惡意程式,但惡意程式會打通與駭客的命令與控制伺服器(Command and Control Server)的連線,若以後有新的攻擊手法,都可以藉此連線,再次發動攻擊或竊取使用者的行動裝置資料。

駭客竊取開發憑證後,偽冒App如入無人之境

另外,FireEye則在官方部落格揭露一個假面攻擊(Masque Attack)手法,利用一些熱門但已經被AppStore下架的App,例如新版Flappy Bird遊戲App需要透過網路進行更新的方式,誘使使用者點擊惡意連結並下載假冒的App。

不過,這個假冒的App利用企業自建AppStore不需經蘋果審核的機制,駭客藉由竊取App開發者的開發憑證Bundle ID,利用蘋果不會針對Bundle ID相同的兩款App進行開發憑證比對,所以,只要使用者不察,按下行動裝置出現的「信任」按鍵後,偽冒的惡意程式就可以順利安裝在iOS行動裝置。

臺灣FireEye技術顧問林秉忠表示,這樣的攻擊手法因為竊取Bundle ID並獲得使用者的信任,不論iOS行動裝置是否有越獄,都會受到影響。他認為,WireLurker對於沒有越獄的行動裝置只能建立連線無法執行,但取得開發憑證後,就可以安裝惡意程式,且該惡意程式也透過逆向工程方式,偽冒成一般使用者正在使用的正常App,連內容和操作介面都一樣,使用者更是防不勝防。

多數App開發者會忽略對開發憑證的保護

對於App開發者而言,陳坤助表示,多數開發者會更害怕上述FireEye揭露的攻擊手法,因為,開發憑證就如同一般企業或者個人的重要檔案一樣,按理說應該要審慎保護,但不見得所有人都會好好保護。

陳坤助說:「許多App開發者通常沒有足夠的資安觀念,對於開發憑證的保護流於疏忽,甚至也常出現遺失事件。」也因此,一旦遺失的開發憑證搭配上駭客的攻擊手法,iOS行動裝置使用者面對這樣的攻擊,將難以招架。

臺灣趨勢科技技術顧問簡勝財指出,Mac或iOS只是相對於微軟或Android平臺而言較安全,但並不意味不會有任何攻擊。他認為,安裝防毒軟體是基本保護措施,更重要的是,不要在來路不明或無法確認安全性的第三方AppStore下載App。

林秉忠則強調,只要iOS行動裝置跳出「不受信任的應用開發者」(Untrusted App Developer)警告訊息時,使用者都不應該遲疑,要立即按下「不信任」(Don’t Trust)按鍵,並立即移除該App。曾國偉則表示,由於WireLurker還在持續發展中,使用者若真的無法避免iOS行動裝置越獄,至少,只能在信譽相對其他第三方AppStore安全的Cydia下載App。

WireLurker和Masque Attack特性

WireLurker

● 透過中國第三方Mac AppStore:Maiyadi下載感染惡意程式WireLurker App

● 首見先感染Mac電腦後,再利用同步手法,將惡意App安裝在iOS行動裝置上

● 沒有越獄的iOS行動裝置,雖然不能執行惡意程式,但可以建立C2伺服器連線

Masque Attack

● 利用熱門但已下架App需要透過Web更新,誘使使用者點擊惡意連結下載更新

● 竊取App開發憑證Bundle ID,蘋果不會對相同Bundle ID App比對開發憑證,使用者只需要「信任」該下載點,就可以安裝該惡意App

資料來源:iThome整理,2014年11月

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02