資安業者FireEye發現,iOS系統出現app的檢驗漏洞,駭客可藉以誘騙使用者下載假冒的app並偷偷取代從蘋果官方 App Store安裝的合法應用程式,讓使用者的app變成駭客的惡意程式,並可能藉以盜取手機內的敏感資訊。

FireEye將此類攻擊手法命名為「假面攻擊」(Masque Attack),其機制主要是利用iOS未針對bundle identifier相同的兩款應用執行憑證比對的系統漏洞,駭客可以透過無線網路或USB進行攻擊。目前安全研究人員在 iOS 7.1.1、7.1.2、8.0、8.1及8.1.1 beta中都發現這個漏洞,不論裝置是否有越獄(jailbreak)都可能受到攻擊。FireEye指出,已有證據顯示問題開始蔓延,而為了防患未然,決定有必要公佈這個漏洞。

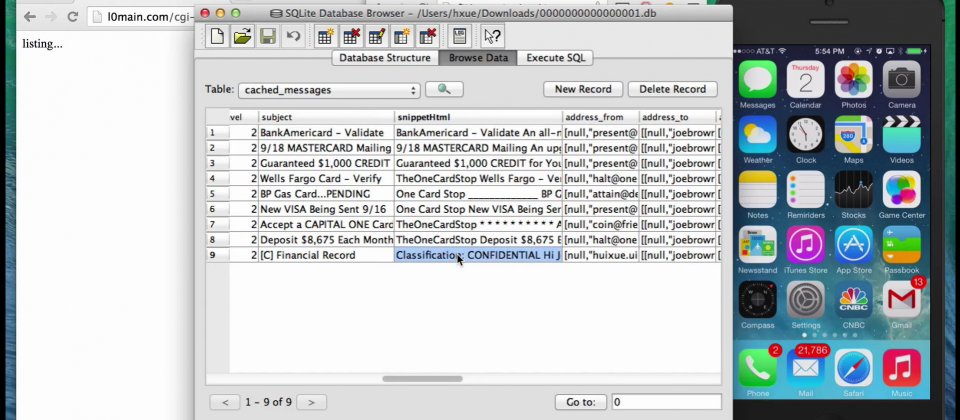

FireEye研究人員是在今年7月26日研究新惡意程式WireLurker時發現它開始透過USB進行Masque Attack攻擊。該公司並表示,這個漏洞的安全威脅比WireLurker惡意程式還高,因為它讓駭客能夠藉以用惡意程式模仿正牌應用,像是網路銀行或email等應用的UI,並使駭客透過網路傳播山寨應用程式,進而取代正牌應用,而且,種入的惡意程式雖然取代正牌應用,但不會移除其本機資料,像是儲存的郵件、登入密碼等等。這表示駭客可以因此取得用戶的機密資訊,像是網銀帳號及密碼。

這個漏洞主要存在於企業/ad-hoc供應機制(enterprise/ad-hoc provisioning),因而讓下載的冒牌iOS應用得以取代由App Store下載的合法應用,只要兩款應用都使用相同的bundle identifier,即iOS用以識別每一個開發者的軟體識別碼。冒牌應用可能使用任何名稱(如新版Flappy Bird)誘使用戶下載,安裝後並可能取代任何從App Store下載的合法應用,例如Gmail,只有預載的iOS 應用如Mobile Safari能夠免疫。

由於透過企業供應機制(enterprise provisioning)的應用(該公司稱為EnPublic apps)不受蘋果審查,因此攻擊者可能使用iOS私有API進行背景掃瞄或模仿iCloud UI來竊取Apple ID及密碼。駭客也能使用Masque Attack繞過正常應用的沙箱,而取得根目錄權限以攻擊已知iOS漏洞。此外,行動裝置管理(MDM)介面無法辨別真、假應用,因為它們使用了相同的bundle identifier,目前也沒有MDM API可取得各應用的憑證資訊,因此MDM很難偵測到這類攻擊。

根據FireEye的展示,駭客經由文字簡訊傳送連結,誘使使用者升級New Flappy Bird ,用戶按下安裝鍵後即下載具有com.google.Gmail的新程式,結果導致真的Gmail應用遭冒假的Gmail應用取代。

iOS 7用戶可以到設定(Settings)-->一般 (General) --> 資料匣(Profiles)檢查「供應描述檔」(PROVISIONING PROFILES)確認是否遭遇假面攻擊。FireEye也呼籲使用者,不要從App Store官網以及公司內部之外的地方安裝程式,不要點選任何第三方網站所跳出的程式安裝訊息。看到iOS跳出「不受信任的應用開發者」(Untrusted App Developer)警告時要立即按下「不信任」(Don’t Trust)並移除該程式。(編譯/林妍溱)

相關連結:FireEye部落格

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06