資料來源,TWCERT/CC,iThome整理,2026年1月

隨著產品資安漏洞的揭露日益頻繁、供應鏈的資安風險持續升高,產品安全愈來愈受到國際法規與標準的重視,特別是在歐盟《網路韌性法案(CRA)》與產品責任相關法規修訂,以及美國NIST持續強化產品資安實務要求的背景之下,皆突顯企業需要一套有效的PSIRT機制,以具備符合監管要求的應變能力。

最近臺灣政府也順應這個全球潮流,在2025年12月26日,由TWCERT/CC發布《產品資安事件應變團隊PSIRT建置參考指引(草案)》,提供企業易於依循的導入方向。

事實上,PSIRT概念行之有年,持續有企業在國內公開活動分享建置經驗,例如,臺灣資安大會、TWCERT/CC臺灣資安通報應變年會,全球各國亦有具體行動,例如,FIRST國際資安應變組織發布《PSIRT Services Framework》,作為重要的實務參考。然而,這些概念傳達多半僅止於現場參與議程的人員,或是以英文文件呈現不利於國人閱讀。

如今TWCERT/CC終於推出這方面的指引,可大幅降低取得相關知識的門檻,內容雖是基於PSIRT Services Framework發展而來,但我們發現,在呈現方式上,已重新依照PDCA架構加以整理。舉例來說,FIRST文件是針對框架定義逐項說明,例如1.1章從內部利害關係人管理開始層層展開。《PSIRT建置參考指引》採用的編排說明方式較直覺、易懂,對剛接觸PSIRT的企業而言,更易掌握全貌,也利於入門理解。

對於國內產業而言,不論資通訊與軟體產業、智慧製造與工控設備產業、電子與硬體產品製造業,甚至金融與科技服務業、零售與數位平臺服務業,這項推動,不僅關乎產業競爭力與是否符合新的市場進入門檻,也有助於提前因應國際法規與市場對產品安全的要求;即便其產品與服務主要銷售於國內市場,也有助於帶動國家整體資安防護能力提升。

從企業資安事件應變到產品資安應變,治理層面延伸

回顧多年前,TWCERT/CC發布「企業資安事件應變處理指南」,並依據事前、事中與事後等不同階段,提供明確的準備重點與處理步驟,使企業即使未成立正式CSIRT,也能依循事件應變的基本流程進行處置。此舉亦有助於企業逐步理解CSIRT的工作任務,進而評估推動建立的必要性。

而隨著產品層級的系統性風險逐漸擴大,其影響已不再侷限於單一企業內部,而是可能波及大量使用者與整體供應鏈,因此TWCERT/CC進一步推出PSIRT建置參考指引。綜觀此一變化,顯現事件應變焦點不只在企業內部,還延伸至產品與服務的範疇。

事實上,建立PSIRT已是全球產品資安重要趨勢,只是不同企業的因應速度不一,有些早已積極布局,有些仍顯得不知所措,如今企業已難以置身事外,所幸此時終於有官方中文指引可以參考。

由於兩年前國家資通安全研究院(資安院)接手 TWCERT/CC 營運,關於這份指引內容的設計重點,我們洽詢資安院通報應變中心總監游家雯,請她更詳細地說明其核心內容。

游家雯表示,這份指引的內容主要參考FIRST國際資安應變組織的「PSIRT Services Framework」,在此份文件的基礎上,資安院結合臺灣企業的實務經驗,重新整理與歸納相關內容,使指引更貼近國內產業實際需求。

換言之,臺灣企業可藉此快速入門,後續可視需求進一步檢視更詳細的國際文件。游家雯也指出,他們將持續與企業互動,視實務回饋進行滾動式調整。

以PSIRT建置模式為例,FIRST國際組織歸納3種型態,涵蓋集中式、分散式、混合式;TWCERT/CC的PSIRT建置參考指引也沿用此分類架構,並進一步整理成易於理解的比較說明。例如:

● 集中模式:可適用組織規模較小或產品組合相對同質的企業。

● 分散模式:可適用產品線多元、組織規模較大,且各產品單位具備一定資安技術能力的企業。

● 混合模式:可適用於組織規模成長中或產品多樣性逐步擴大的企業,能在集中治理與分散執行之間取得平衡,兼顧效率與彈性。

游家雯強調,上述分類是大方向,企業還是要回到自身規模、組織與產品服務的特性,選擇最適合模式。不論用何種模式,都要明確責任分工、強化跨部門協作、流程標準化。

從PDCA架構視角切入,勾勒PSIRT建置全貌

實用性的提升,也是一大特色。我們發現FIRST文件的呈現採用結構化的編排,將整體框架內容以條列方式逐項說明,資安院的指引顯然刻意跳脫原有呈現方式,改以大家熟悉的PDCA循環架構,從規畫、執行到查核與改善,逐步解析。

規畫階段

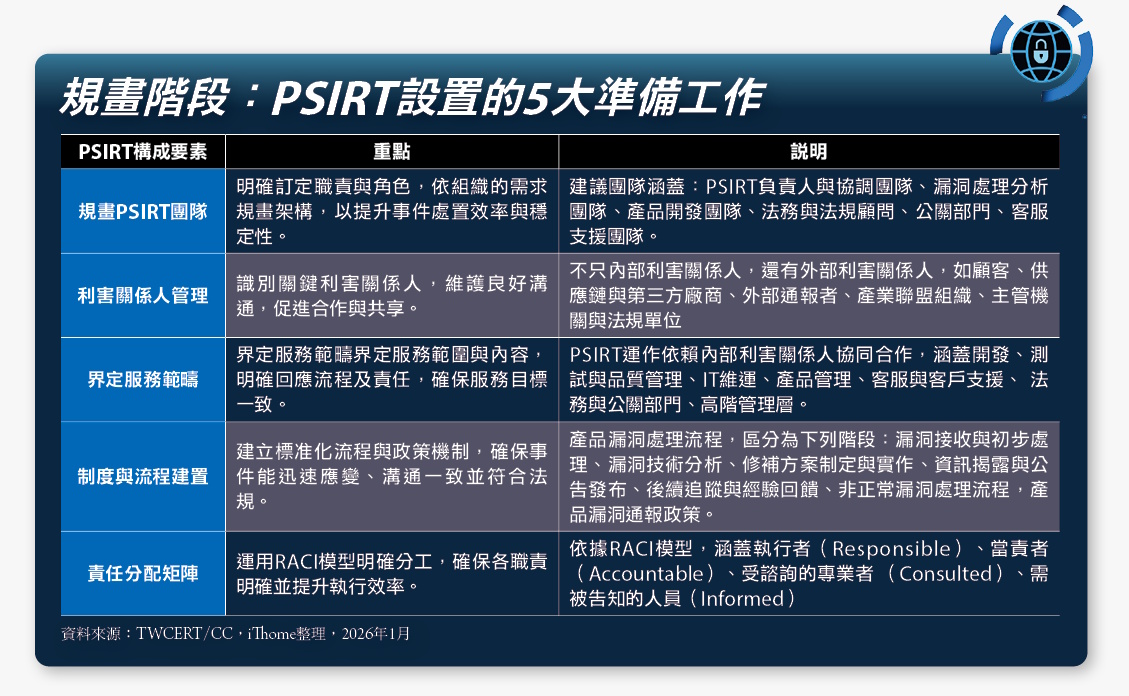

是PSIRT建置初期的重要基礎,應先行規畫團隊架構與角色分工,具體有5項重要工作,包括:規畫建置PSIRT團隊、利害關係人管理、界定PSIRT服務範疇、制定作業流程與政策、責任分配矩陣。

執行階段

這是PSIRT任務的重頭戲,聚焦漏洞接收處理流程與溝通,涵蓋7大步驟:(1)組建PSIRT小組成員、(2)建立專屬聯繫管道、(3)漏洞通報管理、(4)漏洞分類與評估、(5)漏洞修補計畫、(6)利害關係人溝通、(7)資訊公告原則。

關於這一部分,我們可以發現到「漏洞通報管理」是整個流程的主軸,必須設置明確的負責窗口,以及通報管道,企業在接收通報外部研究人員或使用者通報之餘,也應結合主動式監控策略,持續關注外部資安情資來源。

更進一步來看,企業需要建立一致的漏洞編號與追蹤機制,避免重複處理或誤判,同時需要清楚區分漏洞類型,例如:產品本身的程式碼漏洞、供應商內部維護元件的漏洞,以及第三方元件整合所衍生的漏洞。在實務上,還需留意新舊漏洞的識別與比對,漏洞重現與初步技術驗證,以及漏洞分類與風險評估,進而制定漏洞修補計畫。

指引中並強調溝通的重要性,企業應事先規畫好對外溝通方式,依照既定的利害關係人分類,明確哪些情況要通知誰、要說到什麼程度,這些都要先釐清,才能依應變規範通報主管機關與相關對象,另外也考量在必要時主動對外發布預警或說明,避免資訊混亂。

查核與改善階段

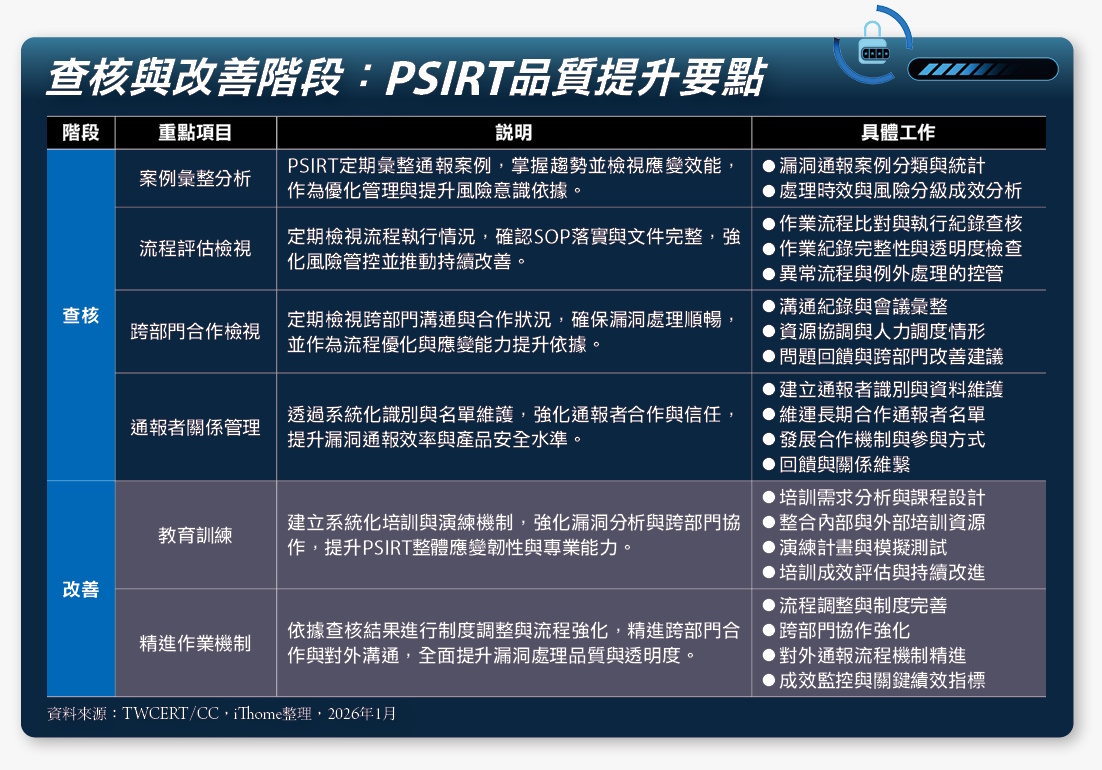

在查核階段,重點是檢視PSIRT的整體運作成效,包括事件案例彙整與分析、流程運作檢視、跨部門協作狀況評估,以及與漏洞通報者的關係管理。

至於改善階段,聚焦於教育訓練的強化、作業機制的優化,確保組織在每次事件後,都能讓PSIRT能力持續精進。

從建立雛形開始,用成熟度模型引導PSIRT導入

在描繪PSIRT的運作機制之外,這份參考指引也將「成熟度模型」視為導入歷程的關鍵設計,用以協助組織循序評估並提升PSIRT能力。

游家雯表示,近一兩年來,他們仍接觸到少數國內企業,對於漏洞通報與後續處理存有疑慮,甚至抱持抗拒態度。因此她建議,這類企業至少可先從建立漏洞揭露計畫(Vulnerability Disclosure Program,VDP)著手,至少落實5項基本工作,包括:設置漏洞通報管道、進行漏洞接收與初步分類、啟動內部通報與處理流程、對外回覆與溝通,以及案件紀錄與追蹤管理。

也正因應這樣的產業現況,參考指引特別以「建立雛形」作為切入點,將PSIRT發展劃分為「初階、進階、高階」3個成熟度層級;游家雯也以「萌芽、形成、成熟」來比喻此演進歷程。

● 初階(萌芽期):確保企業能夠接收、回應與基本處理產品漏洞。

在初階的定義上,以建立漏洞揭露機制VDP與單一通報窗口為核心,此時有三大重要工作:(一)接收外部漏洞通報,避免漏洞處於無人承接或無法回應狀態;(二)提供研究人員通報窗口,建議企業在官方網域設置專屬郵件地址,以及通報管道支援PGP或其他安全加密機制,確保通報過程能夠安全可靠,內部人員亦可使用相同管道,讓通報方式保持一致;(三)臨時處理漏洞修補,提供基本回應與初步處理,修補後若需取得CVE編號,可透過TWCERT/CC作為協助窗口。

● 進階(形成期):將漏洞處理轉為可追蹤的制度化管理。

在進階的定義上,主要透過跨部門PSIRT運作、流程標準化與案例檢視,使漏洞通報、評估與修補具備一致原則與紀錄基礎,並可被持續監督與改善。

● 高階(成熟期):將PSIRT納入治理,持續降低安全風險。

對於已經建立PSIRT團隊的企業而言,將邁向成熟發展階段,此階段推動的工作重點在於,能將PSIRT深度整合至產品生命週期與組織治理架構,透過數據分析、趨勢研判,以及流程回饋,預防重複問題發生,支撐企業長期的產品安全,以及供應鏈信任。

綜觀上述3種成熟度分級方式,可說是從建立漏洞揭露計畫(VDP)做為起點,以確保漏洞能有效接收,下一步則是逐步建立制度化流程與跨部門協作,最後再將PSIRT與產品生命週期深度整合,並透過持續運作與機制調整來精進。

游家雯特別提到,許多國內企業可能處於萌芽階段,已建立漏洞通報管道,展現願意處理弱點的態度,但缺乏SOP,責任不明確,仍屬臨時應變階段,因此他們現在希望推動的是,促進更多企業建立PSIRT團隊,讓相關流程機制朝向制度化發展。

我們認為,從建立VDP做起,有助於讓更多臺灣廠商逐步建立基本的漏洞接收與回應能力,確實是許多臺廠最容易踏出的第一步;對於已有PSIRT雛形的企業而言,由於已經具備基本漏洞通報與回應能力,接下來的目標就是落實PSIRT團隊,建立責任分工機制,轉為制度化的漏洞管理。

當然,有些企業組織可能需要更多成熟度發展的視角,我們可以檢視FIRST國際組織發布的另一份「PSIRT成熟度」文件,當中設計的3大成熟度層級為:Level 1(Basic)、Level 2(Intermediate)、Level 3(Advanced)。

值得注意的是,FIRST將PSIRT能力細分為7大評估面向(基礎運作、利害關係人管理、漏洞發現、漏洞研判、補救措施、漏洞揭露、教育與訓練),並制定37個具體項目,視為達到Level 3成熟度的完整條件,企業亦可作為循序累積能力的重要參考。

FIRST國際資安應變組織另有發布PSIRT Maturity文件,細分7大評估面向與37個具體項目,其Level 3(Advanced)等級代表團隊在漏洞管理、事件應變上已經邁向主動,展現其流程管理完善且能靈活因應各種情境。

可再從國際框架到法規要求,補齊PSIRT參考依據

對於PSIRT建立一事,若企業希望參考更多相關資源,我們這裡也列出更多國際上可借鏡的多項成熟框架與規範。例如,Open CSIRT基金會提出的資安事故管理成熟度模型(SIM3);在產品安全事件處理流程方面,亦可參考ISO 30111與ISO 29147等國際標準,作為漏洞接收、處理與揭露機制的實務依據。

此外,美國CISA發布的資安採購指引《Secure by Demand Guide》,雖然主要是提供企業採購方作為參考,卻也間接成為促使供應商建立正式的漏洞通報,以及事件處理流程;還有將產品資安責任入法的歐盟網路韌性法案(CRA),也針對漏洞管理能力、事件通報義務,以及修補時效與安全更新年限祭出要求。整體而言,這些規範同樣可作為企業建構PSIRT能力的重要依據。

●FIRST - PSIRT Services Framework

https://www.first.org/standards/frameworks/psirts/psirt_services_framework_v1-1

●FIRST - Product Security Incident Response Team (PSIRT) Maturity Document

https://www.first.org/standards/frameworks/psirts/psirt_maturity_document

●ISO/IEC 30111(Information technology — Security techniques — Vulnerability handling processes)

https://www.iso.org/obp/ui/en/#iso:std:iso-iec:30111:ed-2:v1:en

●ISO/IEC 29147(Information technology — Security techniques — Vulnerability disclosure)

https://www.iso.org/obp/ui/en/#iso:std:iso-iec:29147:ed-2:v1:en

●Secure by Demand Guide: How Software Customers Can Drive a Secure Technology Ecosystem

https://www.cisa.gov/resources-tools/resources/secure-demand-guidehttps://www.first.org/newsroom/releases/20170524

●EU - Cyber Resilience Act

https://digital-strategy.ec.europa.eu/en/policies/cra-summary

想成立專責PSIRT?可從5大重點任務著手!

在PSIRT建置初期,TWCERT/CC建議可優先以建立漏洞揭露機制(Vulnerability Disclosure Program,VDP)為重點,作為後續PSIRT制度化建置的基礎。

|步驟1|漏洞通報管道設置 建立單一且明確的漏洞通報窗口

|步驟2|漏洞接收與初步分類 接收通報並進行基本分類與判斷

|步驟3|內部通報與處理啟動 將漏洞資訊轉知相關內部單位

|步驟4|對外回覆與溝通 提供通報確認與基本回應

|步驟5|案件紀錄與追蹤 紀錄處理進度,確保可追蹤

資料來源,TWCERT/CC,iThome整理,2026年1月

執行階段:PSIRT作業的7大步驟

|步驟1|組建PSIRT成員小組 組成協作PSIRT團隊,製定職責與分工

|步驟2|建立專屬聯繫管道 建立內外部通報管道,並確認聯繫管道快速且安全

|步驟3|漏洞通報管理 透過通報管理、漏洞分類與驗證

|步驟4|漏洞分類與評估 精準評估漏洞,迅速應對處置,維護營運與客戶信任

|步驟5|漏洞修補計畫 修補漏洞需依風險分類,兼顧技術、時效、資源,有效降低影響

|步驟6|利害關係人溝通 透明即時溝通,明確回饋機制,維護組織與利害關係人的合作與信任

|步驟7|資訊公告原則 修補完成或緩解後,PSIRT應依政策發布公告,以保障用戶並維護信任

資料來源:TWCERT/CC,iThome整理,2026年1月

【2026年1月30日更新】

●2025年12月26日 TWCERT/CC發布《產品資安事件應變團隊PSIRT建置參考指引(草案)》

●2026年 1月30日 TWCERT/CC正式發布《資通訊產品資安事件企業應變機制手冊》

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09