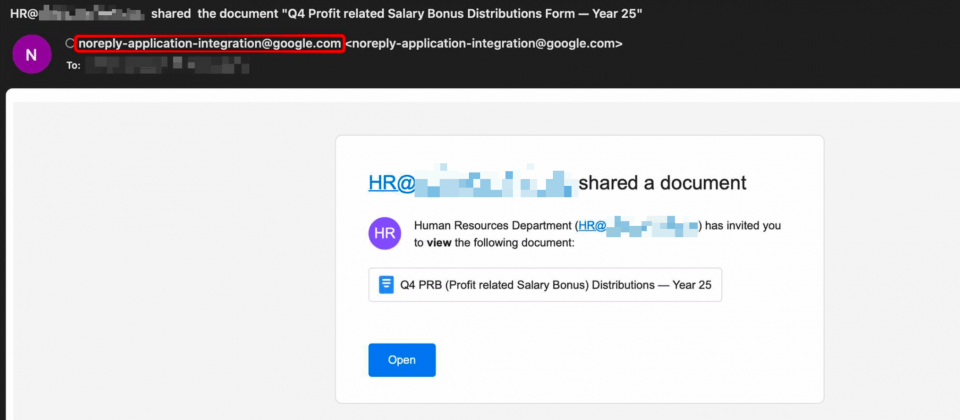

資安業者Check Point揭露一波近兩周活躍的網路釣魚攻擊,駭客把釣魚郵件包裝成企業日常Google系統通知,例如語音信箱提醒、檔案存取或權限開通,藉此降低收件者戒心。研究人員指出,攻擊者在過去14天內送出9,394封釣魚郵件,鎖定約3,200個組織,且寄件位址為noreply-application-integration@google.com,使郵件外觀更像一般系統通知。

該波攻擊不是透過偽造寄件網域或入侵Google基礎設施,而是濫用Google Cloud的工作流程自動化功能來投遞郵件。研究人員根據郵件特徵與寄送基礎設施研判,攻擊者疑似利用Google Cloud Application Integration中的寄送電子郵件任務來投遞郵件。該類任務原本用於系統通知與流程自動化,可依整合流程設定把郵件送往指定收件者,因此攻擊者得以使用Google所屬網域寄信,進一步提高進入收件匣的機率。

攻擊者刻意在信件貼近Google通知的排版與措辭,並以需要立即處理的工作情境作為誘餌,例如提醒使用者有新的語音留言,或宣稱已取得共享檔案的存取權。對多數企業資訊人員來說,這類通知原本就高頻出現,要是再加上寄件位址看似來自google.com,更容易當成例行作業而點擊連結。

研究人員指出,攻擊鏈採多段轉址設計,第一步先把點擊導向可信的Google Cloud儲存服務頁面,以降低收件者疑慮,接著再轉往其他Google相關網域,呈現假CAPTCHA或影像式驗證畫面,用來拖延或阻擋自動化掃描工具。最後才把使用者導向非微軟網域上的偽造微軟登入頁,藉此蒐集帳號密碼。

Check Point統計這段觀測期間,鎖定產業以製造與工業約19.6%最多,其次是科技與軟體即服務約18.9%,以及金融與銀行保險約14.8%。地理分布則以美國約48.6%為主,亞太約20.7%、歐洲約19.8%緊追在後,也顯示這類利用雲端通知外觀的釣魚手法,在高度依賴自動化通知與文件協作流程的組織中特別有效。

Google則回應,已封鎖多起利用該通知功能的釣魚活動,事件源於工作流程自動化工具遭到濫用,而非Google基礎設施被攻破。Google也表示已針對此類攻擊加入防護,並將採取額外措施降低後續被再次濫用的可能。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09