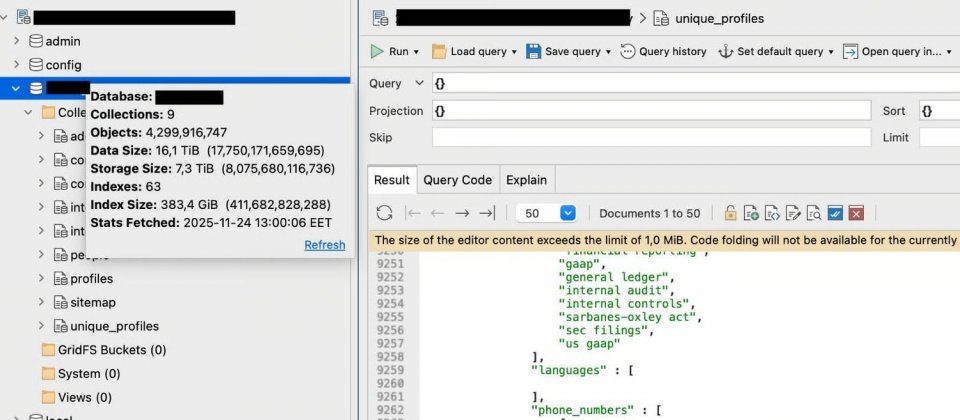

資安媒體Cybernews的研究團隊發現一個未啟用存取驗證的MongoDB資料庫,對外公開曝露於網際網路上。研究團隊指出,該資料庫總量約16.14TB,累計近43億筆紀錄,內容多為用於潛在顧客開發(Lead Generation)的職場與企業相關資料,包含大量疑似取自LinkedIn的個人資料欄位,例如LinkedIn網址與帳號識別、任職資訊與聯絡方式等。

研究團隊表示,他們於2025年11月23日發現該資料庫並進行通報,資料庫在兩天內被關閉或完成強化,但在研究團隊發現前,資料對外曝露的實際時間無法確認。

該洩漏資料庫的結構完整,研究團隊因此推測其更像是透過自動化流程蒐集、彙整與補強的專業人士與企業關係資料,而非零散匯入的檔案。研究人員在其中辨識出多個資料集,至少有三個資料集含可識別個資,合計接近20億筆,欄位涵蓋姓名、電子郵件、電話、職稱、雇主與任職歷程、教育背景、地理位置、語言與技能,以及社群帳號等。

Cybernews指出,資料庫內容呈現出以爬蟲抓取並彙整LinkedIn職涯資料的特徵,且部分欄位出現Apollo ID等識別資訊,但目前仍無法確認該欄位的確切意義,只能從資料型態推測其可能整合多種潛在顧客開發資料到同一套資料模型中。至於資料新舊,研究人員表示資料庫的時間戳記顯示內容曾在2025年被更新或蒐集,並推測可能在近兩年內逐步累積。

資料庫歸屬同樣是事件的關鍵不確定點,Cybernews表示,他們在資料中看到可將專業人士資料與企業資料等路徑對應到特定潛在顧客開發公司網站,且該公司對外宣稱可連結超過7億名專業人士,與資料庫中7.32億筆含照片集合的量級接近。報導指出研究團隊通知對方後,曝露的資料庫隔天便被關閉。不過,Cybernews也保留立場,認為僅憑目前線索尚不足以完成歸因,也不排除該公司只是被他人蒐集或再整理的資料來源之一。

研究團隊點出其中實務風險,攻擊者可從資料中挑出企業高層進行冒名詐騙,或以企業員工名單為基礎撰寫更逼真的釣魚郵件與社交工程話術。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09