行動資安廠商Zimperium旗下zLabs研究團隊公布最新分析指出,新版ClayRat在原本可竊取簡訊、通話紀錄與相片的基礎上,進一步濫用Android無障礙服務與預設簡訊App權限,不僅能自動解鎖手機,還可錄製螢幕、偽造通知並遠端操控裝置。

ClayRat在10月首次被揭露時,就已被歸類為快速演進的Android間諜軟體家族,這次則加入更多監控與遠端控制機制,讓受害者更不容易察覺與移除。

研究人員指出,攻擊者架設超過25個釣魚網域,偽裝成YouTube等影音平臺頁面,以及車用診斷工具Car Scanner ELM的合法下載頁面,誘導使用者下載惡意安裝檔。此外,ClayRat也被發現利用雲端儲存服務Dropbox散布惡意APK。截至目前,研究人員已在短時間內偵測到超過700個獨立APK。

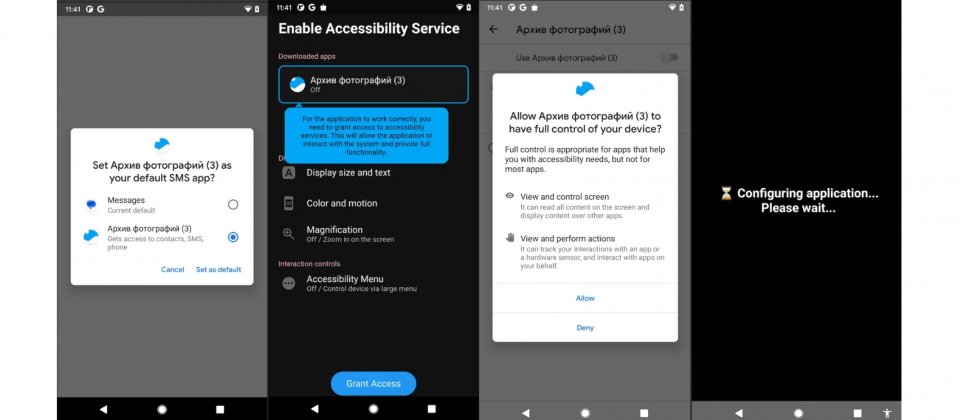

新版ClayRat安裝後,會先引導使用者將其設為預設簡訊App,以取得廣泛簡訊讀寫權限,接著再要求啟用無障礙服務。當兩項關鍵權限到手後,惡意程式便可透過模擬點擊自動操作系統介面,例如關閉Play商店與相關防護機制,降低被Google Play Protect攔截的機會。ClayRat仍採用加密惡意載荷與dropper架構,將真正的惡意模組以AES/CBC加密後藏在資產目錄中,執行時再於本機解密載入,以增加分析難度。

這一代ClayRat更專注在攻擊鎖定畫面與螢幕內容,研究人員指出,惡意程式會監看來自SystemUI與Keyguard的無障礙事件,記錄使用者在PIN、密碼或圖形解鎖介面上的每一次輸入,重建解鎖憑證後儲存在本機設定中,供日後自動解鎖使用。同時,ClayRat可透過MediaProjection API啟動螢幕錄製,搭配類VNC遠端桌面機制,長時間串流手機畫面給攻擊者,並支援模擬點擊與滑動,從遠端實際操控受害裝置。

新版ClayRat也把通知與覆蓋層當成重要攻擊面,攻擊者可下達指令,要求惡意程式在手機上建立自訂通知,外觀看似來自合法App,實際上會攔截使用者在通知上的回覆內容並回傳伺服器,用於竊取帳號密碼等敏感資訊。

研究人員警告,一旦員工手機遭ClayRat感染,攻擊者便可能攔截多因素驗證碼、錄製企業App操作畫面,甚至以受害者身分在通訊工具上發訊或撥打電話,進一步嘗試登入企業系統或發動社交工程攻擊。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10