駭客嘗試濫用AI從事網路犯罪的情況,最近兩年不時有消息傳出,近期有特別針對臺灣相關地緣政治問題的中國駭客組織,他們的活動引起資安業者關注。

資安業者Volexity表示,他們偵測到中國駭客UTA0388自今年6月開始,針對北美、亞洲和歐洲發動一系列的魚叉式網路釣魚活動,主要鎖定涉及亞洲地緣政治問題的企業組織,而且特別關注臺灣議題。該公司起初看到駭客的活動是針對目標組織量身打造,謊稱相關內容來自資深研究員和分析師,目標是透過社交工程傳遞有效酬載GoverShell。根據Volexity的分析,他們推測UTA0388在活動裡廣泛運用ChatGPT在內的大型語言模型(LLM),而這樣的情況,也與OpenAI發布的資安報告互相呼應。

雖然此事廣泛受到國際資安媒體關注,主要原因還是UTA0388大肆濫用LLM打造釣魚信及惡意程式,但我們也注意到,這些駭客鎖定與臺灣有關的企業組織而來。Volexity特別提到這些駭客曾針對臺灣而來,就是今年7月資安業者Proofpoint揭露的UNK_DropPitch,這些駭客在4月至5月對多家大型投資公司下手,尤其是長期關注臺灣半導體與技術領域的投資分析專家,意圖散布後門HealthKick,Volexity指出這支程式就是GoverShell的早期版本。

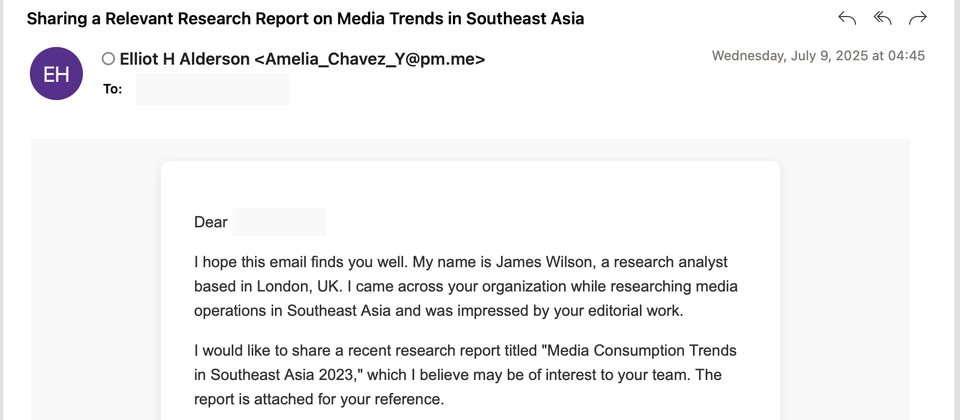

UTA0388接觸企業組織的主要管道,就是透過網釣活動,他們在6月至8月,發送含有圖片的電子郵件,該圖片的目的是讓收信人以為信件附帶了一份文件,一旦收信人點選圖片,電腦就會從遠端下載壓縮檔案。若是收信人依照指示開啟壓縮檔裡面的執行檔,電腦就會遭到感染。

值得一提的是,這些駭客從8月開始調整手法,他們先和目標透過郵件往來建立融洽的關係,等到時機成熟才向收信人傳遞惡意內容。

究竟為何Volexity會認定UTA0388濫用LLM?首先,UTA0388在釣魚信件冒充不存在的企業組織,而信末的簽名檔卻出現以連續數字組成的電話號碼,以及依序混合數字及字母的PGP金鑰字串,這代表簽名檔內容很有可能是透過LLM產生。其中,部分電子郵件的簽章,使用了不存在的網域、沒有MX記錄,或是缺乏正在運作的DNS解析,因此,寄信的駭客根本無法收到回信,這樣的情況並不尋常。

郵件使用的語言錯亂,也可能是濫用LLM的徵兆。雖然這些釣魚郵件看似使用簡體中文、德文、法文,以及日文等流暢書寫而成,但卻出現鎖定使用英文的目標寄送中文電子郵件,然後聲稱使用西班牙語寄送日文信件的怪異情形。此外,還有部分信件出現錯誤的日期時間、要求透過電話聯繫卻沒有提供電話號碼,以及寄送到企業不存在的部門等情況。

一般而言,人類開發應用程式的成本相當高,通常會避免「重覆發明輪子」,因此在軟體的發展大多會迭代演進,較少直接全部打掉重練。然而,這次Volexity看到的GoverShell並非如此,他們一共看到5種版本的惡意軟體,但特別的是,每個版本都重寫基本功能的運作方式,並實作新的通訊方法及新功能,使得這些後門程式採用的C2通訊協定,以及命令執行的方式都有明顯的差異,因此Volexity認為,這些GoverShell顯然也是透過LLM打造而成。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10