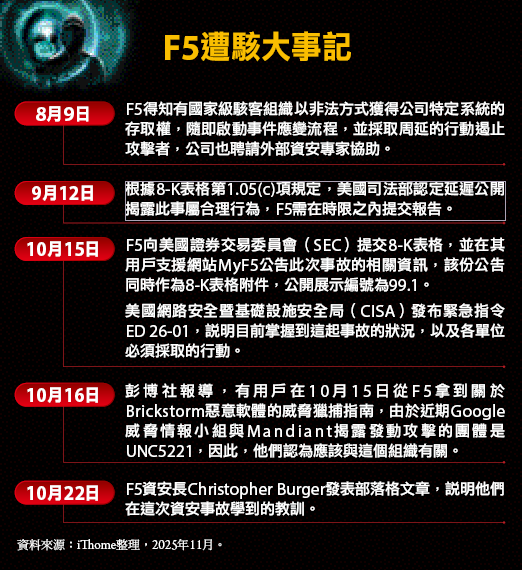

以應用程式遞送控制器(ADC)、網站應用程式防火牆(WAF)等產品著稱的F5,近年來積極發展網站應用與API防護(WAAP),本月15日該公司突然發布公告坦承8月察覺遭到國家級駭客侵入,震撼全球IT業界。該公司表示,攻擊者長期持續存取與下載該公司主要產品BIG-IP的研發環境,以及工程知識管理平臺,遭外流的檔案包含部分BIG-IP原始碼,以及尚未揭露且正在處理的資安漏洞資料,還有知識管理平臺的一些檔案,當中有少數客戶的組態設定或建置資訊。

然而,發動這場攻擊的團體到底是誰?根據10月16日彭博社報導,F5在10月15日當天對用戶寄送關於惡意軟體Brickstorm的威脅獵捕指南,而Brickstorm是中國政府資助的駭客團體所使用的工具,該文也引用Google威脅情報小組(GTIG)與事故應變單位Mandiant今年稍早發布的調查報告,指出Brickstorm行動的幕後黑手是與中國有關的間諜攻擊組織UNC5221,以竊取熱門科技廠商的程式原始碼而聞名,目的是為了蒐羅軟體臭蟲,再用這些資訊侵入廠商的客戶,這個組織從2023年開始鎖定多個組織發動攻擊,在許多案例當中,駭入受害者環境的平均潛伏時間長達393天。

不過,Google Cloud今年4月與9月發布的調查報告,雖然分別概述UNC5221組織與Brickstorm行動,以及潛伏393天與間諜行為,並未直接提到竊取程式原始碼的活動,似乎與此有關連的一段描述是:「入侵法律服務、軟體即服務(SaaS)業者、業務流程外包商(BPO)、資訊科技等非典型間諜活動鎖定的產業,目的是為了開發零時差漏洞而提供資料,並且以此建立樞紐跳板,以便獲得更多駭入下游受害者的存取管道。」。

關於竊取廠商程式碼、研究漏洞的說法,有可能來自9月Brickstorm行動的資安新聞報導,SecurityWeek曾引述Mandiant技術長Charles Carmakal的說明,當中提到這項認定。他表示,攻擊者竊取專屬程式原始碼,以及其他與企業資訊科技相關的智慧財產,因此,他們認為攻擊者正在分析竊取的程式原始碼,目的是尋找瑕疵與零時差漏洞,以便濫用多款企業資訊科技產品的弱點。

目前有多家資安廠商的相關部落格文章引用上述論點,包括Zscaler、Rapid7、BitSight。Palo Alto Networks則認為,攻擊者若竊取原始碼,需要時間去找出可濫用的部分,而在F5遭駭事故當中,攻擊者也竊取F5正在積極修補但尚未揭露的漏洞,這將使攻擊者能夠濫用尚未公開釋出修補的漏洞,有可能增加攻擊者建立濫用方式的速度。

針對F5遭駭事故,美國與英國當局均在15日當天發布警示。美國網路安全暨基礎設施安全局(CISA)發出緊急指令ED 26-01,說明目前掌握到這起事故的狀況,當中表示攻擊者對於使用F5設備與軟體的聯邦網路環境,已構成迫在眉睫的威脅,若成功濫用受此影響F5產品,攻擊者將得以存取嵌入這些系統當中的身分憑證與API金鑰,後續可用於在組織網路橫向移動、外洩資料,以及建立持續存取系統的能力,可能最終將導致資訊系統遭到全面滲透。

CISA要求各單位採取下列7項行動。首先,立即盤點所有BIG-IP設備(i系列、r系列),以及採用BIG-IP F5OS、BIG-IP TMOS、BIG-IP Virtual Edition、BIG-IP Next、BIG-IP Next for Kubernetes(BNK)、BIG-IP Next Cloud-Native Network Functions(BIG-IP Next CNF)、BIG-IQ等軟體的設備。

第二步是強化連接公開網路的BIG-IP設備的安全性,識別這些系統的網路管理介面是否能直接從公開網路直接連上,確認是否暴露在外部網路,接著向CISA回報、遵循CISA進一步的指令。

第三步是更新上述BIG-IP軟硬體設備的執行個體,第四步是要求F5其他產品的實體與虛擬設備,需套用F5在10月底發布軟體更新,以及該公司提供的資產強化指南,接著套用F5一週內在下載網站發布的所有後續更新。

第五步是所有F5終止支援的設備都必須下線,所有連接到公開網路的這類產品皆須下線與停用,若存在無法照辦的產品,應向CISA回報難以配合的關鍵任務需求,以及設備最終除役的規畫;第六步是注意與緩解Cookie外洩漏洞,若CISA通知某個單位存在BIG-IP的Cookie外洩漏洞,他們應遵循CISA提供的緩解指引。

最後一步是向CISA回報,所有單位必須在10月29日美國東部時區11:59 PM之前,提出單位網路環境使用的產品摘要報告,以及12月3日美國東部時區11:59 PM之前,提出單位網路環境使用的所有產品執行個體的細部資產報告。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10