今年1月底,郵件伺服器系統Zimbra Collaboration Suite(ZCS)發布10.1.5、10.0.13、9.0.0 Patch 44版,修補資安漏洞CVE-2025-27915,此為網頁用戶端程式的跨網站指令碼(XSS)漏洞,起因是行事曆檔案(ICS)的HTML內容未充分清理所致,美國網路安全暨基礎設施安全局(CISA)評估CVSS風險為5.4分。然而最近有資安業者指出,在軟體業者Synacor發布軟體更新之前,就出現零時差漏洞攻擊行動。

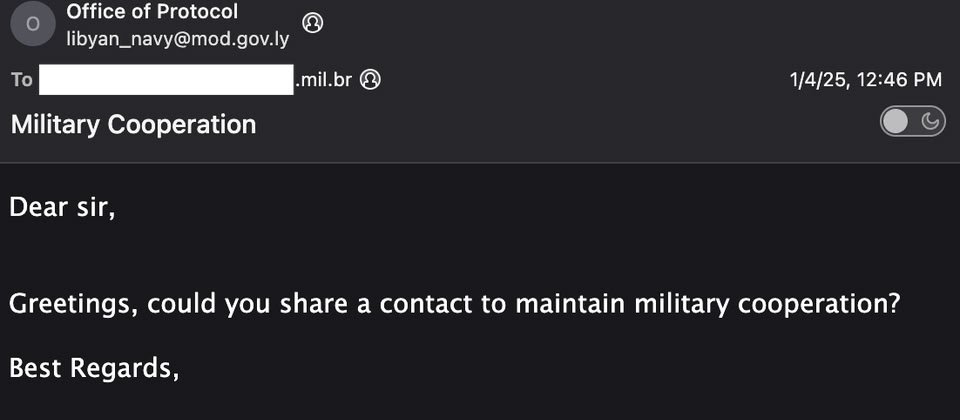

資安業者StrikeReady指出,在1月初有人冒充利比亞海軍旗下的禮賓辦公室寄信給巴西軍方,挾帶惡意的ICS檔案,企圖利用CVE-2025-27915。由於透過寄送電子郵件攻擊Zimbra、Roundcube等開源郵件伺服器系統的情況,並不常見,因而引起 StrikeReady 注意並展開調查。結果發現,ICS檔內含不尋常、經混淆處理的JavaScript指令碼。

一旦此指令碼執行,就會試圖從Zimbra的Webmail介面廣泛竊取資料,包含憑證、電子郵件、聯絡人,以及共用資料夾,此外,若確認使用者處於非活動的狀態,就會將其登出,以利竊取資料。

再者,不意外地駭客也導入多項迴避偵測手法,其中包含在程式碼啟動後會延遲60秒才執行,並限制每3天只能執行1次,而且,他們刻意隱藏使用者介面(UI)元素,降低被發現的機會。

值得一提的是,駭客在程式碼當中實作了非同步機制,並轉換成不同的立即執行函式表達式(Immediately Invoked Function Expression,IIFE)來運作,以便執行不同的模組功能。

StrikeReady指出總共有5個非同步的IIFE功能模組,其中一個可隱藏欄位來竊取帳密資料,並監控使用者的活動;第二個模組每4個小時搜尋郵件內容並外傳;至於第三個模組也與竊取郵件內容有關,但方法是加入過濾規則,將特定郵件轉寄到指定的信箱。

其餘2個模組被用於竊取其他資料,其中一個用來竊取暫存的程式碼、受信任設備資料,以及特定應用程式的密碼;另一個用於竊取聯絡人、通訊群組列表,以及共用資料夾。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09