今年6月Sudo團隊發布1.9.17p1版,修補本機權限提升漏洞CVE-2025-32462、CVE-2025-32463,其中風險程度達到重大層級的CVE-2025-32463(4.0版CVSS風險值為9.3),美國政府警告已被用於攻擊行動,近期再度引起資安界關注。

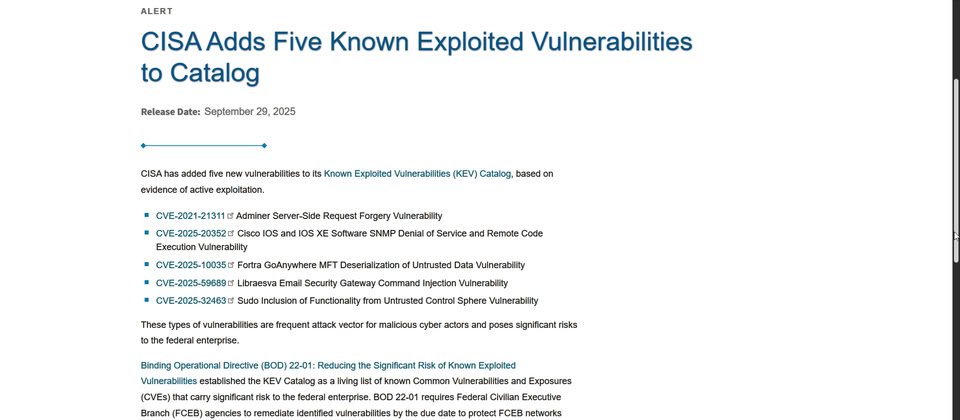

9月29日美國網路安全暨基礎設施安全局(CISA)提出警告,他們掌握有5個資安漏洞遭到利用的跡象,列入已遭利用的漏洞名單(KEV),要求聯邦機構必須在10月20日完成修補,其中一個就是CVE-2025-32463。

雖然CISA並未透露漏洞如何遭到利用,但在通報此事的資安業者Stratascale於6月底公布細節後,不到一週的時間就有研究人員製作概念驗證(PoC)程式碼。而在CISA將其列入KEV的同一天,有資安部落格公布更為詳細的資訊。

資安部落格NullSecurityX指出,這項漏洞發生的根本原因,是邏輯錯誤造成,使得sudo在chroot環境當中以root權限處理特定的組態檔案/etc/nsswitch.conf,使得攻擊者有機會惡意操控,並載入自製的.so程式庫檔案。

該部落格揭露如何將漏洞用於攻擊的步驟。首先,攻擊者設置Chroot環境,建立假的root結構,並偽裝成名稱服務交換器(Name Service Switch,NSS)尋找的路徑。接著,研究人員設置假的NSS組態檔案/etc/nsswitch.conf,並指向駭客自製的NSS模組。

接著,他們編譯.so檔案,並放入特定的程式庫路徑,下達Sudo指令觸發漏洞,最終系統載入惡意.so檔案,使得攻擊者能成功提升權限。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10