駭客假借提供應用程式,在用戶不知情的情況下,暗中進行廣告點擊活動,向廣告服務供應商騙取點擊費用的攻擊手法,過往資安業者已揭露數起,這些事故多半針對Windows電腦而來,但近期有一波資安事故,是鎖定安卓裝置,引起研究人員的關注。

資安業者Human揭露名為SlopAds的廣告詐欺及點擊詐欺活動,駭客於Google Play市集上架多達224款應用程式,這些App已被下載超過3,800萬次,使用者遍布全球228個國家及地區。駭客透過應用程式做為傳送作案工具的管道,並搭配隱寫術(Steganography)手法,藉由PNG圖檔將詐欺酬載送到受害的安卓裝置。接著,他們建立隱藏的WebView視窗,存取攻擊者控制的網站來牟利。在攻擊行動達到高峰的時期,一天有23億次的廣告播放請求,流量主要來自美國、印度、巴西,分別占整體的30%、10%、7%。

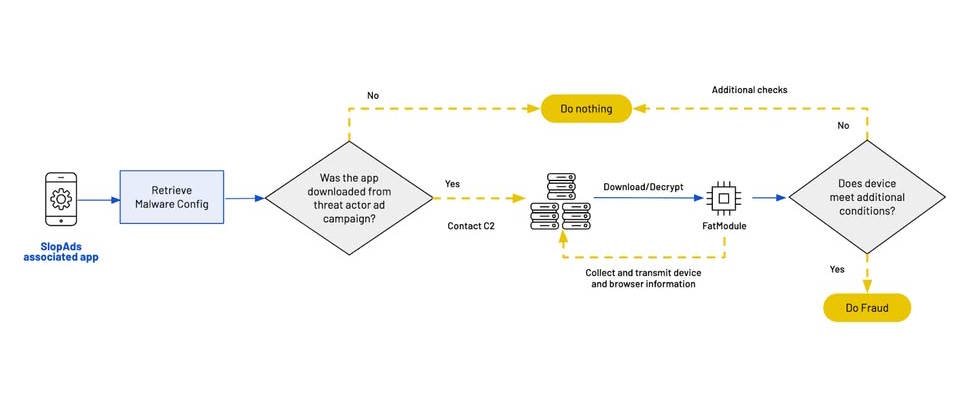

值得留意的是,這波攻擊行動與過往最大的不同之處,在於駭客會根據應用程式的安裝來源,決定是否啟動廣告詐欺的行為,條件是:只有透過廣告點擊下載應用程式的用戶,攻擊者才會執行後續的活動,這種運用市場行銷相關技術決定下個階段目標的手法,相當罕見。附帶一提的是,針對SlopAds當中駭客透過存取自己的HTML5遊戲網站、新聞網站牟利,Human提及與半年前發現殭屍網路BadBox 2.0,手法相當類似。

一般而言,駭客控管應用程式的方式,主要是透過多個C2伺服器來進行,但Human在解析攻擊行動的架構的時候特別提及,這次駭客搭配的網域名稱,是專門用於行銷的網域名稱,而且,駭客似乎有意擴大SlopAds的規模,並不斷試圖在Google Play市集上架新的App。

一旦使用者下載、安裝駭客提供的應用程式,他們的行動裝置就會運用名為Firebase Remote Config的工具,接收經加密處理的一群URL組態,其中一個網址可用於下載廣告詐欺模組FatModule,另一個網址可下載以JavaScript打造的有效酬載,以便進行點擊詐欺。

然後他們進行一系列檢查,將使用者區分為直接從Google Play下載,以及透過特定廣告重新導向到市集的用戶,具體的方法是運用行動裝置行銷平臺來達到目的,藉由檢查流量是否存在特定的標籤進行認定。假若是透過廣告接觸,駭客才會執行後續的活動,從C2下載前述提及的FatModule。

熱門新聞

2026-03-06

2026-03-06

2026-03-09