隨著愈來愈多企業組織採用雲端原生架構及容器服務,與Kubernetes有關的應用系統安全性也跟著受到重視,因為一旦這些系統存在弱點,攻擊者就有機會對Kubernetes環境上下其手,而對於企業組織帶來危害。例如,最近資安業者JFrog揭露的資安漏洞Chaotic Deputy,就是這種型態的例子。

這批漏洞被登記為CVE-2025-59358、CVE-2025-59360、CVE-2025-59361,以及CVE-2025-59359,存在於Kubernetes系統穩定性及除錯測試平臺Chaos Mesh,一旦遭到利用,就有機會導致Kubernetes叢集被挾持,攻擊者可輕易利用,在叢集任意節點執行程式碼。值得留意的是,部分漏洞相當危險,因為其中有3個CVSS風險評分達到9.8(滿分10分)。對此,開發團隊發布2.7.3版予以修補,若是無法即時套用新版程式,JFrog也提供緩解措施,用戶應儘速採取行動因應。

什麼是Chaos Mesh?這是專為Kubernetes設計的開源混沌工程(Chaos Engineering)平臺,目的是在真實或接近真實的環境中模擬故障情形,幫助開發與營運團隊發現系統潛在的弱點,進而提升K8s整體穩定性與容錯能力。

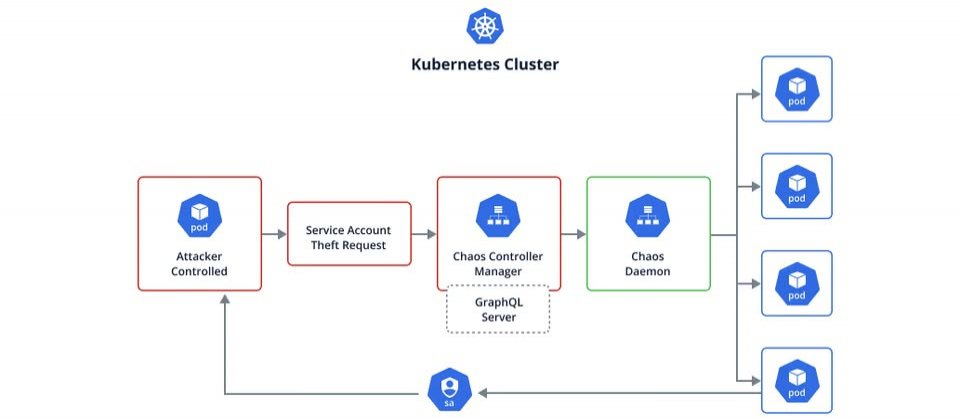

JFrog指出,攻擊者想要利用Chaotic Deputy的先決條件,就是能對Kubernetes叢集網路環境進行初始存取,該公司強調,即使攻擊者存取的是沒有特殊權限的節點,還是有機會藉由預設組態的弱點,入侵Chaos管理控制平臺的GraphQL伺服器,從而執行該平臺的原生錯誤注入功能,從而關閉節點,或是造成網路中斷;再者,攻擊者也有機會注入作業系統指令,對其他節點下手,竊取特權服務帳號的憑證(Token)。

從漏洞的類型與危險程度來看,CVE-2025-59360、CVE-2025-59361、CVE-2025-59359都是重大層級的作業系統命令注入漏洞,風險值皆為9.8;CVE-2025-59358是缺乏身分驗證的阻斷服務(DoS)漏洞,風險值為7.5。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09