以程式語言Erlang打造的開放電信平臺(Open Telecom Platform,OTP),今年4月發布更新OTP-25.3.2.20、OTP-26.2.5.11、OTP-27.3.3,修補SSH程式庫風險值達到滿分10分的資安漏洞CVE-2025-32433,後續美國網路安全暨基礎設施安全局(CISA)在6月指出,此漏洞已遭到利用,將其列入已被利用的漏洞名單(KEV),如今有資安業者公布這項漏洞相關攻擊活動的態勢。

資安業者Palo Alto Networks指出,他們從5月1日至9日,偵測到漏洞利用的情況顯著增加,而且,約有七成的攻擊鎖定保護操作科技(OT)環境的防火牆而來。攻擊者企圖透過該漏洞傳送多種惡意酬載,其中一種是反向Shell,他們以此建立未經授權的遠端存取管道,再者,他們也透過DNS建立C2通訊,這些做法代表攻擊者刻意隱匿行蹤。

值得一提的是,攻擊者針對OT環境的防火牆攻擊較其他環境來得頻繁,Palo Alto Networks指出,平均每臺在OT環境的受害裝置,較其他裝置被攻擊的次數多出1.6倍。這樣的現象,代表可能有大量OT防火牆曝露於網際網路,或是攻擊者已經突破企業的網路邊界,從企業網路環境橫向移動至OT網路;再者,攻擊者利用漏洞的手法不盡相同,很有可能關鍵基礎設施(CI)是主要目標。

他們偵測到利用CVE-2025-32433的攻擊行動總共有3,376起,其中2,363起是鎖定OT環境的防火牆。從產業類型來看,這波攻擊行動大部分都鎖定教育領域,有2,460起,其中有2,090起出現在OT環境。此外,也有針對醫療照護、高科技產業的情況。這波攻擊打破人們對於OT風險主要出現在工業控制系統及製造環境的認知,不過Palo Alto Networks指出,雖然這次並未在公共事業、能源產業、航太、國防等領域發現相關攻擊,但防守方不能因此認為這些OT環境未受到影響,歹徒很有可能正在偵測相關弱點,或是將其視為下一波目標。

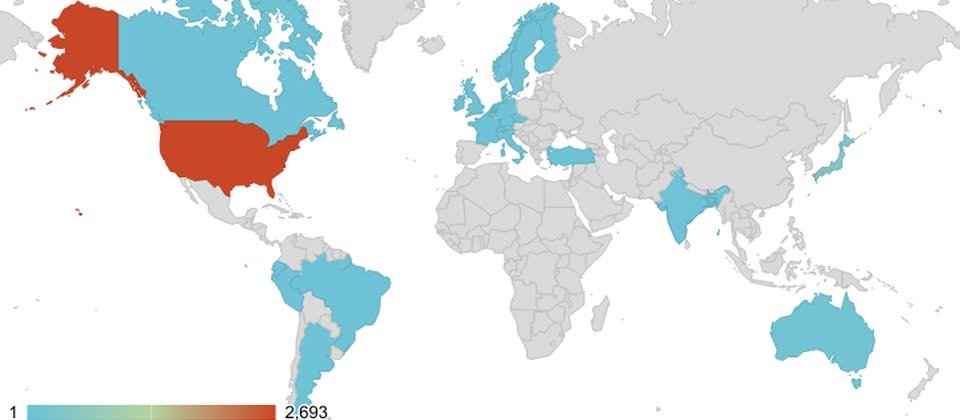

其中,在荷蘭、愛爾蘭、巴西、厄瓜多出現的事故,全數皆發生在OT環境;其次在日本有99.74%,至於美國、法國,占比分別為71.15%、66.67%,雖然這兩個國家OT環境受害的比例沒有前述幾個國家那麼高,但他們是Erlang/OTP伺服器數量最多的國家,因此影響的範圍還是相當可觀,以美國為例,光是發生在OT環境的事故就有1,916起,占總數近六成(56.75%)。

上述受害國家存在共通點,那就是工業環境數位化相當成熟,並仰賴複雜的IT環境與OT環境的整合,使得Erlang/OTP伺服器廣泛用於其中。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09