Cleafy

義大利資安業者Cleafy日前揭露,一個講中文的駭客組織開發一個名為PlayPraetor的遠端存取木馬,在不到三個月內感染全球超過1.1萬臺Android裝置。該組織採用「惡意軟體即服務」(Malware-as-a-Service, MaaS)模式,除了親自竊取受害者的銀行與加密貨幣帳戶資訊外,還開放控制權限給多個加盟駭客,形成可擴展的詐騙平臺。

此次攻擊主要集中在歐洲(占58%感染)、非洲(22%)、美洲(12%)和亞洲(8%),其中葡萄牙、西班牙、法國為重災區,摩洛哥、秘魯、香港也有大量受害者。值得注意的是,駭客正從傳統的葡萄牙語目標轉向西班牙語和法語使用者,顯示攻擊策略的重大轉變。

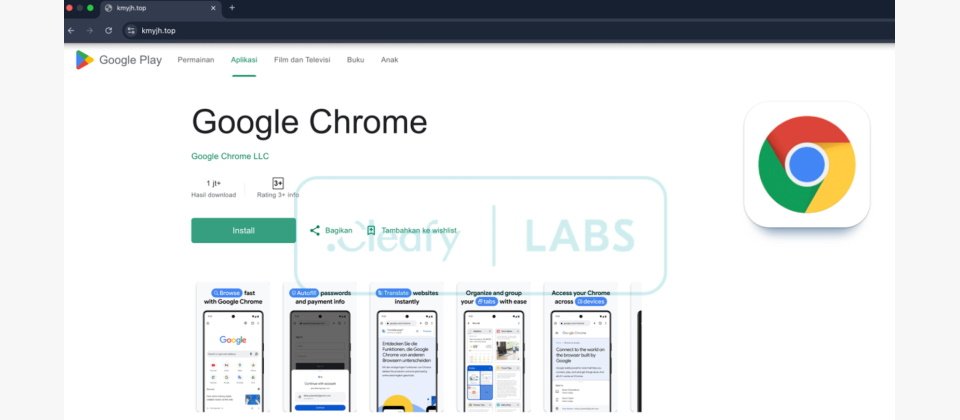

根據調查,駭客先是假冒Google Play商店,並提供含有惡意程式的偽造程式供使用者下載,例如Chrome或銀行程式;當不察的使用者下載並安裝程式之後,PlayPraetor便會開始執行,同時要求啟用Android的無障礙服務(Accessibility Services)以獲取完整控制權;再與駭客所設置的命令暨控制伺服器(C2)建立連線。根據統計,在被感染的1.1萬臺裝置中,約有7,931臺(72%)已完全啟用惡意軟體功能,意味著近8,000臺裝置處於駭客完全控制之下。

PlayPraetor具備高度資料蒐集及詐騙能力,可竊取聯絡人、簡訊、螢幕截圖與輸入密碼,並將資訊回傳至C2伺服器。它鎖定近200種銀行應用程式和加密貨幣錢包,當受害者開啟這些目標程式時,會自動顯示偽造的登入介面進行「覆蓋攻擊」,藉此攔截並竊取使用者的帳號密碼等憑證資訊。

駭客還能自遠端即時操作被駭裝置,包括開啟程式、輸入OTP、傳送簡訊,以及模擬使用者操作等,執行裝置內詐騙(On-Device Fraud)。

此一活動採用加盟制度,讓不同語系的駭客能夠藉由多租戶控制面板來操縱各自的群組,且每周增加2,000臺被駭裝置。該組織的MaaS平臺採用中文操作介面,主要由兩個大型加盟商控制約60%的殭屍網路,其他較小加盟商則專精於不同語言市場。控制面板亦內建了自動化工具,讓加盟商能快速建置仿冒的下載頁面。

由於PlayPraetor的功能日新月異,顯示背後有專業開發團隊負責維護。資安專家建議,使用者最好僅從官方Google Play商店下載應用程式,在授予程式無障礙服務權限時應特別小心,同時留意銀行應用程式登入介面的異常變化。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09