韓國再度成為北韓駭客組織Kimsuky的攻擊目標,根據資安公司ENKI揭露,3月起Kimsuky濫用GitHub私有儲存庫與Dropbox雲端服務,發動高度針對性的攻擊行動,將開源雲端平臺轉為攻擊與資料洩漏基礎設施。這波攻擊以魚叉式網釣郵件為開端,誘導受害者下載執行PowerShell惡意程式,最終在受害系統植入XenoRAT遠端存取木馬,持續收集和竊取敏感資訊。

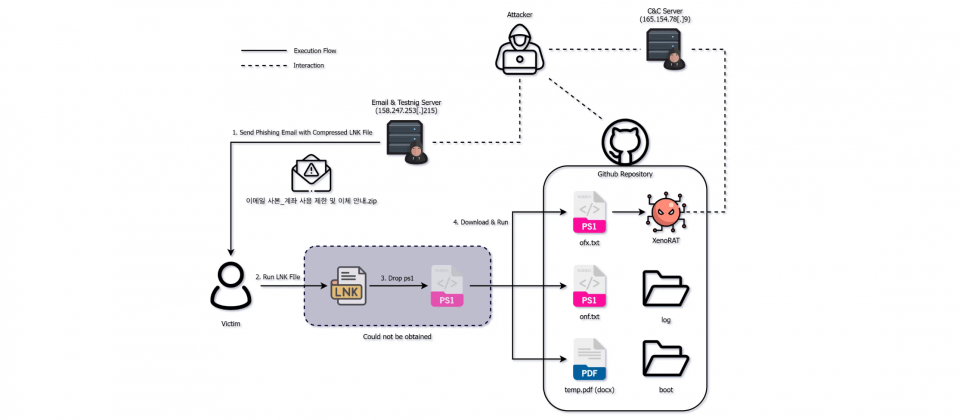

本次事件的攻擊鏈起始於偽裝成韓國本地法律或金融機構的釣魚郵件,攻擊者會針對目標身分量身設計文件,例如債務通知或授權書等,文件中不僅包含受害者個人資料,內容設計也極具真實感,使收件人降低戒心。郵件附件通常為加密壓縮檔,解壓密碼直接附於郵件內文,受害者一旦點擊壓縮檔內的捷徑或文件,系統即會執行嵌入的PowerShell腳本,首先從Dropbox下載偽裝為.docx或.pdf的惡意檔案,接著進行特殊檔案頭改寫與解壓縮,最終釋放並執行.NET格式的XenoRAT惡意程式。

攻擊全程採無檔案方法,降低被防毒軟體攔截的機率。而且由於攻擊者未直接以C2主機溝通,而是將GitHub私有儲存庫作為惡意程式與竊取資料的傳遞中樞,攻擊團隊會針對不同受害對象或攻擊階段,建立專屬的私有儲存庫,以寫死的GitHub個人存取Token(PAT)管理權限。

當受害系統遭植入XenoRAT後,惡意程式便會從GitHub下載命令腳本與執行檔,並將收集到的系統資訊、執行程序、按鍵記錄、剪貼簿內容等資料回傳至儲存庫。透過GitHub API,Kimsuky能隱密且高效地掌控每一臺受控主機,隨時調整攻擊腳本內容以及監控感染狀態。由於全程仰賴合法雲端服務,不僅掩護惡意流量來源,也提高現有資安設備辨識與阻擋的難度。

Kimsuky在攻擊測試過程中重複使用特定的內部及公開IP位置,其攻擊基礎設施與過去被歸類於該組織的MoonPeak、Naver釣魚活動高度重疊。此外,研究人員比對XenoRAT變種的程式編譯GUID、字串加解密方式與指揮控制伺服器位址,進一步確認攻擊來源與系列惡意軟體的關係。部分C2伺服器同時也被發現用作釣魚網站主機,針對韓國常見網路服務設計針對性詐騙頁面。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09