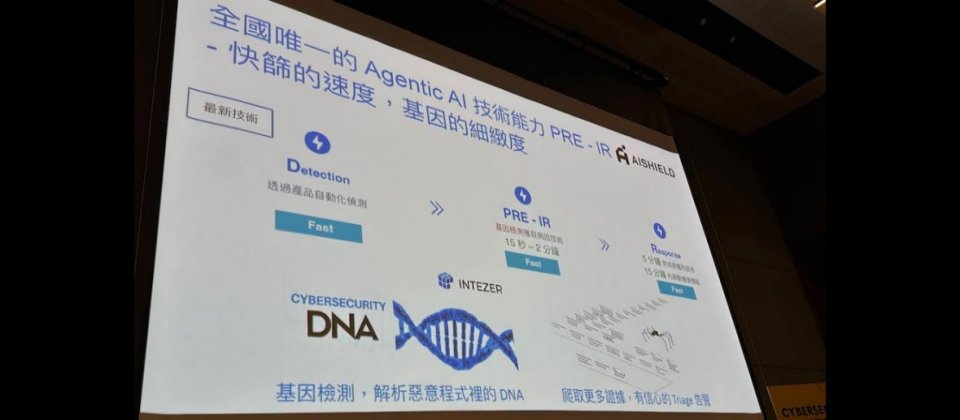

資安新創艾盾資科(AIShield)在今年度臺灣資安大會中指出,採用Intezer這類最新技術,不只能自動偵測,還能透過解析惡意程式的「基因檢測」獲取病因,15秒至2分鐘就能完成Pre-IR階段,接著15分鐘內啟動應變機制,快速回應風險事件。

攝影/王若樸

在今年度臺灣資安大會中,資安新創艾盾資科(AIShield)分析去年底延燒至今年的Crazy Hunter勒索軟體攻擊事件,點出受害企業雖都採用標準的資安防護軟體,如EDR、SOC、MDR,但真正問題在於風險調查的效率和深度,若能即時調查,就能善用安全分析自動化平臺,可以快速啟動後續回應和修復。

安全分析自動化平臺如何在攻擊事件發揮作用

艾盾資科技術顧問主任羅煜賢用一系列資安事件,來說明風險調查效率和深度的重要性。

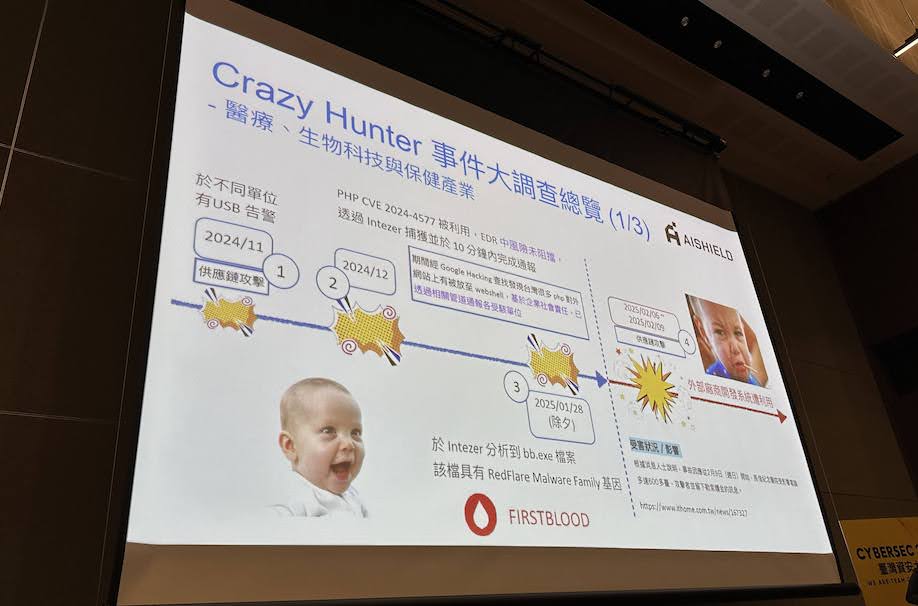

首先,艾盾資科注意到,去年11月,不同單位開始出現USB告警,為查出背後原因,他們派調查員拿USB,到臺中至臺北公家機關和學校附近的影印店使用USB,發現其中幾家電腦有病毒,這些病毒會透過USB,侵入企業和醫療機構。這屬於實體入侵。

再來,艾盾資科發現,在去年另一家資安業者戴夫寇爾(Devcore)揭露PHP漏洞CVE-2024-4577之後,去年12月開始出現駭客利用該漏洞攻擊醫療業者。(如下圖)

接著,今年1月28日,艾盾資科監測到第一家遭到攻擊的醫療機構,接著,2月6日至9日,第二起事件,馬偕紀念醫院遭受攻擊,600多臺電腦受到影響。

在這一系列事件中,也有企業用安全分析自動化平臺Intezer分析問題,盡速設定阻擋機制。羅煜賢以第三起受駭的企業為例,自動化分析工具Intezer先對第一個入侵的bb.exe檔案進行「基因檢測」,就像是將惡意程式碼在病毒基因資料庫比對一樣,幾秒內判斷出該檔案具有Redflare Malware Family基因。當時全球尚無這款數位病毒株的資料,這個情資直到2月12日才被公開。

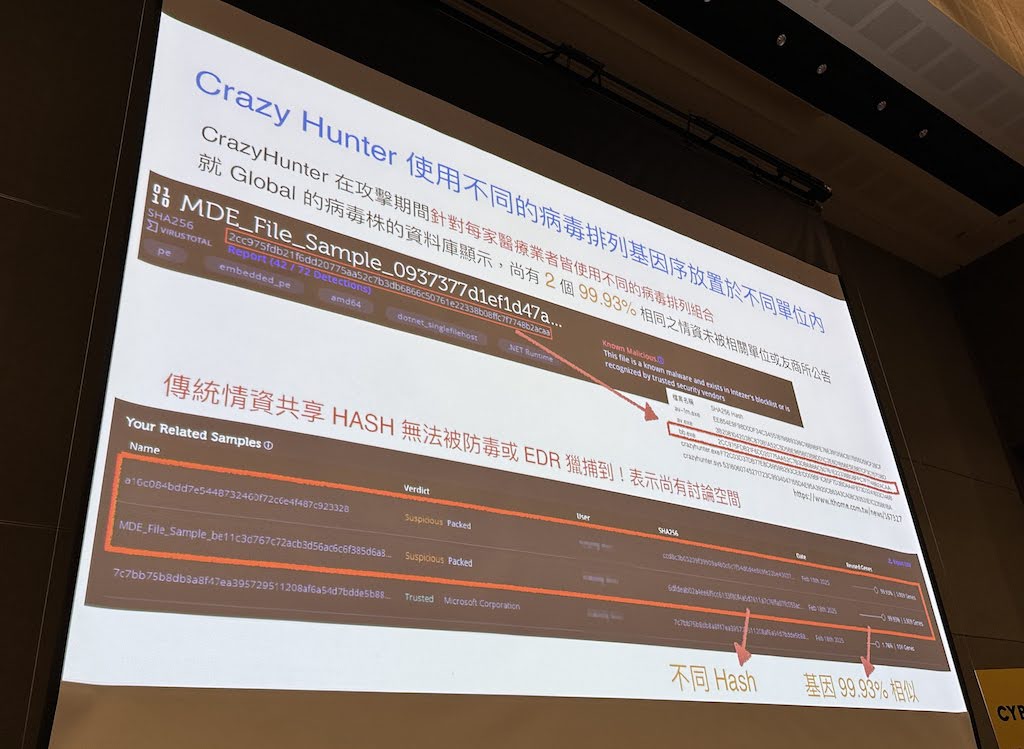

這種透過基因分析比對、辨識未知惡意程式的作法,比傳統資安情資共享還有效。羅煜賢點出,傳統資安情資共享著重已知的惡意程式Hash值,但在這次Crazy Hunter攻擊中,駭客針對不同攻擊目標使用不同病毒排列組合的惡意程式,導致只著重Hash值的情資共享成效有限。(如下圖)

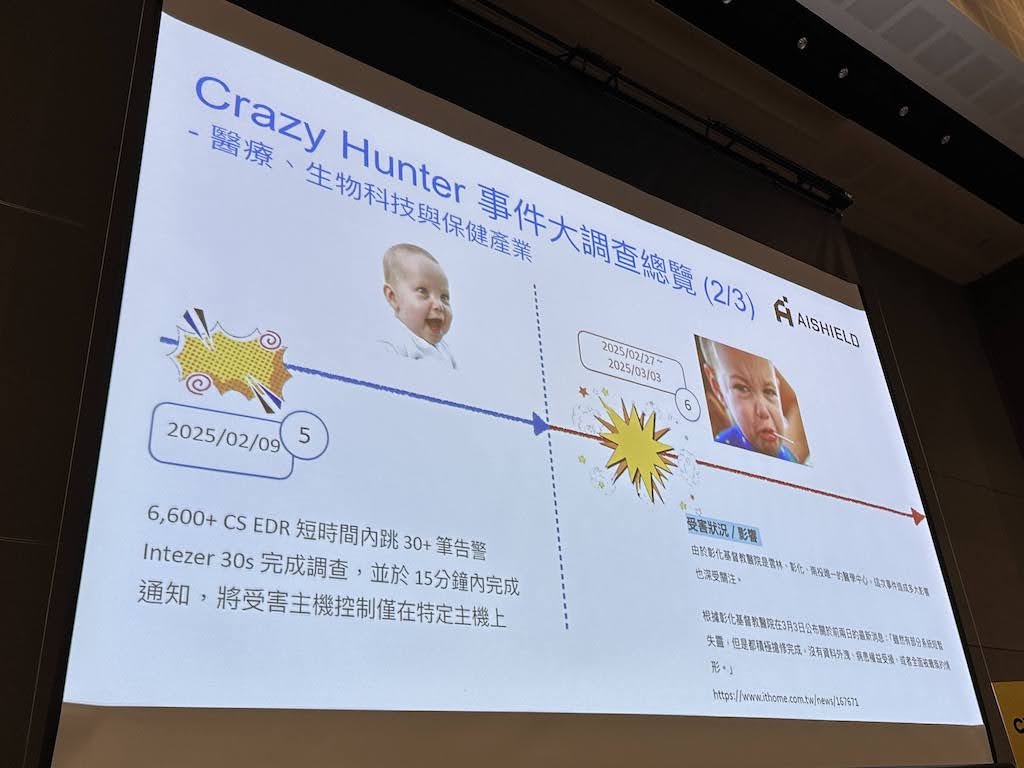

舉例來說,今年2月9日,一家企業遭到攻擊,6,600多臺EDR跳出30多筆告警,運用安全分析自動化平臺的分析,30秒內完成調查、15分鐘內完成通報,進而將受害主機控制在特定範圍,大幅降低影響規模。(如下圖)

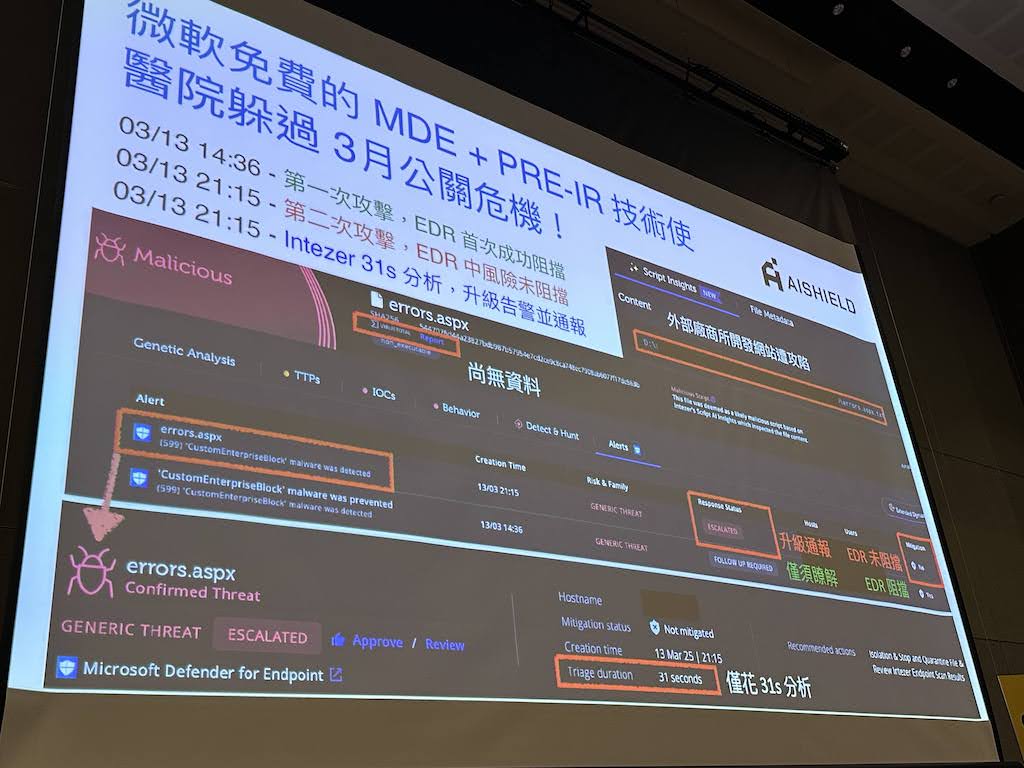

另一個例子是,今年3月13日下午2點36分,Crazy Hunter又一次攻擊另一家醫療業者,攻擊者試圖上傳Webshell到某臺主機,遭到EDR阻擋,入侵失敗。但在7個小時後,也就是晚上9點多,攻擊者再次發動變種攻擊,對第二次的進階攻擊,EDR僅顯示中風險而沒有阻擋。另外安裝的安全分析自動化平臺啟動,31秒完成分析、15分鐘內通報使用的企業,來防止進一步影響。

從這幾起事件來看,羅煜賢點出,這些企業都採用EDR、SOC、MDR等標準資安防護軟體,但傳統基於規則、Hash值或IP位址的情資交換方式,在面對快速變化的攻擊手法時效果有限。

需加強風險調查的效率和深度

也因此,羅煜賢建議,企業該要求SOC和MDR廠商與時俱進,採用更好的工具,來強化風險調查的效率和深度。

因為,現行的SOC / MDR廠商運作流程是先透過產品自動偵測風險,再進行風險調查和後續回應。但大多數廠商的風險調查速度緩慢,多半仰賴人類專家調查,需1到2天完成,而後續的回應措施,則在風險出現後的2到4天才會實現,大幅影響反應速度。

相較之下,透過解析惡意程式的「基因檢測」獲取病因,目前技術可以做到,15秒至2分鐘就能完成Pre-IR階段,後續15分鐘內啟動應變機制,可以更快速回應風險事件。而且,每一筆告警的調查證據也能回存到EDR保留一段時間。羅煜賢補充,透過這樣的自動化分析方式,針對每EDR的任何告警,不論是高風險、中風險、低風險還是資訊風險,都可以進行調查。

羅煜賢總結,從一系列Crazy Hunter攻擊事件的經驗中,企業可要求SOC / MDR廠商加強風險調查速度,並提供每筆告警的調查證據,不論是風險等級都應提供,才能確保無漏報,強化安全。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09