「被衡量的事物才會完成(What gets measured gets done)。」零售科技商Shopline資安長李彥民以此名言強調,資安實務中,用具體指標(Metrics)和科學方法來支持決策的重要性。

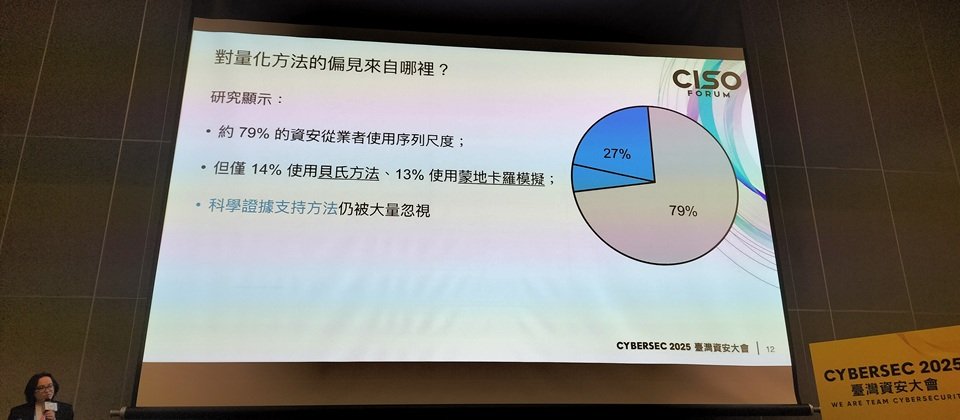

李彥民說,追蹤資安指標是為了用更客觀的資料,來量化分析資安風險、追蹤資安做法成效、改善資安決策。不過,他引用研究說明,使用貝氏統計方法、蒙地卡羅模擬等科學統計方法的資安從業人員不到2成。反而,按照資安風險發生機率跟影響性高低,來主觀排序風險高低的做法,採用率將近8成。「科學證據支持方法仍被大量忽視,但按照主觀判斷來管理資安風險的做法,恐怕只能達成安慰劑效果。」李彥民直言。

他建議企業,從權威機關的資安控管指南下手,尋找測量項目的大方向。接著,用科學的分析框架及統計方法,來決定應追蹤、分析的具體指標,以估算資安風險和評量自家資安措施效益。

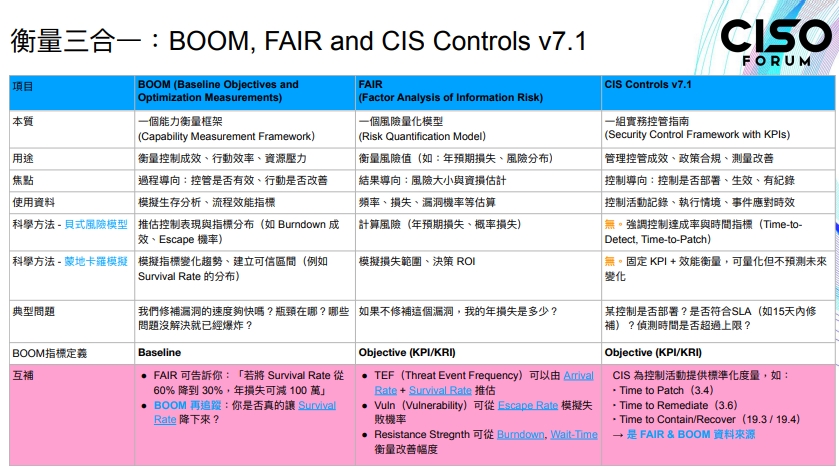

資安控管指南,他推薦參考美國網路安全中心(CIS)發布的CIS Controls V7.1,20種控制群組、171多個子控制項目,來作為設定測量項目的參考。從這些控制項目中,企業可以挑選出注重議題,並追蹤部署型指標和結果型指標。

例如:「在過去 12 個月內,因未修補漏洞而導致的實際安全事件數量及損失金額?」是結果型指標;「組織中已識別的漏洞中,有多少百分比未能及時修復?」則是部署型指標,或過程型指標。兩者交叉運用,分別能評估自家資安做法的過程與結果。

評估風險框架中,Shopline自家已經開始採用的是FAIR(Factor Analysis of Information Risk)模型。李彥民於前年資安大會介紹過此模型,主要以損失事件頻率(LEF)與損失幅度(LM)來計算風險。FAIR模型一大特性是以金額來具體量化網路與營運風險,方便與非專業人員溝通,也容易計算應投入資安防護的資源。

以金額計算風險的FAIR模型適合用來分析結果型指標,適合分析部署型指標的模型,則是BOOM框架(Baseline Objectives and Optimization Measurements)。資安科技公司Qualys的風險科技長Richard Seiersene提出此框架,根據5大基準,來追蹤資安做法的成效,進而追蹤KPI達成情況,以及設定未來KPI。

這5大基準分別對應風險生命周期的5階段,分別是漏洞到達率(Arrival Rate)、等待時間(Wait-Time)、存活率(Survival Rate)、消減率(Burndown Rate)以及逃逸率(Escape Rate)。根據這些基準,企業可以訂定漏洞管理案例、數據指標,決定追蹤資料性質、判斷可能問題,再尋找應對措施。

舉例來說,以漏洞到達率為指標,可以追蹤每周新發現的漏洞數量(例如每周新增50個新漏洞),設定明確數據指標,確立資料性質為頻率型(件數/時間),了解指標意義為風險進入速度。接著,識別可能問題,如攻擊面過大、新設備導致新弱點,進而採取相應措施,如加強開發安全、降低攻擊面(如關閉不用的端口)和進行高危漏洞修補。

Shopline也開始採用這些做法,綜合FAIR、BOOM、CIS Controls等架構,來交叉衡量風險。李彥民總結,可以用CIS Controls控制項目,作為FAIR和BOOM框架分析時的參考資料,決定要追蹤哪些指標。再來,利用FAIR結果導向分析來衡量風險「值」,以及BOOM過程導向分析來衡量控制「成效」,兩者互補,推估控管效率增減,會為企業帶來多少收益或損失。

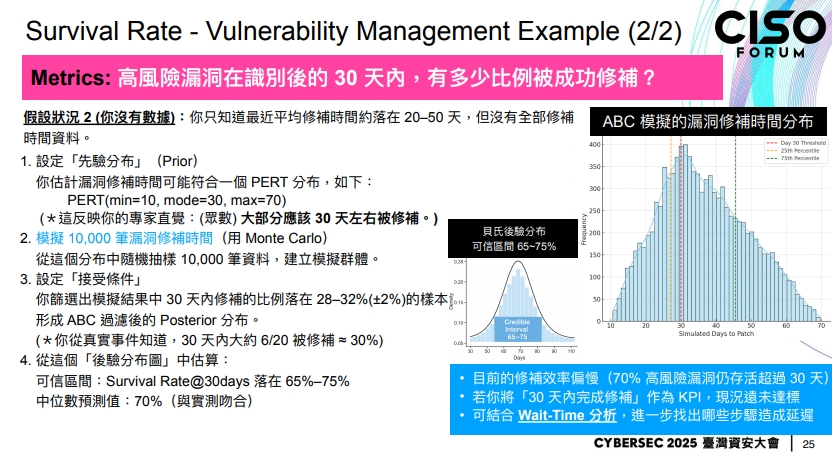

他補充,在利用這些模型來分析時,可能會出現實際資料不明確的情況,例如「從漏洞抵達到解決費時」中,可能有些漏洞抵達時間不明,因而無法精確追蹤。不過,他再次強調,指標追蹤不是為了獲得百分百精確的統計資料,而是要用資料作為參考,來驅動決策方向。他推薦使用估計貝氏計算法(Approximate Bayesian Computation Methodology,ABC)統計方法,結合貝氏推論法和蒙地卡羅模擬法,根據過往經驗進行模擬,來推論實際指標或風險數值,再用FAIR和BOOM模型進一步分析。

熱門新聞

2026-03-06

2026-03-06

2026-03-09