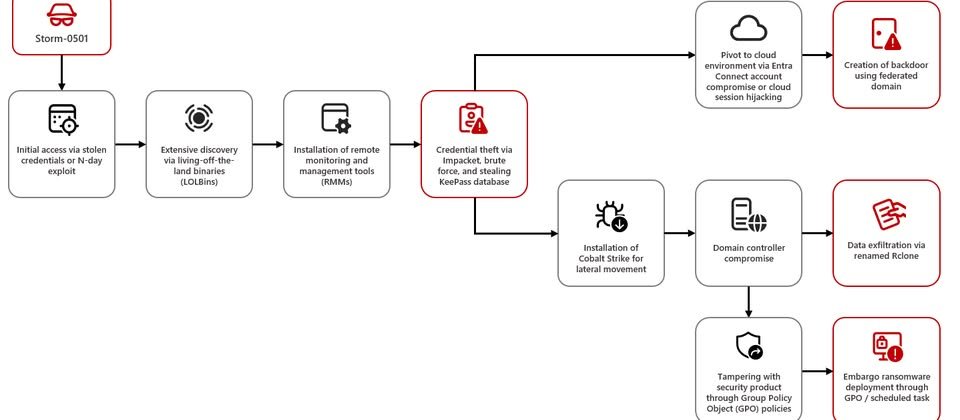

微軟揭露駭客組織Storm-0501最新一波的攻擊行動,這些駭客鎖定美國政府機關、製造業、交通運輸、執法部門發動多階段攻擊,破壞混合雲環境的安全,並從本地橫向移動到雲端,從而外洩受害組織資料、竊取帳密資料、部署後門程式及勒索軟體。

研究人員特別提及,這些駭客利用薄弱的憑證及權限過高的帳號,而能從受害組織的內部環境轉移到雲端環境。駭客先是竊得憑證用來控制內部網路環境,最終在雲端環境設置能持續運作的後門程式,並將勒索軟體植入組織內部。

究竟駭客如何入侵受害組織,主要從初始入侵管道掮客Storm-0249、Storm-0900得到相關資訊,藉由外流的帳密資料,或是尚未修補漏洞並曝露於網際網路的應用系統而得逞。在最近的攻擊行動裡,研究人員看到對方利用的漏洞,包括:Zoho ManageEngine漏洞CVE-2022-47966、Citrix NetScaler漏洞CVE-2023-4966,以及Adobe ColdFusion 2016漏洞CVE-2023-29300或CVE-2023-38203。

一旦攻擊者成功入侵,並取得程式碼執行的權限,就會進行廣泛的偵察,利用Windows公用程式及開源工具,尋找高價值資產及網域資訊,在部分攻擊行動裡,駭客使用PowerShell指令碼對AD進行偵察。完成後,他們會部署Level.io、AnyDesk、NinjaOne等多種遠端監管工具(RMM),以便持續存取受害裝置。

接著,駭客藉由受害電腦的管理員權限,利用網路偵察工具Impacket的模組SecretsDump,挖掘其他帳號的存取權限。此外,這些駭客也企圖從密碼管理工具KeePass,竊取相關機密資料。

而對於駭客橫向移動的方式,研究人員指出是透過Cobalt Strike進行,藉由偷來的憑證與這套工具提供的C2功能(Cobalt Strike Beacon)連接所有端點進行通訊,然後以網域管理員權限控制網域控制器,最終於受害組織網路環境部署勒索軟體。

值得留意的是,駭客在近期的活動裡,透過Entra ID(原Azure AD)橫向移動到雲端環境,並藉由後門持續存取,其中他們濫用Entra Connect(原Azure AD Connect)的同步元件,而能同時挖掘本機與雲端同步帳號的帳密資料,在部分攻擊行動裡,攻擊者會停用多因素驗證(MFA)的網域管理員,挾持雲端連線階段(Session)以達到目的。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09