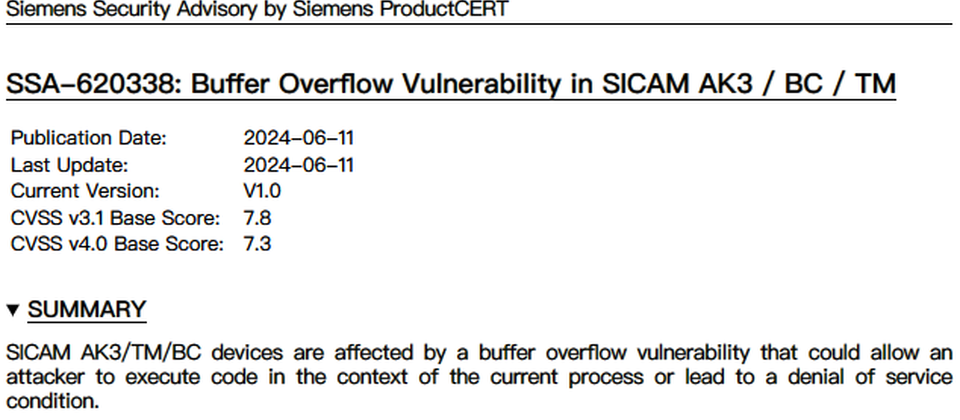

今年5月、6月西門子針對旗下工業控制系統SICAM產品線發布例行更新,針對CVE-2024-31484、CVE-2024-31485、CVE-2024-31486進行公告,這些漏洞影響終端機單元A8000、AK3、TM、BC系列,以及強化電網感應器(Enhanced Grid Sensor,EGS)、SICAM 8電力自動化平臺,而這些系統主要是針對變電站自動化打造的電網解決方案,一旦遭到利用,影響層面可能將會相當廣泛。

本週通報上述漏洞的資安業者SEC Consult說明相關細節,他們指出,這些漏洞最早通報的是去年4月找到的CVE-2024-31484,但在一年後找到CVE-2024-31486,西門子才在今年進行處理,但為何間隔這麼久才處理CVE-2024-31484,雙方並未對此提出說明。

研究人員也公布這些漏洞發生的原因,並展示概念性驗證(PoC)程式碼。

針對記憶體緩衝越區讀取(buffer-overread)漏洞CVE-2024-31484,若是攻擊者加以利用,將能透過未經授權的記憶體緩衝越區讀取,導致資訊洩露的情況。這項漏洞發生的原因,在於HTTP標頭Session-ID數值,被strncpy呼叫及使用時,出現不正常終止的現象,使得攻擊者有機會從記憶體讀取敏感資料。

對於權限提升漏洞CVE-2024-31485的部分,攻擊者可在通過身分驗證的情況下,藉由這項缺乏輸入清理的弱點,實現權限升級,而該漏洞發生的原因,主要是具備viewer層級的角色就有機會截取其他使用者網頁介面的未加密流量,因此,攻擊者可截取權限較高的使用者帳號及密碼資料,從而存取這種帳號來提升權限。

最後一個漏洞CVE-2024-31486,發生的原因在於部分SICAM設備存放MQTT密碼的做法並不安全,使得攻擊者有機會發動硬體攻擊,或是透過Shell存取的方式,取得儲存的密碼資訊。這項弱點發生在部署OPUPI0 MQTT應用程式的可程式化邏輯控制器(PLC),因為在連線的MQTT伺服器上,密碼以明文儲存,攻擊者有可能藉由程式碼執行弱點或檔案洩露漏洞,甚至實際存取裝置,從而讀取密碼。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10