一個月前,資安業者趨勢科技對於惡意程式Deuterbear的攻擊行動升溫提出警告,指出名為Manga Taurus、Huapi、Earth Hundun的中國駭客組織BlackTech採用這項工具從事攻擊行動,如今他們公布更多發現。

研究人員指出,BlackTech向來的攻擊目標集中在亞太地區,主要針對政府機關、研究機構、科技產業而來,但近期採用的攻擊策略與過往有明顯的不同。他們表示,Deuterbear與駭客先前使用的另一支惡意程式Waterbear有許多相似之處,但功能有所強化,例如:新的作案工具支援Shell Code外掛程式、使用HTTPS通訊協定與C2連線,以及在RAT木馬程式作業期間會避免進行交握(handshakes),目的是不讓資安系統察覺異狀。

再者,他們發現Deuterbear採用新的Shell Code格式、會執行迴避記憶體掃描的反制措施、並與惡意程式下載工具(Downloader)共用流量解密金鑰,這些都是與Waterbear明顯不同的地方。研究人員認為,從Waterbear到Deuterbear的演變,代表BlackTech在反制資安人員分析及迴避偵測的工具開發上,出現顯著的突破。

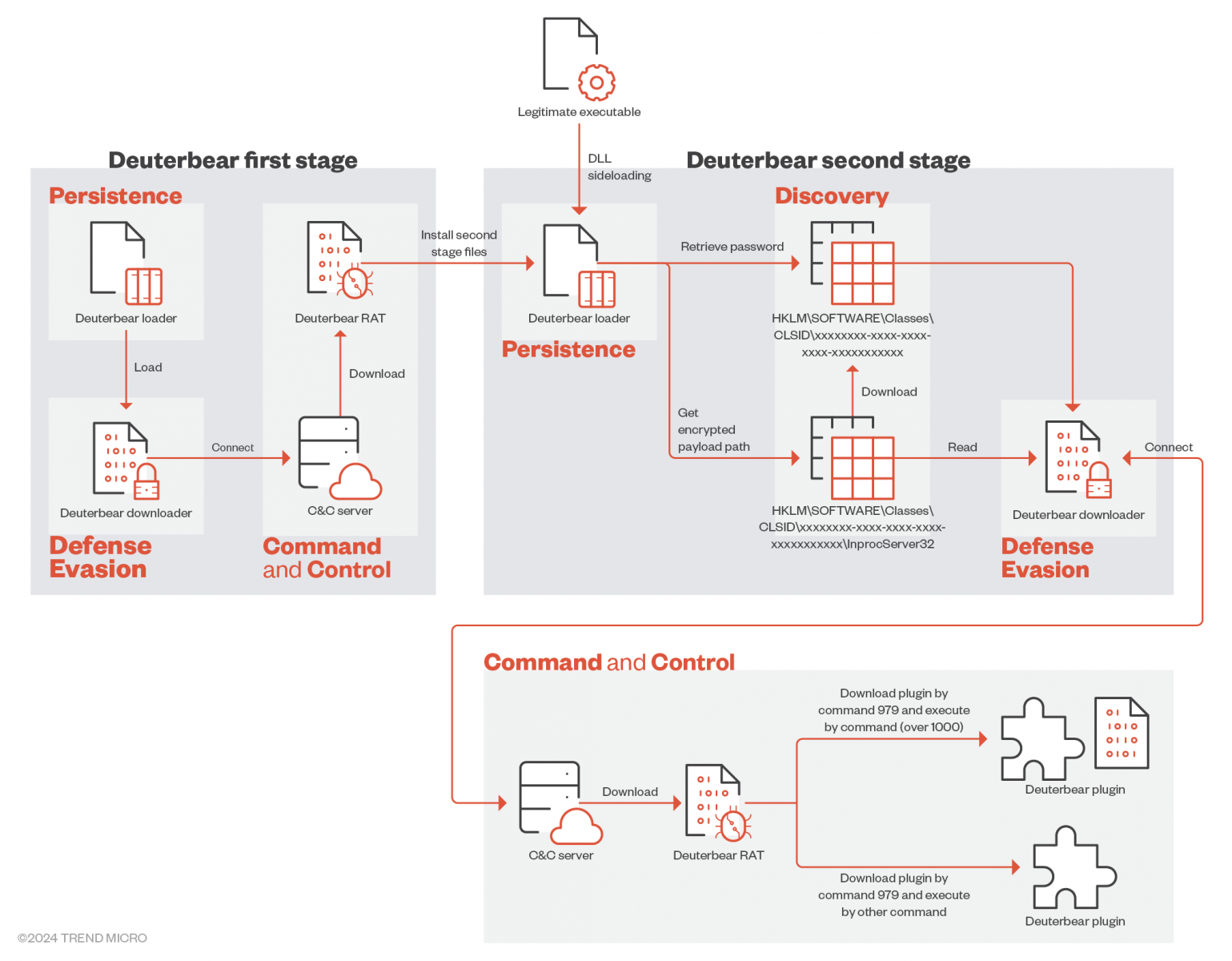

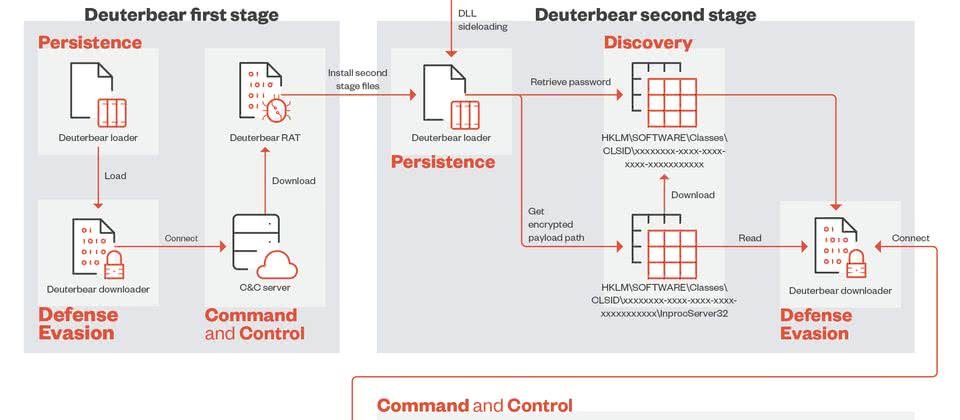

而這些駭客究竟在攻擊行動裡如何運用Deuterbear?研究人員指出,攻擊流程大致可分成2個階段。首先,對方透過惡意程式載入工具(Loader)進行XOR演算法解密,執行下載工具從C2取得Deuterbear惡意酬載,植入後進行偵察工作,然後挑選特定資料夾,以便能持續存取受害電腦。

在下一階段的攻擊行動中,駭客藉由前一個階段植入的惡意酬載,透過DLL側載的方式,執行另一支具備CryptUnprotectData解密功能的惡意程式載入工具,然後探索相關機碼,對受到加密保護的下載工具進行處理,再從C2下載Deuterbear惡意酬載,以及攻擊所需的外掛程式。

比較特別的是,雖然駭客在兩個階段使用了相同的惡意程式載入工具、下載工具,以及惡意酬載,但研究人員對於遭到感染的電腦進行調查發現,對方在作案後僅留下第二階段所使用的Deuterbear,至於第一階段的作案工具,在他們能對受害電腦持續存取後,就全數予以清除。

研究人員指出,駭客如此複雜的攻擊策略,確實有效地保護他們的行蹤不會曝光,而且能夠避免資安人員輕易找到惡意軟體並進行分析。

他們也對於新舊惡意程式進行比較,並指出Deuterbear大幅精簡功能,從原本支援超過60個命令縮減為20個,對方對其開發了更多外掛程式,以便讓運用該惡意程式更加靈活。

值得一提的是,雖然Deuterbear是以Waterbear為基礎打造而成,但研究人員表示,駭客仍持續對Waterbear進行開發,並未打算以Deuterbear全面取代。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09