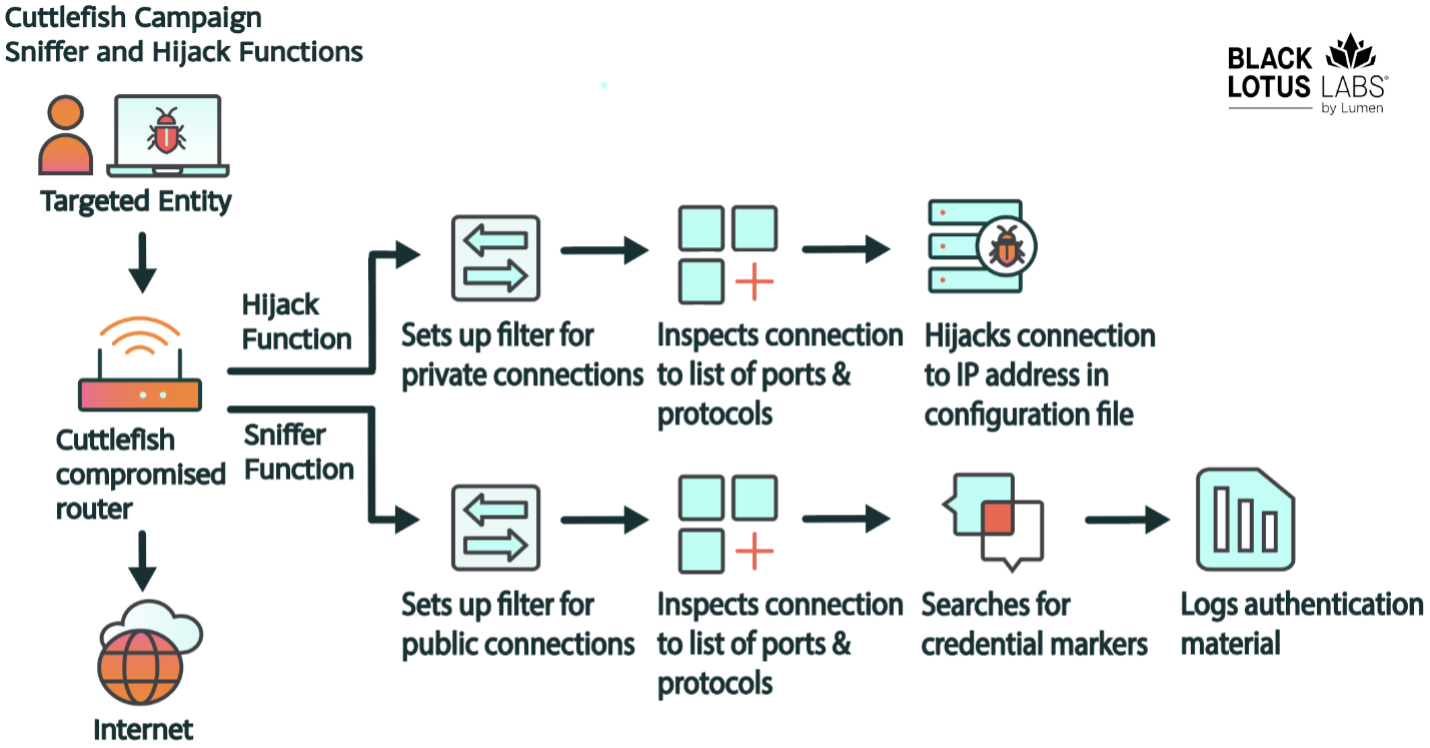

資安業者Lumen揭露專門針對家用及小型辦公室路由器而來的惡意程式Cuttlefish,主要用途是從區域網路(LAN)流量發出的請求當中,挖掘帳密及各式身分驗證資料,但也能用於DNS及HTTP挾持,讓攻擊者存取受害組織的內部網路環境。

研究人員指出,此惡意軟體還能透過零點擊攻擊的能力,藉由網路邊際設備擷取使用者及裝置的資料,並會透過被動的狀態嗅探封包,而且只有在符合駭客事先定義的環境條件下,才會啟動進行相關工作。Cuttlefish採用的封包探測器主要功能,就是在挖掘身分驗證資料,特別針對公有雲服務而來。

為了隱匿行蹤,攻擊者透過VPN隧道,或是濫用合法裝置而成的代理伺服器(Residential Proxies)來建立連線,並透過外流的帳密資料存取目標裝置,這麼做的目的,很可能就是要迴避異常登入的偵測機制。

根據研究人員的分析,這波攻擊行動從去年10月發生,到今年4月下旬結束。不過這款惡意程式出現的時間更早,他們去年7月27日就看到該惡意程式的行動。

而受害者所在的地理位置,主要是土耳其,根據對於C2伺服器的連線,研究人員看到在去年10月初的大規模攻擊行動裡,有99%的IP位址是註冊在土耳其,其中約93%來自兩家電信網路服務供應商,受害組織包含當地航空業者、衛星服務供應商。但除此之外,他們也看到仰賴該國網路基礎設施的其他組織受害。

但究竟對方怎麼入侵這些路由器?研究人員表示並不清楚,然而,一旦得逞,攻擊者就會下載bash指令碼,收集特定主機資料並傳至C2,接著,這個指令碼也會下載Cuttlefish並執行。

至於攻擊者的身分,研究人員並未透露駭客組織國藉或是名稱。但他們對於其程式碼進行分析,結果發現Cuttlefish與另一款名為HiatusRAT的惡意程式攻擊行動有關,兩者的目標都與中國利益有關,言下之意很有可能就是該國的駭客所為。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02