iThome

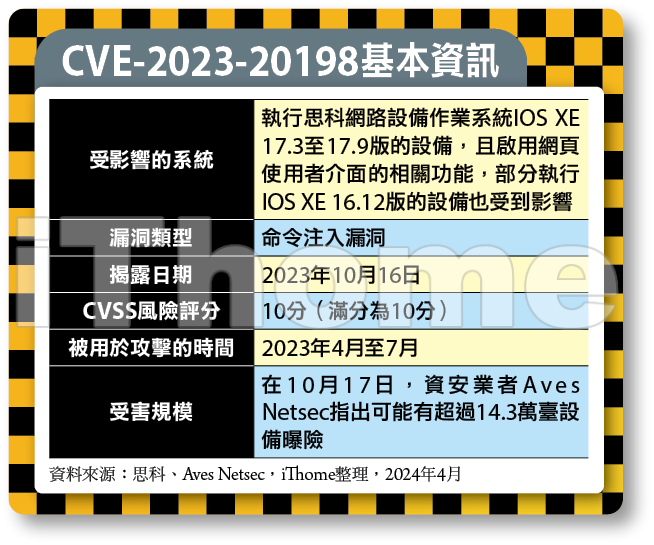

論及漏洞嚴重度,CVSS風險達到滿分(10分)的狀況並不常見,其中有一個在2023年10月公布的CVE-2023-20198,具備極為容易利用的特性,導致該漏洞被公布之後,隨之而來的嘗試利用攻擊行動大幅增加,因而引起許多資安研究人員的關注。

這項漏洞存在於思科網路設備作業系統IOS XE,使得執行這套作業系統的邊緣設備、聚合服務路由器、整合服務路由器等設備,都可能受到影響。

但為何我們將CVE-2023-20198列為2023年度第9大漏洞?主要原因在於:該漏洞引發的攻擊行動過程相當離奇。首先,思科在著手調查之後,又發現第2個也被用於攻擊的零時差漏洞,後續駭客更替換植入這些設備的惡意程式,導致研究人員的偵測產生意外變化,因為受害設備的數量突然減少。

思科發出自動派送修補程式的公告,揭露漏洞濫用活動

10月16日思科揭露網路設備作業系統IOS XE的重大漏洞CVE-2023-20198,影響啟用網頁介面(Web UI)及HTTP(或HTTPS)伺服器功能的網路設備,攻擊者若是成功利用該漏洞,就有機會在網路設備建立權限等級15的帳號,進而掌控整個系統,後續執行其他未經授權的惡意行動,因此,此漏洞的CVSS風險評為10分滿分。

值得留意的是,當時思科並未提供修補程式,而是呼籲IT人員立即停用HTTP(及HTTPS)伺服器功能,阻斷駭客入侵的管道。

恐有14萬臺設備曝險

在漏洞揭露的隔日,研究人員陸露揭露受害情形。漏洞情報業者VulnCheck提出警告,他們發現數千個遭到感染的IOS XE網頁介面,該公司亦提供檢測工具,讓網管人員能檢查設備是否遭到入侵。研究人員掃描了從物聯網搜尋引擎Shodan及Censys列出的半數裝置,約有1萬臺受到感染,但實際數量可能更多。

另一家資安業者Aves Netsec研究人員指出,約有14萬臺思科裝置可能因此曝險。

推翻原本的攻擊鏈,公布新的零時差漏洞

原本思科認為,攻擊者將上述漏洞串連另一個已知漏洞CVE-2021-1435,數日後他們推翻這樣的說法。

10月20日該公司公布另一個零時差漏洞CVE-2023-20273,此漏洞也存在IOS XE網頁介面,屬於命令注入類型的漏洞,CVSS風險評分為7.2。

一旦攻擊者成功利用,就有機會控制整個系統,並透過最高權限將惡意程式寫入。

受害主機出現急速減少的怪異現象

在思科公布2個已被用於攻擊的零時差漏洞,研究人員陸續公布受害情形,但後續再度出現新的變化引起關注。

根據10月22日資安新聞網站Bleeping Computer報導,有許多研究人員發現,感染後門程式的思科設備數量呈現不合理的劇烈減少現象,10月21日達到6萬臺的高峰,隔天卻突然降到只剩1,200臺。對此,有研究人員推測,可能是攻擊者更新後門程式造成。

到了23日,資安業者Fox-IT證實了這個假設。他們表示,上述現象是因為駭客在受害裝置部署新版後門程式,數萬臺設備的後門程式已被更換,而這些後門程式會在回應前檢查HTTP標頭。

研究人員指出,由於檢測舊版後門程式的方法未採用這種HTTP標頭,使得新後門程式不予回應,進而導致這些受害設備被誤判,連帶使得檢測系統以為惡意程式已完全清除。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03