iThome

在2023年公布的零時差漏洞當中,有些往往是因為資安研究人員在調查事故的過程,意外發現駭客運用未曾揭露的手法,從而發現未被列管的漏洞,通報軟體業者進行修補。

然而,裡面有個重大漏洞很特別,廠商雖然著手進行修補,卻並未公開,也沒透露已經被用於攻擊行動,直到研究人員公布廠商的文件,以及受害組織出面,才引起各界的關注。

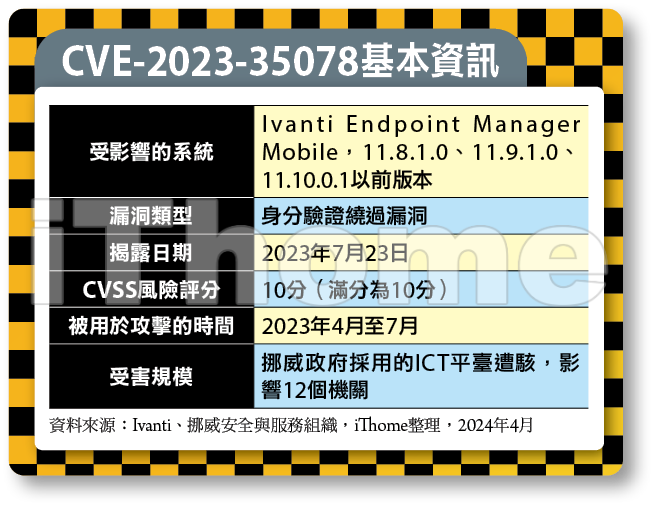

而這個產生公開揭露爭議的資安漏洞,就是存在Ivanti行動裝置管理平臺Endpoint Manager Mobile(EPMM,原名MobileIron Core) 的危急漏洞:CVE-2023-35078,CVSS風險評為10分。

身為受害者的挪威政府,表明他們因為CVE-2023-35078漏洞的關係,所以,導致12個機關使用的系統平臺遭到駭客入侵。

恰巧在當局公布此事的同一天,Ivanti私下針對客戶提供修補程式及說明,且表示已有部分客戶遭到漏洞利用攻擊,當時,該公司並未直接對外界公開說明此事。

值得留意的是,有許多國家的政府機關也採用EPMM,而使得這樣的漏洞影響範圍可能相當廣泛。

然而,身為資安業者,當時Ivanti不僅不願公開漏洞資訊,甚至傳出有客戶詢問細節、卻被要求簽下保密協定(NDA)的情況,因而引起資安研究人員的撻伐。

外界更是直到研究人員轉發看到的漏洞資訊,以及挪威政府證實遭駭的情況,才得知這項漏洞帶來的危險。

基於這項漏洞引起的資安事故相當嚴重,且受害組織是政府機關,我們決定將其列入2023年的十大漏洞,不過因為後續並未傳出其他災情,所以,相較於其他影響範圍較為廣泛的漏洞,還是給予較為後面的排名。

漏洞的揭露源於挪威政府的公告

這漏洞引起關注的原因,在於7月24日挪威安全與服務組織(DSS)證實,駭客利用第三方軟體的零時差漏洞發動攻擊,導致12個挪威政府機關採用的ICT平臺遭到入侵,DSS察覺攻擊行動之後,通報挪威國家安全局(NSM),接著該國警方著手調查。

挪威資料保護局也被通報,得知駭客可能從ICT系統竊得敏感資料,12個部門員工無法用DSS行動應用程式辦公,這些人員若能透過電腦存取相關服務,則不受此狀況影響。

而對於前述的零時差漏洞,挪威國家安全局透露是CVE-2023-35078,該漏洞存在於行動裝置管理平臺EPMM。

事隔數日,另一個被同時利用的零時差漏洞公布

Ivanti於7月28日發布EPMM更新軟體,當中修補另一項漏洞CVE-2023-35081,CVSS風險評為7.2分。此為路徑穿越漏洞,通過身分驗證的管理員能用來對EPMM伺服器寫入任意檔案。

值得留意的是,該公司提及這項漏洞能與CVE-2023-35078搭配使用,進一步繞過管理員的身分驗證程序,以及存取控制列表(ACL)的管制。

一旦成功同時利用上述2項漏洞,攻擊者就能對EPMM的實體寫入惡意檔案,進而透過名為tomcat的使用者來執行作業系統層級的命令。

該公司透露,遭受CVE-2023-35078漏洞攻擊的客戶,攻擊者也同樣利用了CVE-2023-35081對其下手。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09