iThome

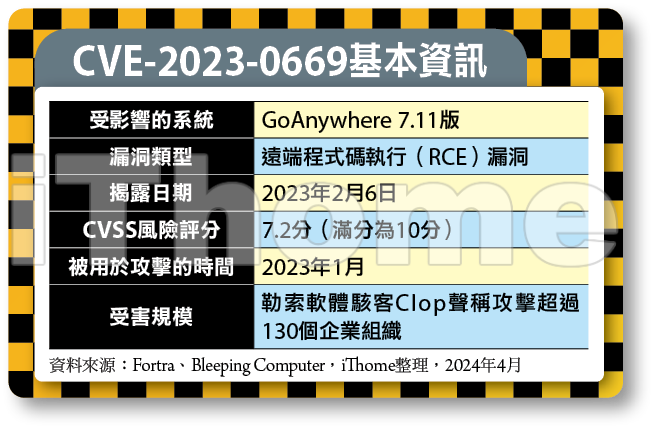

在去年勒索軟體駭客組織Clop利用的零時差漏洞當中,最受到關注的是MFT檔案傳輸系統MOVEit Transfer、MOVEit Cloud的漏洞CVE-2023-34362,但還有另一款MFT系統的漏洞也相當值得留意,那就是存在於GoAnywhere的CVE-2023-0669。

這項漏洞引起關注的地方,在於其資訊公開的過程。由於系統開發商Fortra只對用戶發布公告,內容必須擁有相關帳號才能檢視,這項消息公開於社會大眾,最早是透過資安新聞記者Brian Krebs的揭露。

隨後這則警訊引起資安界的關注,多名研究人員根據Brian Krebs揭露的資訊,進一步分析漏洞的細節,並公開概念性驗證(PoC)程式碼,Fortra在數日後,發布新版GoAnywhere予以修補。

事隔兩週,Clop聲稱利用這項漏洞,攻擊超過130個企業、組織,隨後也有受害組織出面證實資料遭竊。後來Fortra也公布調查結果,表示攻擊者可能在他們通知用戶2週前,就開始將這項漏洞用於攻擊行動。

從iThome的相關報導數量來看,總共有9則,這個數量僅次於排行前三名的漏洞CVE-2023-34362、CVE-2023-4966(Citrix Bleed)、CVE-2023-38831,再加上駭客聲稱犯案後,陸續有企業組織證實受害,因此,我們決定將這項漏洞列為第5。

資安業者Fortra於去年4月17日公布零時差漏洞CVE-2023-0669事件發生的經過,並指出駭客將其用於攻擊GoAnywhere系統,最早可追溯到3個月前。(圖片來源/Fortra)

漏洞警訊的公開,竟源自新聞記者的揭露

這項漏洞的公開,源於2月2日資安新聞記者Brian Krebs發出的警告,指出GoAnywhere存在零時差漏洞,可被用於RCE注入攻擊,並張貼資安業者Fortra於2月1日對用戶發出的公告。

該公告指出,攻擊者若要利用該漏洞,必須存取此應用程式的管理主控臺,若是組織將該主控臺曝露於網際網路,就有可能成為攻擊目標,呼籲IT人員可尋求客服團隊協助,來採取合適的存取控制措施。

然而,該公司並未在網站發布相關公告,也沒有在前述說明提及更多漏洞的細節,也並未提及緩解措施。

2月6日,資安顧問公司Code White的研究人員公布此漏洞的細節,以及概念性驗證攻擊程式碼。

研究人員提出警告,該漏洞可讓攻擊者在尚未採取緩解措施的GoAnywhere系統上,在不需通過身分驗證的情況下,就能遠端執行任意程式碼。

引發大規模資料竊取攻擊

事隔不到2週,便傳出Clop將其用於發動大規模攻擊的情況,他們號稱入侵超過130個組織,並在進入受害組織的網路環境後,竊取GoAnywhere伺服器上的資料。

隨後就有組織向主管機關通報資安事故,證實遭到相關攻擊。根據資安新聞網站DataBreaches.net報導,美國田納西州醫療集團Community Health Systems(CHS)於2月13日向該國證交所發出通報,指出他們接獲Fortra的通知後著手調查,初估有100萬人的病歷資料或是個資,因GoAnywhere伺服器遭到入侵而可能會受到影響。

接著,金融科技(Fintech)業者Hatch Bank、日立能源(Hitachi Energy)表示,他們的客戶或是員工的資料,因GoAnywhere遭到攻擊而外流。

3月23日資安專家Dominic Alvieri發現,Clop公布了新一波的受害名單,當時累計已有72家企業組織被公布,包括加拿大多倫多市政府、維珍(Virgin)集團、P&G、礦業公司力拓(Rio Tinto)、金融機構Axis Bank等,有部分已證實資料遭到外洩的情況。

到了4月17日,Fortra公布事件調查結果,他們起初在1月30日,發現部分雲端代管的GoAnywhere系統有異,該公司尋求資安業者Palo Alto Networks協助,著手調查得知駭客利用該漏洞建立使用者帳號,並下載檔案,且於受害系統部署Netcat和Errors.jsp,疑似用來建立後門、掃描連結埠、傳輸檔案。

後來,他們發現部分本地建置的GoAnywhere也遭遇漏洞攻擊,時間可追溯到1月18日。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02