這一年來,臺灣上市櫃公司因應證券交易所與櫃買中心的要求,若遭駭客網路攻擊,需發布重大訊息揭露,使得更多臺灣發生的資安事故浮上檯面,雖然外界比過去更能瞭解當前威脅局勢,也讓所有公司高層更關注資安,但大家往往只從中得到處理結果,很難有機會瞭解到這些資安事故問題如何發生。

而且資安事件重訊的內容大同小異,如下所示:

●「本公司資安人員於查知遭受網路攻擊時,於第一時間啟動相關防禦機制,並與外部專家協同處理及進行復原。」

●「自偵測到部份資訊系統遭網路攻擊,資訊部門已啟動防禦機制與復原作業,同時與外部資安專家協同處理。」

經由上述簡單說明,雖然能得知這些公司發生資安事故,但我們無法看出是否已經查出事件發生的原因,以及當下事件應變的挑戰與概況。

回顧這些資安事故重大訊息的揭露,有哪些是企業需要特別重視的?對此,我們特別詢問一些曾協助上市櫃公司進行資安事故調查與應變的業者,請他們談談下列兩個層面的觀察:一是企業資安防護可能存在哪些常見破口,導致事件發生?一是事件發生後、國內企業是否有足夠的應變能力?

常見資安破口:使用VPN卻沒有做好安全管理

「今日很多企業遭遇到的網路攻擊事件,其實絕大多數都是資訊安全管理疏漏造成,並不是有什麼新的威脅出現。」趨勢科技台灣區暨香港區總經理洪偉淦認為。

至於有哪些常見資安管理疏漏,值得企業重視?

洪偉淦說:「做好資安,並不只是完成Shopping list就好,同時也要做好管理。」如高權限帳號沒限縮存取、防火牆未妥善設定,使用的VPN有漏洞未修補,這些都是常見問題。

舉例來說,近期很多攻擊都經由VPN入侵,而且發生在高階主管身上,並缺乏嚴格的身分驗證和授權機制;許多企業伺服器服務都放在虛擬平臺執行,但虛擬平臺root權限竟然沒有妥善保護。

對於上市櫃公司透過重大訊息揭露遭駭現況,安永企管副總經理陳志明同樣很有感觸,他指出,之所以許多企業發生資安事故,大多是缺乏管理的人為疏失問題。

例如,有VPN漏洞未及時修補而遭濫用,又或是VPN帳號權限管理出問題,甚至為了省錢而有多人共用帳號的情形,也發生員工離職後、其帳號仍具有存取權限等。他強調,這些都不是特殊個案,而是普遍常見的狀況。

為提醒大家避免這些問題,陳志明認為,以國內資安通報體制而言,TWCERT/CC的位階、角色很適合,能為上市櫃公司提供協助,因這個組織專門負責民間業者的資安通報。而且,能將一些事故案例,藉由去識別化的方式分享出去,促進其他企業反思內部是否也有同樣的問題存在。

當然,也不要忘記資安成熟度的概念,企業與組織需持續盤點出最大的風險,一步一步著手處理,以降低資安風險。

綜觀上述狀況,顯而易見的是,國內許多企業在VPN與權限安全管控上,需要有更多的警惕性。

平心而論,這些如果是常見的管理疏失問題,就不應該一再發生,否則,只會顯現出臺灣企業環境的資安有多落後。儘管有些公司早已長期付諸相關行動,但有些企業的高層,則是這一兩年才體會資安的重要性,但都已經不是藉口。

資安事件應變準備度仍低,多數企業尚未建立應變團隊

由於上市櫃公司遭受網路攻擊的情況持續增加,除了要從治理與防護層面去強化資安,面對資安事故的發生,在瞭解普遍事故原因之餘,各家公司在資安事件應變的層面,是否具有足夠的準備?

過去三五年來,我們不斷看到資安界耳提面命,他們呼籲面對資安事件的可能發生,需要建立資安應變團隊,甚至要有應變的演練,才能在事件發生當下,能有獲得充分授權的指揮團隊,加速確認資安事件發生的手法及範圍,並根據現況來應變。

而這樣的作法,不只是出現在資安,其實也存在公共安全領域,像是COVID-19期間成立的疫情指揮中心就是一例。

關於當前企業的資安應變力,洪偉淦認為,國內在這方面有待進步,這是因為,根據他們的觀察結果,大部分企業連資安應變團隊都沒有,更關鍵的是,很多企業高層缺乏這些概念。

他強調,面對資安事故發生,事故調查就是起手式。需要釐清損害範圍,才能知道可能損失有多大,入侵範圍有多廣,以及有哪些資料遭非授權存取,接下來,才是恢復營運正常。如果沒有這樣的資訊,要如何評估事件影響範圍與嚴重性。

只是,從最近一年的現況來看,洪偉淦認為,大多數公司在遭遇資安事故當下,仍是處於焦頭爛額的狀態,無法在事故發生後按部就班處置。

如果更嚴格看待,本身已建立應變流程執行的手冊文件,而且內容是確切可行的企業,更是少之又少。

洪偉淦指出,如果企業應變做得夠好,其實過去兩年就不會有「是否該發重訊」的問題。因為,當企業建立應變團隊,將資安事故層級定義清楚,並讓每個事故等級都有不同的SOP流程可依循,一旦遭遇事件,第一線人員知道小型事件要向誰回報,當事件層級上升知道向誰回報,而在對外溝通上,不同角色也都能清楚該做的事。

綜觀上述情形,我們可以發現,問題的關鍵在於,仍有很高比例的企業,缺乏建立有關的緊急應變機制,這是一個警訊,企業需要重新審視這方面落實的現況,該懂得建立資安應變團隊、應變流程,而且也要建立企業自身的資安事故層級定義。

以資安事故層級而言,過去政府在「資通安全事件通報及應變辦法」,就提出相關定義。雖然這主要規範公務機關與特定非公務機關(8大關鍵基礎設施),並非針對上市櫃公司,但當中就將資通安全事件區分為4個等級,這也是一種可參考的作法。

除此之外,我們也提醒上市櫃公司,在對外溝通的資訊上,要記得配合國內的法規政策,例如,在資安事件的重訊發布要求上,須依循現行規定的「重大性」標準來發布。

缺乏資安事件的應變能力?TWCERT/CC提供簡易指南

由於企業與組織資安事故頻傳,但大多都尚未建立資安事件應變機制,我們該怎麼做?是否有參考的資源?

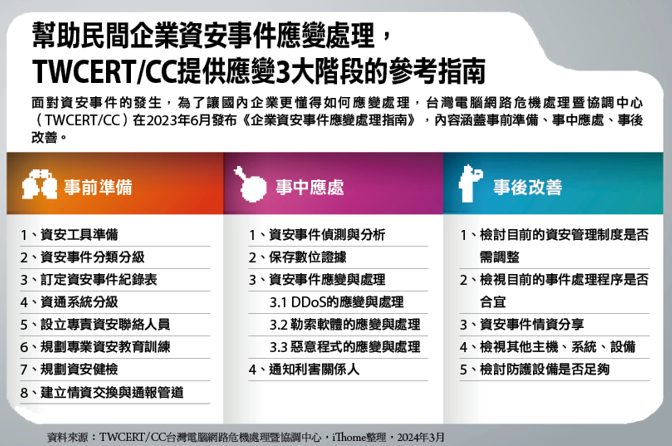

台灣電腦網路危機處理暨協調中心(TWCERT/CC),在半年多前已有這方面的行動,在2023年6月,他們發布《企業資安事件應變處理指南》,可以幫助毫無頭緒的企業,瞭解資安事件應變的整體規畫、準備與行動步驟。

簡單來說,這份指南共有3個篇章,主要針對「事前準備」、「事中應處」、「事後改善」這3個不同階段,提供一些較具體的作業流程說明。

(一)在事前準備階段,有8個重要工作,包括:資安工具準備、資安事件分類分級、訂定資安事件紀錄表、資通系統分級、設立專責資安聯絡人員、規劃專業資安教育訓練、規劃資安健檢、建立情資交換與通報管道。

在此當中,關於資安事件分類分級,就是為了區分事件嚴重性,並建議依組織業務營運狀況畫分為1到4級。原則上,1級資安事件是指影響部分資訊設備,組織仍然可以持續營運,2級資安事件是非核心業務受影響、組織仍可持續營運,這兩種影響較輕微;3級事件是部分核心業務受影響,4級事件組織核心業務停擺。基本上,越嚴重的事件,處理速度其實也必須更快。

還有資安工具的準備,當中列出5種類型工具,包括:

●網路檢測:Angry IP Scanner、Nmap、Snort、TCPView、Wireshark。

●檔案檢測:Msert、PE Studio、VirusCheck、VirusTotal。

●系統檢測:Autoruns、Eventvwr、ProcessExplorer、Regedit。

●記憶體取證:FTK Imager、Volatility。

●弱點掃描:Nessus、OpenVas。

有了這些備妥的工具,一旦事件發生時,就能快速派上用場,減少因應時間的耽擱。

(二)在事中準備的階段,有4項重要工作,資安事件偵測與分析、保存數位證據、資安事件應變與處理,以及通知利害關係人。

這裡要提醒的是最後一點,企業在對外溝通上,其實有很多關係人需要聯繫,包含:客戶、系統使用者、上下游供應商、主管機關等,說明面臨的資安事件類型,以及處理的進度、影響的範圍與結果。

(三)在事後改善的階段,有5個面向需要顧及,包括:檢討目前的資安管理制度是否需調整,事件處理程序是否合宜,資安事件情資分享,檢視其他主機、系統、設備是否有同樣的弱點,以及檢討防護設備或防護管理是否足夠。

這裡特別要提最後兩點,畢竟每次事件都是寶貴的經驗,除了針對這次事件的問題進行改善,企業也要進一步思考,組織內部其他主機、系統、設備是否有同樣的弱點,以及環境中是否有更多應設定但未設定的組態,進而採取行動、逐一檢視。換言之,這些動作,也將回饋到資安防護規畫上的資安策略制定、資安風險評估與管理等。

綜觀上述3大階段,雖然這裡的內容算是簡單扼要,但對於還沒頭緒的企業來說,將可快速瞭解資安應變要做的事,不只是「事中」與「事後」的行動要點,也涵蓋「事前」的準備,讓還沒有概念的企業,至少可以知道規畫方向,而且這些都是中文的內容。

但也要提醒大家的是,這些指引雖提供基本的參考方向,但各家公司的組織架構有別,狀況都不一樣,因此仍需要企業依自身需求設計與落實。

此外,在最近這一兩年來,金管會與證交所在闡述上市櫃公司資安措施政策時,持續推動上市櫃公司共享資安情資,加入TWCERT/CC的平臺,除了期盼促進最新威脅情資的交流,應也希望讓相關經驗可以成為教訓。

還可參考國際上的資安事件應變框架,提升應變策略

值得一提的是,國際間也有相關資源可以參考。我們過去報導這方面議題時,曾有多位專家提供建議,他們都認為:面對資安事件不能群龍無首,必須建立資安應變團隊,不論是實體的編制,或是虛擬的負責單位都行,並提到推動這些工作的一些重點。

例如,TeamT5杜浦數位安全執行長蔡松廷指出,在這個資安應變團隊的背後,至少應建立三個任務小組,包括事件調查、災難復原與溝通協調,並讓對外的窗口能獨立運作,而且,所有負責人員都要做到同步協調。

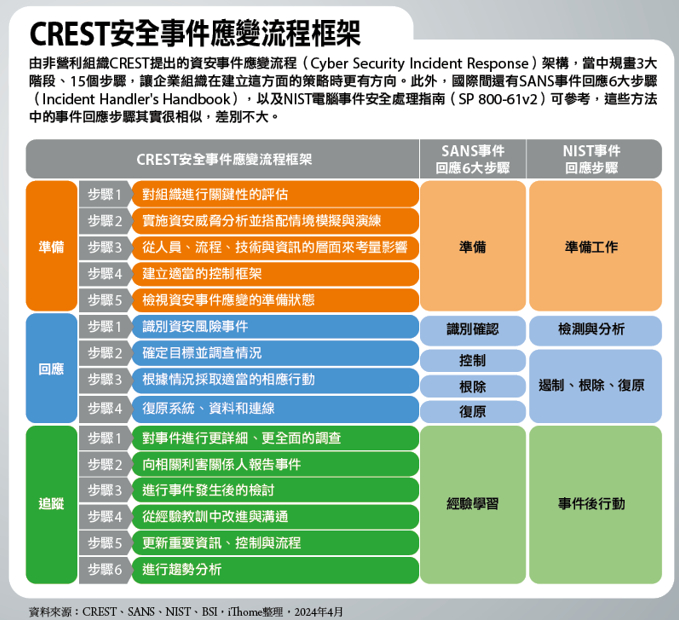

關於參考資源方面,戴夫寇爾執行長翁浩正有具體建議,他推薦的實施框架,源自非營利組織CREST,而在此資安事件應變流程(Cyber Security Incident Response)架構中,總共規畫3大階段,也就是「準備」、「應變」、「追蹤」,並細分15個步驟來實施。

圖片來源/CREST

以準備階段為例,有5大步驟,包括:對組織進行關鍵性的評估,實施資安威脅的分析並且搭配情境的模擬與演練,從人員、流程、技術與資訊的層面來考量影響,建立適當的控制框架,以及檢視資安事件應變的準備狀態。

這裡要特別注意的是,第一階段「準備」至關重要,但容易被大家忽視,原因是企業缺乏這方面意識、支持或資源。

整體而言,企業在進行資安事件應變時,應該要瞭解到:在資安事件發生之前,就要超前部署、預先做好整體規畫。

除了CREST安全事件應變流程框架,我們還可以在資安領域找到更多參考資源,例如:SANS提出的事件回應6大步驟(Incident Handler's Handbook),以及NIST提出的電腦事件安全處理指南(SP 800-61 Rev. 2)。

企業也可以參考NIST的網路安全框架(CSF),因為涵蓋網路安全風險管理生命週期,事件應變也是其中的一部分。

例如,在NIST CSF的「識別」方面就指出,要有資安事件應變計畫;在「偵測」方面,也是支持事故應變與復原活動的成功關鍵,企業與組織才能及早看到攻擊跡象,降低資安事件所帶來的影響,而且,上述的工作都與事前的準備有關。

在NIST CSF的「回應」、「復原」方面,包含了事件管理、事件分析、事件回應通報與溝通、事件緩解,以及事件復原計畫執行、事件復原溝通,這些動作也對應到前面提到的事中應變。至於事後的改進,也將會涉及「防護」、「治理」的面向。

總體而言,大家對於火災等公安事故,許多企業都有制定緊急災害應變措施計畫,甚至定期進行演練,面對資安事故也應如此,需要有應變措施。

畢竟從上述現況來看,很多企業到現在還沒有這方面準備,面對網路攻擊事件接連發生的態勢,企業必須要有足夠的應變作為準備。

企業為何難揭露資安事件細節

放眼全球,沒有企業敢擔保不發生資安事件,有許多公司都會主動坦承,我們也常看到國外媒體報導,但很少見到國內企業將內部的資安事件調查報告公開,示警其他企業注意同樣的威脅。

趨勢趨勢科技台灣區暨香港區總經理洪偉淦認為,若發現是新的零時差漏洞攻擊,導致各界可能曝險,以該公司協助處理的狀況而言,他們會在不透露客戶的情形下,向外界示警新威脅出現。

但是,今日很多企業遭遇的網路攻擊,其實絕大多數都是資訊安全管理疏漏造成,並不是什麼新的威脅出現。

而且,在這些資安事件揭露的當下,其實企業無法在很短時間內就完成事故調查,就另一方面而言,即便找出根因、弱點,但企業也不見得很快就能投入修補。

換言之,如果太早公布事件的問題癥結點,反而造成更大的曝險。因此,如果不是本次攻擊事件的主要成因,對外不見得要揭露太多,而且,若牽涉網路架構設計上的問題,所需要的改善時間,可能長達一兩年。

對單一事故發多次重訊,展現透明度與誠意

多家上市櫃公司遭網路攻擊,需趕緊依照規定發布重大訊息,向外界揭露事件的發生,但往往所能公開的資訊相當有限,企業是否有更好的揭露作法?

其實有少數受害公司,後續會發布新的重訊,說明最新的處理或調查情形。我們認為,這的確是不錯的方式,可讓外界更清楚因應情形。

以上櫃公司大拓-KY為例,該公司曾在2022年代子公司發布重大訊息,雖然內容不多,但其實在日本大拓公司官方網站,公布了更多資訊。例如,事故發生當日就有事故公告,相隔10天之後,他們再度揭露資安事件調查結果,說明事發時間及確認是遭勒索軟體攻擊。在事故30天後,該公司又發布第二版調查報告。

另一個例子是2023年初華航針對媒體報導資料外洩事件發布重訊,一個月後再發新的重訊,公布後續調查結果,說明查出委外電商平臺系統連線異常,並公布確切影響範圍,有5千多筆會員資料遭擷取。

2024年2月建準的重訊也是如此,而且是相隔一週後就有事件後續說明,指出部分技術人員電腦的部分重要檔案被加密攻擊,無法解密,且該部分資料恐有外洩疑慮。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02