Lockbit 3.0勒索軟體受害者能自救了!近日英國國家犯罪局(NCA)發起一項打擊該組織的網路犯罪行動,並在歐洲刑警組織(Europol)負責居中協調下,與法國、德國、荷蘭、瑞典、澳洲、加拿大、日本、美國、瑞士執法單位,聯手摧毀勒索軟體LockBit的基礎設施,扣押其外洩網站,凍結與該組織犯罪相關的加密或幣帳戶,引發國際與資安界的關注。

這次行動之所以備受關注,是因為LockBit已是全球在2022年與2023年最活躍的勒索軟體集團。尤其2023年多國網路安全機構的一份共同報告中,即指出全球受害組織超過1,600多個,不法所得超過9千萬美元。如今全球受害者更已增至2千多個,臺灣也有不少企業遭其所害,例如,去年的台積電供應商擎昊科技,最近的半導體設備大廠京鼎精密等多家上市櫃與非上市櫃公司。

特別的是,全球警方宣布攻陷LockBit時,提到未來幾天或幾周會有解密工具釋出,今天(21日)我們發現,在打擊勒索軟體網路犯罪的No More Ransom計畫網站上,已有日本警方提供Lockbit 3.0 Ransom解密工具,可以幫助受害者恢復被加密的資料。

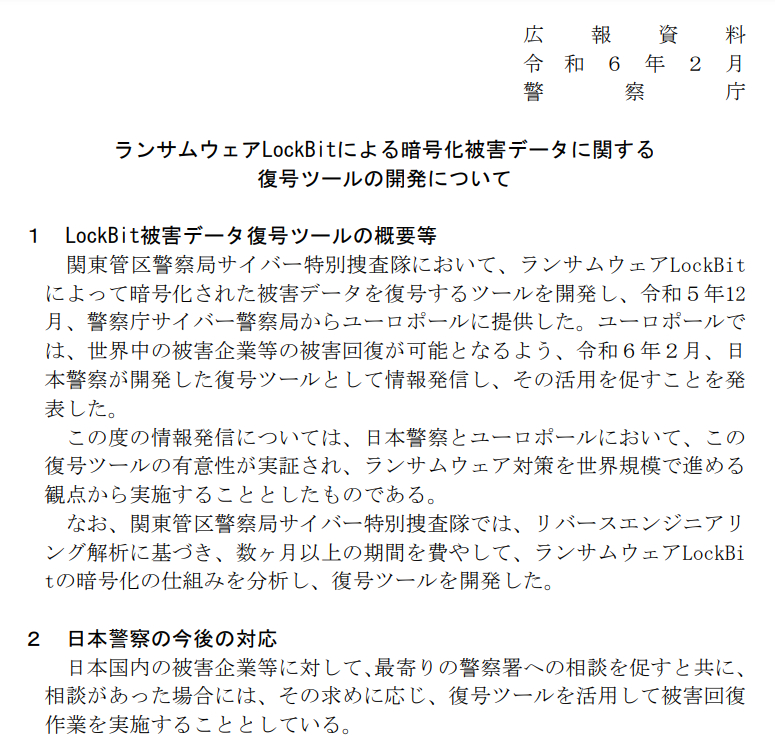

關於Lockbit 3.0 Ransom解密工具的提供,據日本媒體日經報導,日本警方在20日正式宣布推出這款解密工具,並表示在他們逆向工程破解之下,去年12月時就已經提供給歐洲刑警組織,當時已證明解密工具有效。只是,通常解密工具的開發不會公開,因為這可能讓攻擊者採取新的對策,如今則在國際執法行動聯合下,已成功接管勒索軟體LockBit的基礎設施,因此日本警方決定將解密工具公開。

我們也找到日本警方發布的資料,亦說明了關東警察局網路犯罪調查隊透過逆向工程分析,花費了數月時間,對LockBit勒索軟體的加密機制進行分析,並開發了解密工具。未來,日本警方也鼓勵當地受害企業向警察局諮詢解密上的問題。

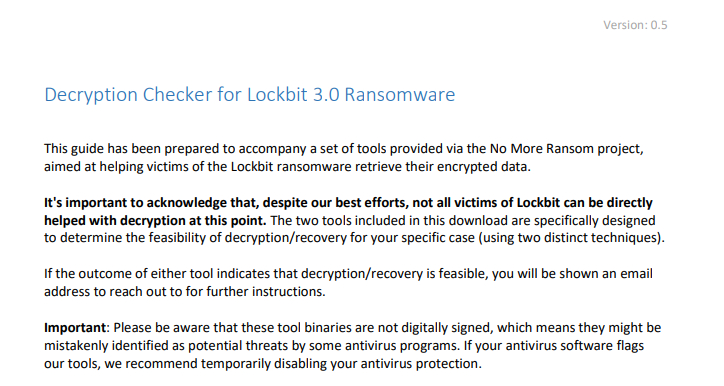

而在No More Ransom上,我們還看到Lockbit 3.0 Ransom解密工具的使用指南,目前是0.5版,說明在下載檔案(Decryption_Checker_for_LockBit.zip)中,包含了兩個工具,可用於評估受害者能否解密與復原資料。而他們也坦承,已經盡了最大之力,但仍無法保證能夠幫助所有受害者。

簡單來說,第一個工具是解密ID檢查器(Decryption ID checker),這個工具會將受害用戶的特定解密ID,跟執法機構已知的解密金鑰列表做比對。一旦找到相符的金鑰,就表示受害用戶的情況可能有解密的解決方案,接著將可依照收到的指引來操作。

第二個工具是LockBit 3.0的解密檢查器(Check Decrypt for LockBit 3.0),這個工具會收集有關解密的診斷資料,幫助用戶判斷是否有可能解密一部分被加密的檔案。

目前我們看到這兩個工具都是命令列工具,指南中也提到這兩個工具無須安裝,可在離線環境中使用。不過,依照過往經驗而言,若是要讓普遍受害者下載後都能自行使用,No More Ransom平臺通常會要求提供圖形使用者介面(GUI)版本的解密工具,或許這也是解密工具使用指南還是0.5版的原因。

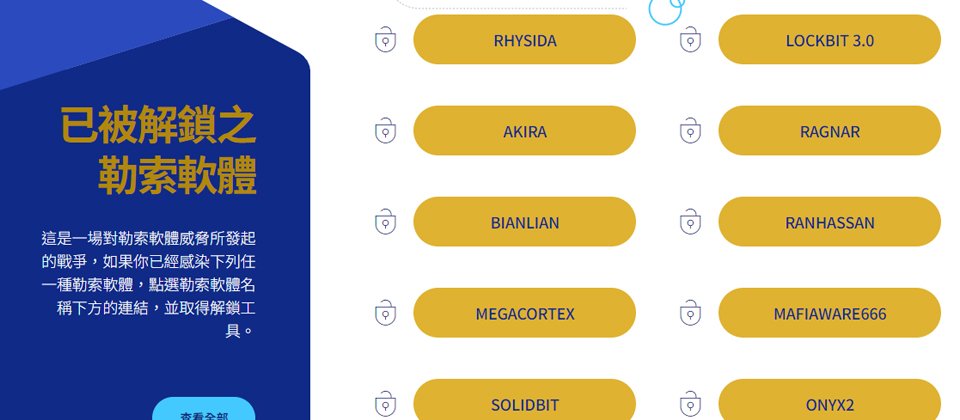

另外值得一提的是,在農曆年節期間,有南韓國民大學研究人員發表論文,表示找出勒索軟體Rhysida的實作漏洞,進而破解,並表示不久後將提供解密工具,如今我們也在No More Ransom平臺上,看到已有資安業者Avast釋出Rhysida Ransom解密工具。

在歐洲刑警組織、美國司法部宣布多國執法單位聯手攻破全球最大勒索軟體集團LockBit後,在打擊勒索軟體網路犯罪的No More Ransom計畫網站上,我們發現已有日本警方釋出Lockbit 3.0 Ransom的解密工具。

除了提供Lockbit 3.0 Ransom解密工具,同時也提供了解密工具的使用指南,當中也說明這款解密工具目前是0.5版。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02