這1個月以來,Ivanti公布了5個Connect Secure漏洞,其中有3個在該公司發出公告之前就被用於攻擊行動,也因此這些漏洞後續的情況,引起不少研究人員高度關注。

這些漏洞導致IT人員須持續追蹤公告、安排套用緩解措施及部署更新的行程,疲於奔命。話雖如此,研究人員發現,可透過網際網路存取的Ivanti系統,仍有超過半數未修補。

【攻擊與威脅】

自1月10日Ivanti陸續針對旗下的SSL VPN系統Connect Secure(ICS)、NAC系統Policy Secure(IPS)、零信任網路存取閘道系統Neurons for ZTA,公布一系列漏洞CVE-2023-46805、CVE-2024-21887、CVE-2024-21893、CVE-2024-21888、CVE-2024-22024,如今有更多研究人員公布他們的調查結果,指出這些漏洞皆已遭到利用。

自1月10日Ivanti陸續針對旗下的SSL VPN系統Connect Secure(ICS)、NAC系統Policy Secure(IPS)、零信任網路存取閘道系統Neurons for ZTA,公布一系列漏洞CVE-2023-46805、CVE-2024-21887、CVE-2024-21893、CVE-2024-21888、CVE-2024-22024,如今有更多研究人員公布他們的調查結果,指出這些漏洞皆已遭到利用。

資安業者Akamai指出,他們看到CVE-2024-22024已被用於攻擊行動,並在2月11日出現高峰,當時有80個IP位址發出24萬次嘗試利用漏洞的行動,對於3萬臺Ivanti主機散布惡意程式。

Shadowserver基金會也有類似的發現,他們指出約有3,900臺Ivanti設備曝露於CVE-2024-22024的風險,此外,該基金會也提及仍有1,000臺主機存在CVE-2024-21887的弱點。

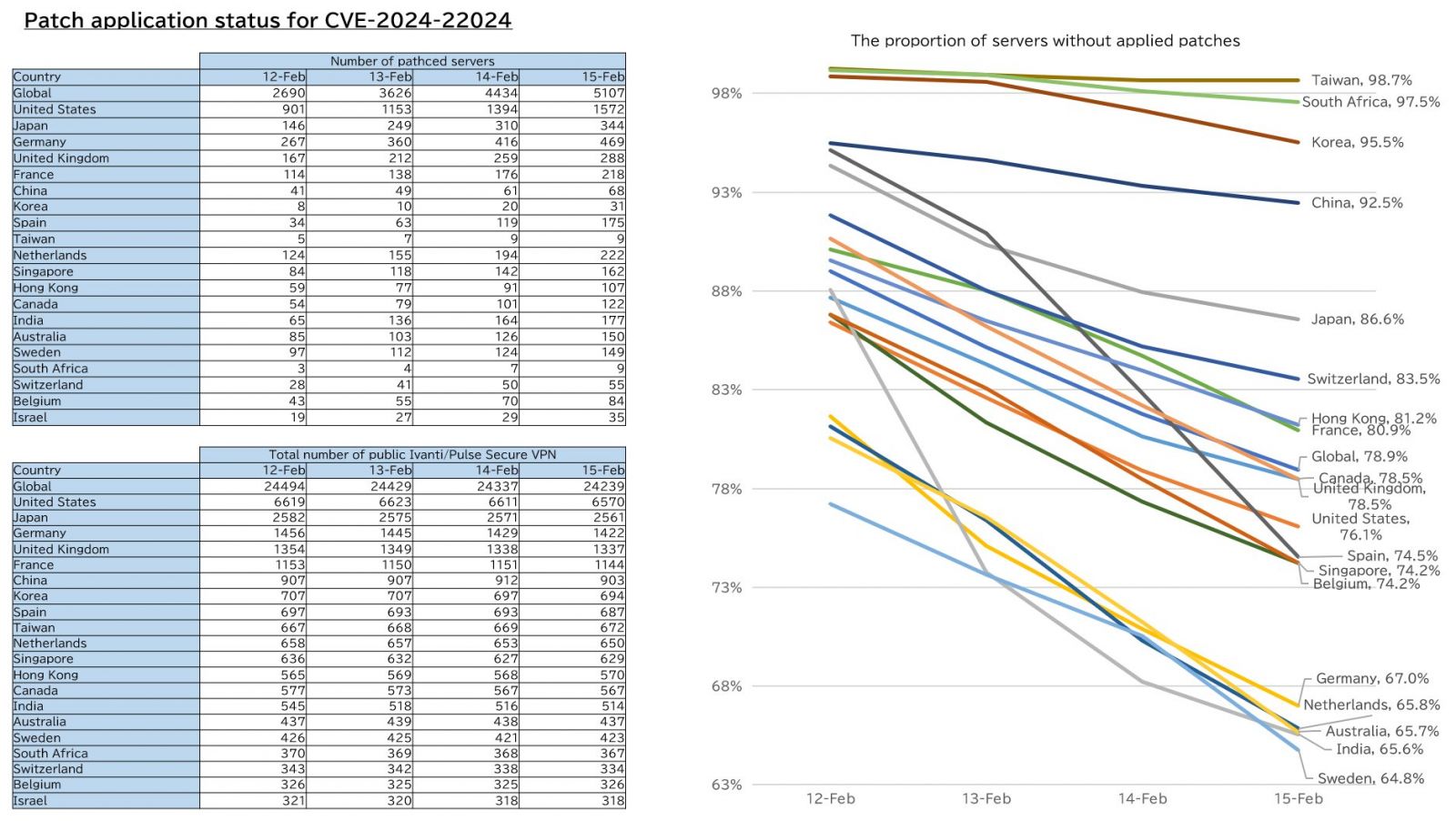

研究人員Yutaka Sejiyama也公布調查結果,他指出,截至2月15日為止,全球可透過網際網路存取的Ivanti主機有24,239臺,目前約有10,603臺套用1月31日的修補程式,但修補CVE-2024-22024的主機僅有5,107臺,換言之,至少約有1.3萬臺主機尚未修補上述漏洞。

資料來源

1. https://www.akamai.com/blog/security-research/2024/feb/scanning-activity-ivanti-cve-february-2024

2. https://twitter.com/Shadowserver/status/1757721421252264400

3. https://twitter.com/nekono_naha/status/1757971789035245814

中國駭客組織Volt Typhoon滲透美國關鍵基礎設施長達5年

美國網路安全暨基礎設施安全局(CISA)、國家安全局(NSA)、聯邦調查局(FBI),以及五眼聯盟相關機構聯手,針對中國駭客組織Volt Typhoon攻擊美國關鍵基礎設施的情況提出警告,並指出這些駭客在部分受害組織活動超過5年。

這些機構表示,該駭客組織已破壞美國水力設施、廢水處理系統、交通運輸系統、能源、電信業者等關鍵基礎設施的IT網路環境,其攻擊行動當中的主要手法,就是廣泛採用寄生攻擊(LotL),並濫用外流的帳號,以及落實高強度的操作安全,而能夠長時間在受害系統進行活動,並且不被察覺。

Volt Typhoon在發動攻擊之前,會廣泛對目標組織的網路架構進行偵察,然後通常利用曝露在網際網路上的路由器、VPN、防火牆等設備,利用已知或未知漏洞得到網路環境的初始存取權限,再透過權限提升漏洞得到管理員的帳密資料,並利用遠端桌面協定(RDP)進行橫向移動至網域控制器(DC),然後採取寄生攻擊在目標網路進行調查,並從網域控制器取得AD的資料庫NTDS.dit,從而完全入侵,並著重存取操作科技(OT)資產的能力。上述機構也針對該組織的攻擊行動,提供防禦措施及入侵指標(IoC)。

Google指控2023年8成零時差漏洞被商業間諜軟體供應商濫用

2月5日美國國務院宣布,他們將針對利用商業間諜軟體進行攻擊行動的人士,限制發給簽證,隔日Google公布他們對這種間諜軟體長期追蹤的調查結果。

該公司旗下的威脅分析小組(TAG)追蹤全球約40家商業監控供應商(Commercial Surveillance Vendors,CSV),這些業者提供付費服務及工具,也包含間諜軟體及必要基礎設施,主要客戶為各國政府,攻擊對象涵蓋記者、人權捍衛者、異議份子、政治對手。

TAG指出,CSV利用的零時差漏洞,有半數是針對Google產品及安卓系統而來,根據他們的統計,從2014年開始,總共有72個存在於Google產品的零時差漏洞,當中至少有35個是CSV發現並用於間諜軟體。TAG表示,他們發現最先進的攻擊工具當中,絕大多數來自CSV,在去年已被用於攻擊行動的25個零時差漏洞裡,就有20個來自CSV。

資安業者Fortinet揭露新一波的竊資軟體WhiteSnake Stealer攻擊行動,駭客上架nigpal、figflix、telerer、seGMM、fbdebug、sGMM、myGens、NewGends、TestLibs111等PyPI套件,若是開發人員不慎安裝,執行Windows作業系統的電腦就有可能被植入竊資軟體,從而在瀏覽器、加密貨幣錢包,以及網路應用程式WinSCP、CoreFTP、Windscribe、Filezilla、AzireVPN、Snowflake、Steam,還有即時通訊軟體Discord、Signal、Telegram的使用者資料。

研究人員指出,駭客在上述套件setup.py檔案當中,嵌入了Base64編碼的原始碼或是Python指令碼,能根據目標裝置的作業系統版本,在PyPI套件安裝的過程中,部署對應的惡意酬載並執行。

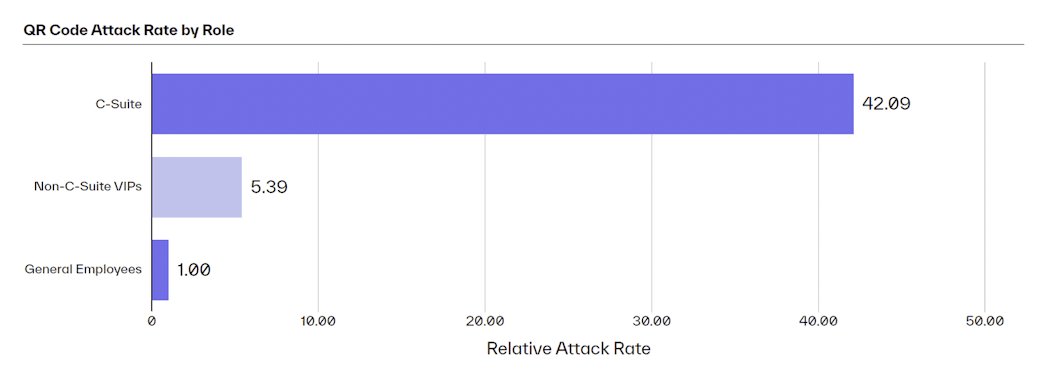

專注於郵件安全的資安業者Abnormal指出,利用QR Code進行的網路釣魚攻擊(研究人員將其稱做quishing)越來越常見,而且這種型態的網釣攻擊也普遍針對高階主管而來。

根據研究人員在2023年第4季進行的調查,高階主管遇到相關攻擊的頻率是一般員工的42倍,其他管理職位的員工,遭受這類的攻擊情況也是非管理職員工的5倍。

研究人員指出,由於在企業環境當中,QR Code其中一種主要的使用情境,就是用來簡化多因素驗證(MFA)的流程,因此也有不少攻擊者以這種名義做為誘餌,根據他們的統計,去年第4季的QR Code網釣攻擊當中,有27%是以多因素驗證為誘餌,其次有21%是假借共享檔案的名義發動攻擊。

能迴避資安系統的「獵人殺手」惡意程式大幅增加,2023年成長3倍

資安業者Picus Security針對66.7萬個惡意程式檔案進行分析,並將這些惡意軟體的攻擊行為對應到MITRE ATT&CK框架,結果發現,能迴避資安防護系統的「獵人殺手(Hunter-killer)」惡意程式,於2023年大幅成長,相較於2022年增加了333%,這些惡意程式能妨礙次世代防火牆、防毒軟體、EDR系統的防禦機制運作。此外,有7成的惡意程式採用隱形(stealth-oriented)手法,而使得防禦方在偵測倍受挑戰。

研究人員指出,獵人殺手型態的惡意程式主要與3種MITRE ATT&CK手法有關,分別是處理程序注入(T1055)、命令及指令碼解析器(T1059)、削弱防禦能力(T1562)。

另一個值得留意的現象,則是駭客在攻擊行動濫用資安防護工具的情況不斷出現,例如:勒索軟體駭客LockBit利用卡巴斯基反rootkit工具TDSSKiller、中國駭客組織Earth Longzhi濫用Zemana Antimalware的驅動程式元件、惡意軟體AuKill的開發者濫用Process Explorer來停用防毒軟體。

【漏洞與修補】

容器命令列工具runC、映像檔建置工具BuildKit存在弱點Leaky Vessels,攻擊者可用於逃逸容器並取得主機權限

資安業者Snyk在容器命令列工具runC、映像檔建置工具BuildKit當中,發現了4個漏洞,分別是:CVE-2024-21626、CVE-2024-23651、CVE-2024-23652、CVE-2024-23653,並將其命名為Leaky Vessels,CVSS風險評分介於8.6至10分。

一旦上述漏洞遭到利用,攻擊者就能進行容器逃逸,並對底層主機進行未經授權的存取,從而挖掘系統的帳密資料、使用者資料等各式敏感資訊,以便用於下一階段的攻擊。研究人員指出,雖然這些漏洞尚未出現遭到利用的跡象,但由於上述漏洞廣泛影響低階容器引擎元件、容器建置工具,他們呼籲IT人員應檢查容器環境的配置,以及相關軟體供應商近期的更新公告,以便在修補程式發布後儘速修補。

對此,維護runC的開發團隊於1月31日發布1.1.12版、Docker同日也對buildkit發布0.12.5版修補上述漏洞,GCP、AWS、Ubuntu也公告將runC更新至1.1.12版。

CI/CD軟體平臺TeamCity存在身分驗證繞過漏洞,伺服器有可能遭到挾持

2月6日JetBrains發布資安公告,指出CI/CD軟體平臺TeamCity存在身分驗證漏洞CVE-2024-23917,一旦遭到利用,攻擊者可在未經身分驗證的情況下,透過HTTP、HTTPS連線存取TeamCity伺服器,且無須進行身分驗證就能得到控制權,該漏洞影響2017.1至2023.11.2版,CVSS風險評分為9.8。

該公司發布2023.11.3版TeamCity予以修補,而對於暫時無法升級的本地建置伺服器,該公司也提供外掛程式緩解上述漏洞,他們強調,雲端版本TeamCity Cloud已完成修補,且尚未出現遭到攻擊的跡象。

【資安防禦措施】

韓國研究人員找到勒索軟體Rhysida弱點,提供免費解密工具

2月9日韓國國民大學的研究人員宣布,他們在韓國資訊安全局(KISA)的經費挹注下,成功破解勒索軟體Rhysida資料加密的方法,駭客使用AES-256-CTR演算法對檔案進行間歇性加密(intermittent encryption),研究人員利用他們發現的弱點,從而反向將檔案恢復原本的狀態,KISA在網站上提供了自動解密工具。

不過,他們並非首度破解該勒索軟體的研究團隊。研究人員Fabian Wosar指出,在此之前至少有3個團隊找到這項漏洞,但選擇私下協助受害組織解密檔案。該名研究人員表示,他在5月找到漏洞,法國CERT在6月發布未公開的論文,防毒軟體業者Avast去年10月發現該弱點,而對於KISA提供的解密工具,該名研究人員表示只適用於Windows執行檔版的勒索軟體,但無法復原虛擬環境ESXi或PowerShell酬載加密的檔案。

資料來源

1. https://arxiv.org/abs/2402.06440

2. https://seed.kisa.or.kr/kisa/Board/166/detailView.do

3. https://twitter.com/fwosar/status/1757051201533685914

【其他新聞】

勒索軟體RansomHouse透過自動化工具MrAgent,攻擊VMware虛擬化平臺

大型語言模型ChatGPT服務中斷,傳出是駭客組織Anonymous Sudan發動DDoS攻擊所致

非政府組織遭俄羅斯駭客組織Turla鎖定,植入後門程式TinyTurla-NG

近期資安日報

【2月16日】金融木馬GoldPickaxe鎖定泰國安卓與iOS用戶而來,收集臉部辨識資料企圖洗劫存款

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09