Volexity

美國資安業者Volexity本周警告,駭客已大規模利用Ivanti尚未修補的CVE-2023-46805與CVE-2024-21887漏洞。研究人員已於全球1,700個裝置中發現入侵跡象,且已有UTA0178以外的駭客組織採取了攻擊行動。

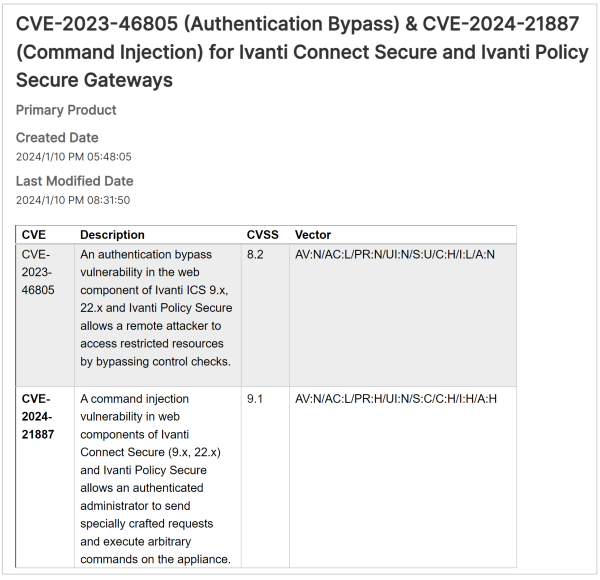

相關漏洞出現在Ivanti Connect Secure(ICS)與Ivanti Policy Secure(IPS)裝置上,其中的CVE-2023-46805是個可繞過身分驗證的安全漏洞,CVE-2024-21887則是個命令注射漏洞,駭客結合了這兩個安全漏洞便可於受駭系統上執行命令,Volexity是在去年12月時發現中國駭客組織UTA0178透過這兩個漏洞攻擊Volexity客戶。Ivanti收到通知之後,在1月10日對外宣告並發表緩解措施,預計於1月下旬釋出暫時修補程式,正式修補則要等到2月下旬。

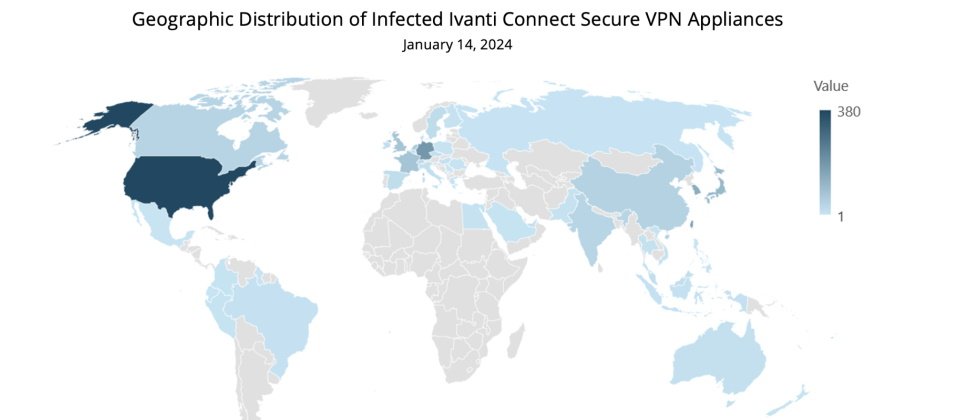

Volexity察覺,在Ivanti發布公告之後,開始出現廣泛的攻擊行動。隨後Volexity掃描了全球約5萬個ICS裝置,在本周日偵測到全球有逾1,700臺裝置受到感染,且發現它們似乎是不分青紅皂白成為攻擊目標,受害者遍布全球,且規模差異很大,涵蓋全球政府及軍事部門、國家電信業者、國防承包商、科技業者、金融業者、全球顧問及航太業者等。

對這些受害裝置的分析則顯示,可能有其它的駭客組織正在利用這兩個漏洞,因為許多的操作安全性明顯低於UTA0178。由於Volexity的掃描並未涵蓋已部署Ivanti緩解措施或已離線的裝置,因而推測受到感染的裝置數量應該更多。

Volexity建議ICS用戶最好部署Ivanti所提供的緩解措施,同時執行Ivanti提供的完整性檢查工具。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02