隨著南北韓的關係越來越緊張,北韓駭客組織的動作頻頻,其中又以駭客組織Lazarus的攻擊行動相當受到研究人員的關注。

例如,在其中一起名為Operation Blacksmith的攻擊行動裡,這些駭客使用了兩種相當罕見的手法,首先,他們在入侵受害組織的管道裡,利用了近期鮮少駭客利用的重大漏洞Log4Shell,再者,則是在打造作案工具的程式語言,他們採用的是D語言,目前幾乎沒有其他駭客以此開發惡意程式。

【攻擊與威脅】

北韓駭客組織Lazarus利用Log4Shell漏洞散布RAT木馬程式

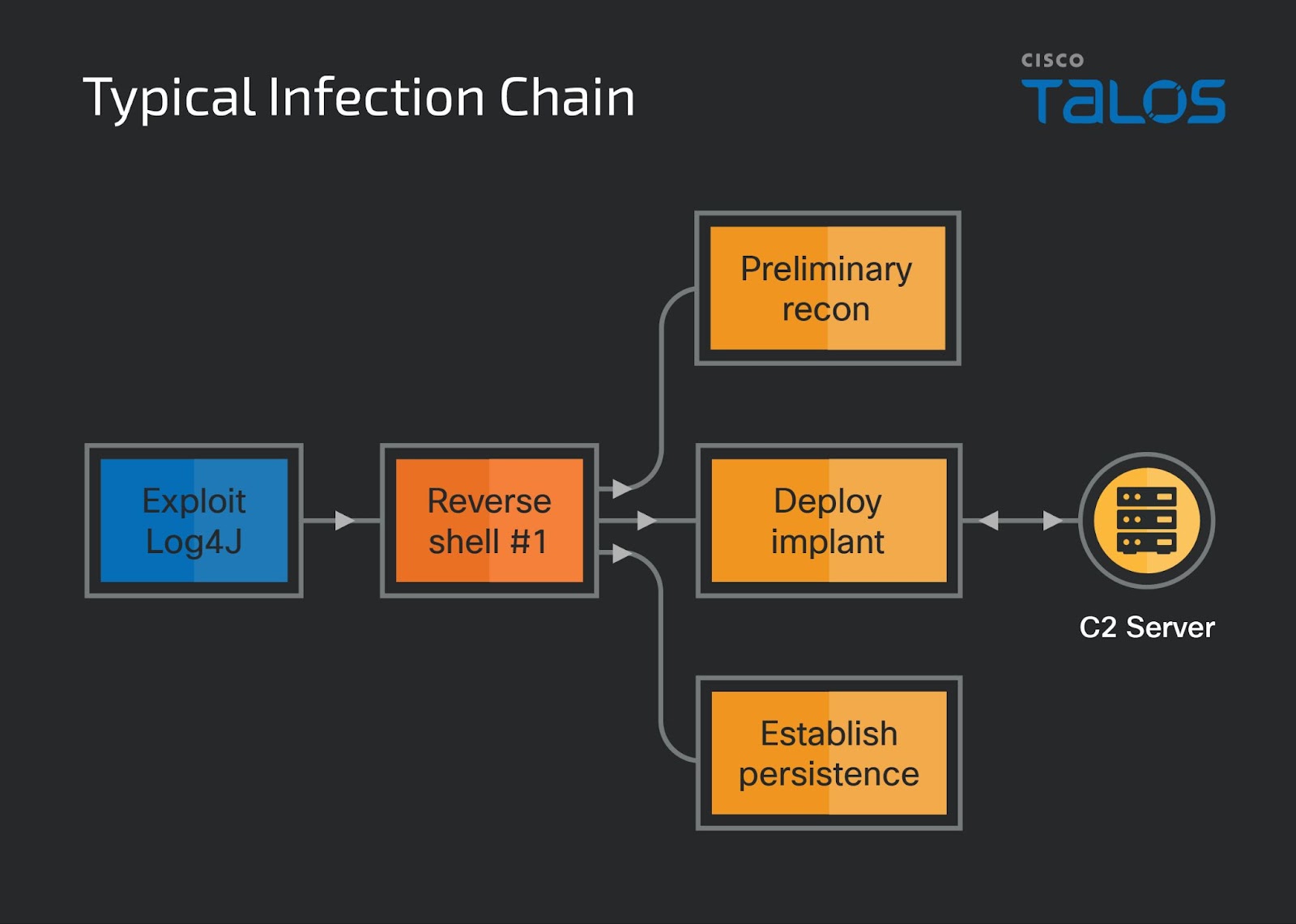

思科旗下的威脅情報團隊Talos揭露北韓駭客組織Lazarus最新一波的攻擊行動Operation Blacksmith,這些駭客透過較少人使用的D語言,打造兩款RAT木馬程式NineRAT、DLRAT,以及惡意程式下載工具BottomLoader,主要目標是製造業、農業、保全業者。

思科旗下的威脅情報團隊Talos揭露北韓駭客組織Lazarus最新一波的攻擊行動Operation Blacksmith,這些駭客透過較少人使用的D語言,打造兩款RAT木馬程式NineRAT、DLRAT,以及惡意程式下載工具BottomLoader,主要目標是製造業、農業、保全業者。

研究人員針對這些惡意程式進行分析,NineRAT採用即時通訊軟體Telegram的API與C2進行通訊,接收攻擊者下達的命令,然後從受害電腦竊取指定的資料,為了迴避偵測,攻擊者可指定此木馬程式休眠時間,以及向Telegram頻道查詢命令的間隔;另一個木馬程式DLRAT,則是在受害電腦啟動時會先收集系統基本資訊,如:作業系統、MAC位址等,傳送到C2伺服器,以便攻擊者下達命令,在受害電腦載入其他惡意軟體並執行;至於BottomLoader,則是使用PowerShell取得URL,並下載惡意酬載至受害電腦並執行。

值得留意的是,這起攻擊行動駭客入侵目標組織的手段,是兩年前被揭露的日誌框架系統Log4j重大漏洞CVE-2021-44228(Log4Shell),他們針對曝露於網際網路的VMware Horizon伺服器發動攻擊,從而進入組織內部環境。

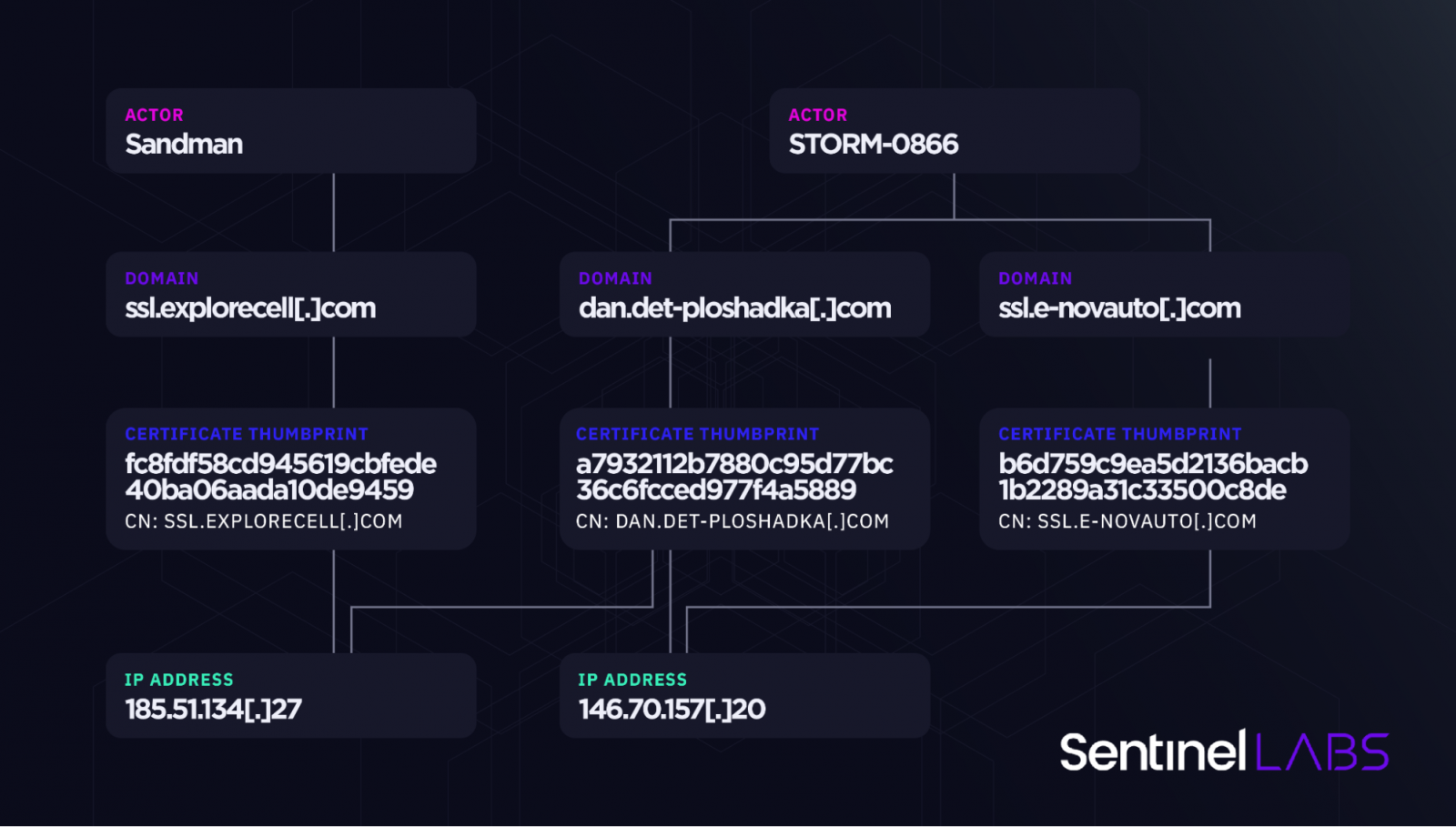

駭客組織Sandman可能與中國駭客互通有無,共用基礎設施及資源

9月底資安業者SentinelOne、QGroup聯手,揭露針對中東、西歐、南亞次大陸的電信業者發動攻擊的駭客組織Sandman,該組織利用Lua程式語言打造的後門程式LuaDream來竊取目標系統及使用者資訊,近期研究人員又找到新的證據。

9月底資安業者SentinelOne、QGroup聯手,揭露針對中東、西歐、南亞次大陸的電信業者發動攻擊的駭客組織Sandman,該組織利用Lua程式語言打造的後門程式LuaDream來竊取目標系統及使用者資訊,近期研究人員又找到新的證據。

SentinelOne、微軟、PwC威脅情報人員聯手,發現遭到LuaDream攻擊的受害組織當中,也存在另一款名為Keyplug的惡意程式,但使用這兩隻惡意程式的駭客並未出現競爭的情況。

有數個中國駭客組織使用Keyplug從事攻擊行動,研究人員進一步追查,其中名為Storm-0866(亦稱Red Dev 40)的中國駭客組織,與Sandman共用基礎設施的控管原則,像是挑選主機代管供應商、網域命名的轉換等,再加上LuaDream和Keyplug有許多功能與設計重疊,研究人員推測,兩組人馬很有可能共用惡意程式開發資源。

趨勢科技針對2024資安態勢提出預測,雲端原生蠕蟲將成為新興威脅

資安業者趨勢科技公布2024年資安態勢的預測,當中特別提及駭客會針對雲端環境組態配置不當的情況,發展雲端原生的蠕蟲(Cloud-native Worms),用於建置大型C2基礎設施、濫用雲端運算資源挖礦、自動化收集機敏資料,或是從事大規模DDoS攻擊。

研究人員指出,攻擊者很可能只需成功利用其中1個漏洞,或是找出Kubernetes 、Docker、Weaya Scope的API組態設定錯誤,就有機會突破防線,並在雲端環境迅速展開攻勢。

由於蠕蟲具備自動橫向擴散的能力,而成為駭客用來發動攻擊的工具首選,此外,他們也會利用自動化指令碼進行偵查、漏洞攻擊,並藉由Rootkit來在雲端環境立足。再者,駭客也會濫用受害組織雲端環境現成的資源,進行寄生攻擊,來達到隱匿攻擊行動的目的。

【漏洞與修補】

12月9日Apache基金會發布資安公告,指出Java應用程式框架Struts存在路徑穿越漏洞CVE-2023-50164,影響2.0.0至6.3.0等多個版本,攻擊者可藉由操縱檔案上傳的參數來觸發漏洞,造成路徑穿越的情況,甚至有機會透過上傳惡意檔案達到遠端執行任意程式碼(RCE)的目的。該基金會發布2.5.33版、6.3.0.2版Struts予以修補。

微軟DHCP動態更新機制有可能被濫用,駭客可偽造DNS資料發動進一步攻擊

資安業者Akamai揭露濫用微軟DHCP伺服器的攻擊手法,攻擊者可在不需要授權的情況下,利用DHCP伺服器預設配置來偽造DNS紀錄,藉以竊取敏感資訊,甚至完全控制AD網域,而由於微軟DHCP伺服器相當普遍,因此有不少組織都暴露在風險之中。

在這種攻擊手法裡,駭客濫用DHCP的動態更新功能,來欺騙DNS紀錄,使得在特定的組態配置下,因為DHCP存在弱點,導致DNS可能接受任意來源及請求。

研究人員指出,這種攻擊手法的危險性,在於駭客可偽造各種類型的DNS紀錄,例如,網域控制器IP位址、用戶電腦名稱及IP位址、網站或應用系統的IP位址等,從而竊取帳密資料或是財務資訊、執行惡意程式碼、中斷網路服務,甚至能將網域控制器IP位址指向惡意網站。

【其他新聞】

蘋果發布iOS 16.7.3、iPadOS 16.7.3、watchOS 10.2,修補舊裝置WebKit零時差漏洞

研究人員揭露繞過安卓手機鎖定螢幕的弱點,最新版作業系統也無法倖免

為解決中小企業、非政府組織資安疑難雜症,資安院設立服務團隊、診療所等咨詢管道

近期資安日報

【12月11日】 蘋果裝置、Linux主機、安卓裝置恐曝露於藍牙鍵盤注入漏洞風險,攻擊者藉由配對假的鍵盤裝置進行控制

【12月8日】 五眼聯盟針對俄羅斯駭客Star Blizzard大規模網釣攻擊採取法律行動,祭出千萬美元獎金緝捕兩名駭客

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02