長期鎖定印度政府機關、軍事單位的駭客組織SideCopy,最近發起了新的攻擊行動,主要是透過WinRAR漏洞CVE-2023-38831,對Windows電腦植入多種惡意程式。

但與過往攻擊行動不同之處,在於這些駭客也使用相同的基礎設施,開始針對Linux主機散布惡意程式,這很可能與印度政府打算導入此種作業系統的政策有關。

【攻擊與威脅】

印度政府機關遭到駭客組織SideCopy鎖定,利用WinRAR漏洞發動攻擊

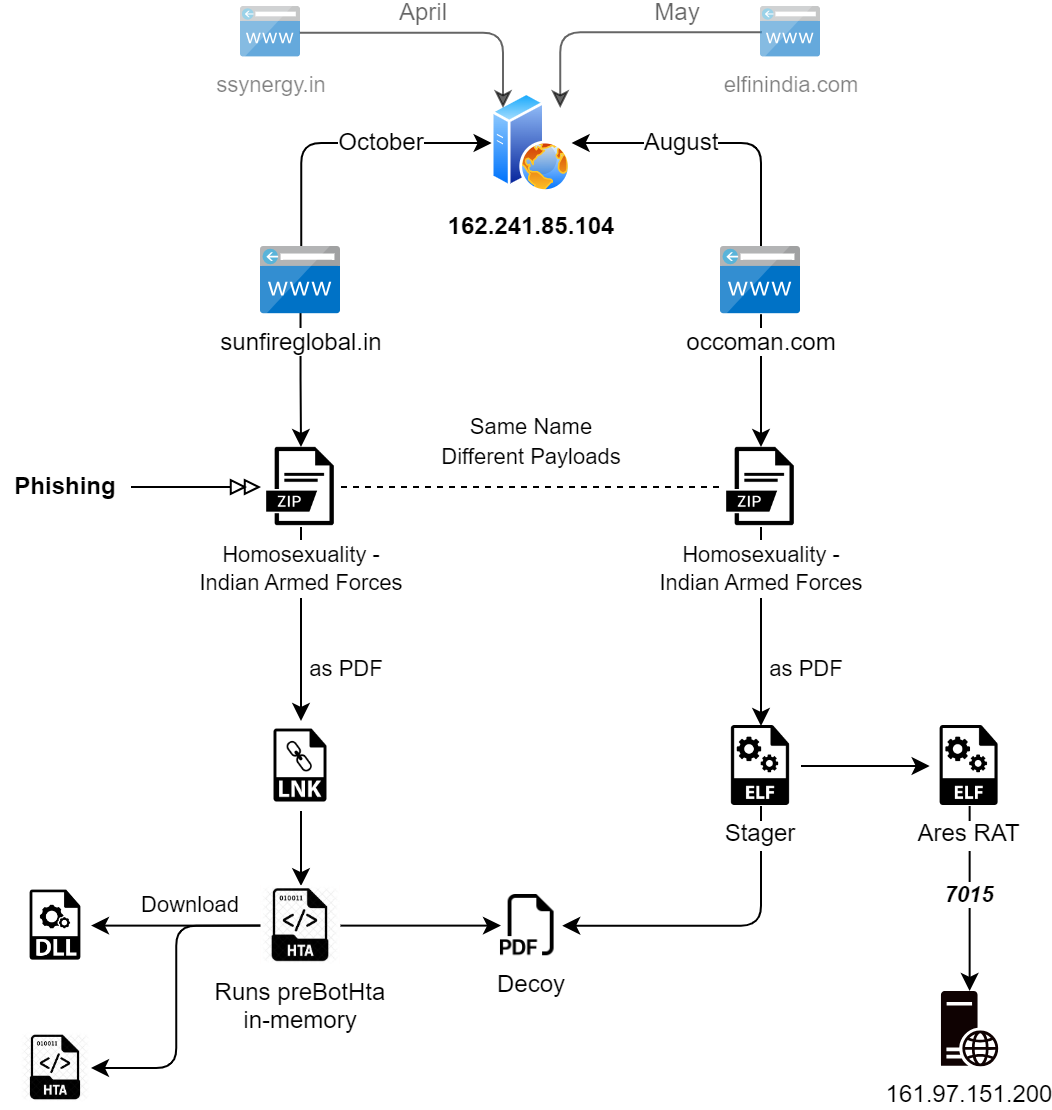

資安業者Seqrite揭露巴基斯坦駭客組織SideCopy近期的攻擊行動,這些駭客鎖定印度,積極利用WinRAR的漏洞CVE-2023-38831,對Windows電腦部署AllaKore RAT、DRat等惡意軟體,但他們也看到駭客對於Linux電腦植入Ares RAT變種惡意程式。

資安業者Seqrite揭露巴基斯坦駭客組織SideCopy近期的攻擊行動,這些駭客鎖定印度,積極利用WinRAR的漏洞CVE-2023-38831,對Windows電腦部署AllaKore RAT、DRat等惡意軟體,但他們也看到駭客對於Linux電腦植入Ares RAT變種惡意程式。

攻擊者先是透過網路釣魚手法,引誘使用者下載PDF誘餌檔案,但實際上為Windows捷徑檔案(LNK),一旦開啟此檔,電腦就有可能執行遠端的HTA檔案,從而檢查電腦安裝的.NET版本、防毒軟體資訊,然後使用Base64編碼解密,於記憶體內執行惡意DLL檔案,為了執行這個DLL檔案,駭客會濫用Windows內建的公用程式,如credwiz.exe、rekeywiz.exe,以DLL側載(DLL Side-loading)手法載入惡意DLL檔案。

資安新聞網站Hacker News認為,這些駭客針對Linux電腦下手並非巧合,原因是印度政府與國防部門打算使用名為Maya OS的Linux版本,逐步取代Windows作業系統。

伊朗駭客Agrius鎖定以色列教育機構、科技產業而來,竊得資料後進行破壞

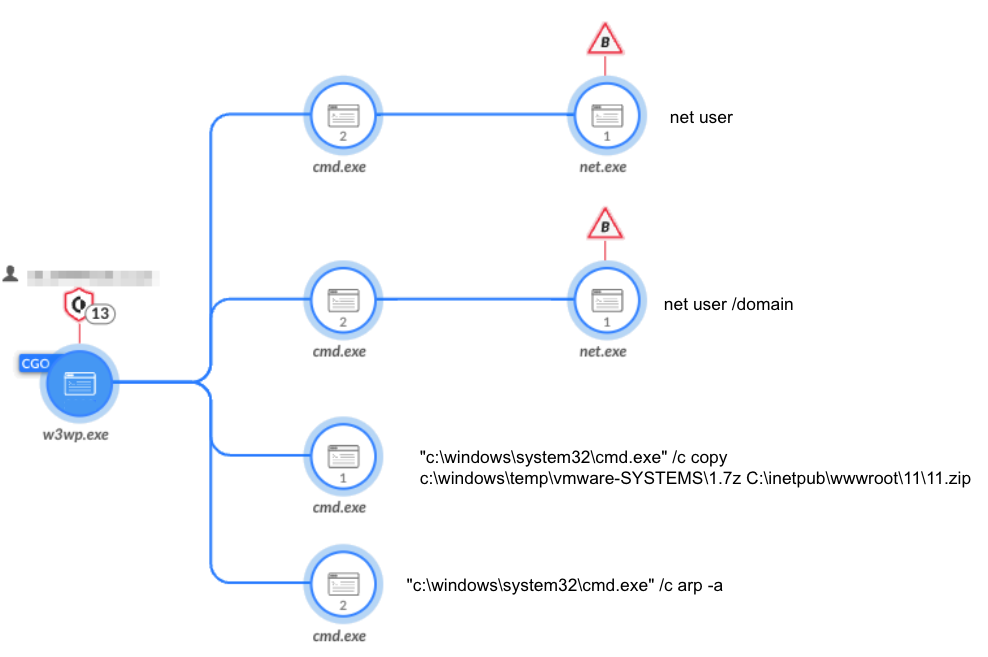

資安業者Palo Alto Networks揭露從今年初開始發生的攻擊行動,伊朗駭客組織Agrius(亦稱BlackShadow、Pink Sandstorm、Agonizing Serpens)自1月開始,鎖定以色列教育機構及高科技組織而來,這些駭客的主要目的是竊取個資與智慧財產,但值得留意的是,一旦對方得逞,就會使用資料破壞軟體(Wiper)進行破壞,這些程式包含了MultiLayer、PartialWasher、BFG Agonizer、Sqlextractor。

資安業者Palo Alto Networks揭露從今年初開始發生的攻擊行動,伊朗駭客組織Agrius(亦稱BlackShadow、Pink Sandstorm、Agonizing Serpens)自1月開始,鎖定以色列教育機構及高科技組織而來,這些駭客的主要目的是竊取個資與智慧財產,但值得留意的是,一旦對方得逞,就會使用資料破壞軟體(Wiper)進行破壞,這些程式包含了MultiLayer、PartialWasher、BFG Agonizer、Sqlextractor。

攻擊者先是針對存在弱點、曝露於網際網路的網頁伺服器下手,取得目標組織網路環境的初始存取權限,隨後部署多個Web Shell,以便持續於目標組織進行活動。對方透過Nbtscan、WinEggDrop、NimScan進行偵察,然後利用Mimikatz,或是藉由暴力破解或密碼噴灑來取得SMB的密碼,藉此提升權限。

接著他們透過Plink進行橫向移動,然後從資料庫或是重要的伺服器竊密,並透過WinSCP、Putty等工具傳輸至C2伺服器,最終執行資料破壞軟體。

惡意程式GootLoader出現變種,駭客透過WordPress網站下達攻擊命令

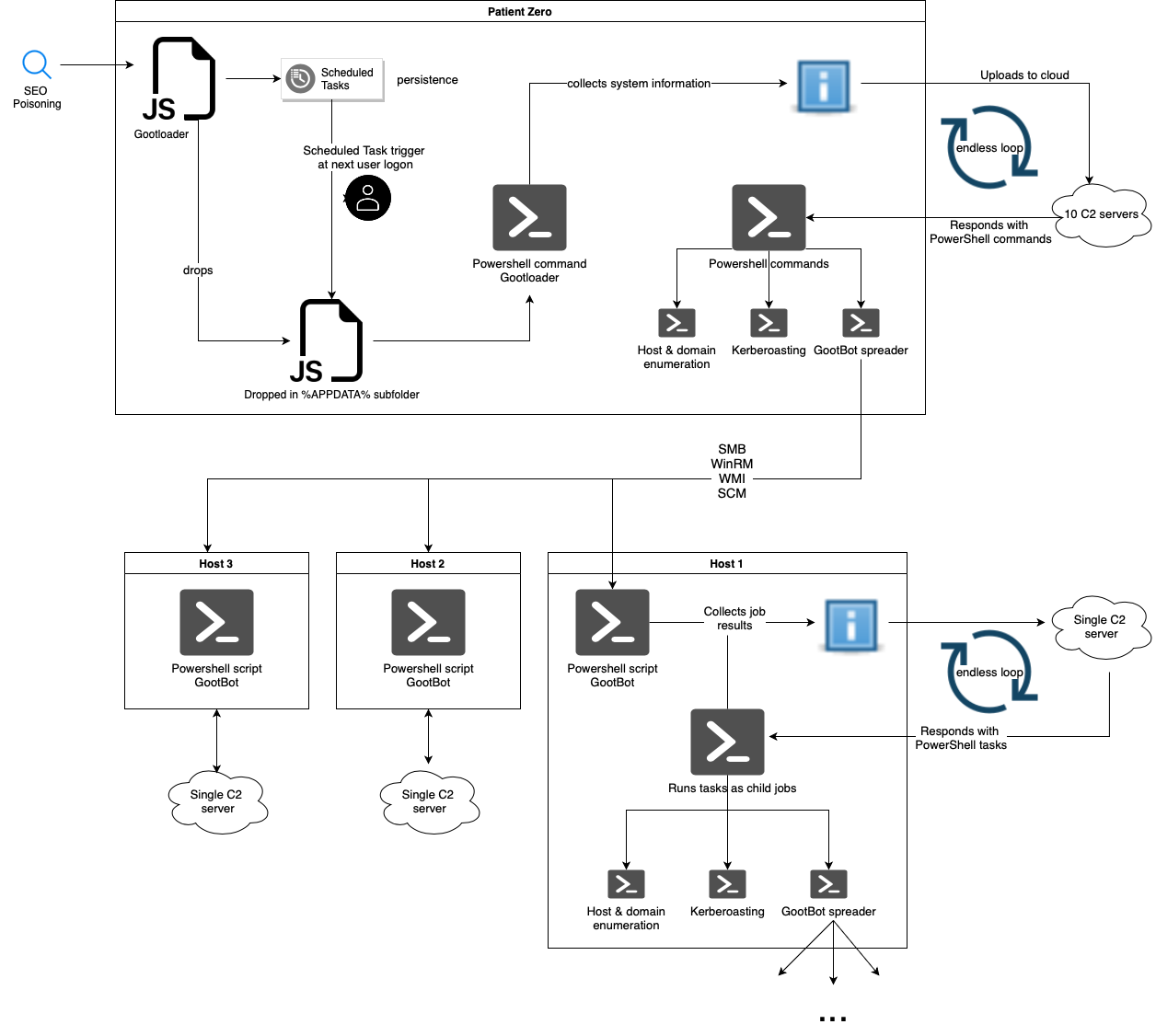

IBM旗下的威脅情報團隊X-Force揭露新一波的GootLoader攻擊行動,駭客組織Hive0127(亦稱UNC2565)透過搜尋引擎最佳化中毒(SEO poisoning)的手法,假借提供合約、法律表單、業務文件的名義,將使用者重新導向至遭到入侵的WordPress網站,攻擊者將這些網站竄改成線上論壇,引誘受害者上當,依照指示下載帶有惡意酬載的壓縮檔案。

IBM旗下的威脅情報團隊X-Force揭露新一波的GootLoader攻擊行動,駭客組織Hive0127(亦稱UNC2565)透過搜尋引擎最佳化中毒(SEO poisoning)的手法,假借提供合約、法律表單、業務文件的名義,將使用者重新導向至遭到入侵的WordPress網站,攻擊者將這些網站竄改成線上論壇,引誘受害者上當,依照指示下載帶有惡意酬載的壓縮檔案。

此壓縮檔案內有透過混淆處理的JavaScript指令碼,使用者若是執行,電腦就會接收另一個JavaScript檔案,以便讓攻擊者持續在受害電腦活動,並觸發PowerShell指令碼GootBot收集系統資訊,並嘗試存取C2伺服器。

GootBot是GootLoader的變種,攻擊者藉此於受害電腦植入各式惡意程式,或是進行偵察工作、於網路環境裡橫向移動。

惡意程式載入器SecuriDropper繞過新版安卓防護機制部署惡意程式

為防範駭客濫用作業系統的功能於安卓裝置植入惡意程式,Google於去年8月發布的Android 13當中,導入了名為受限制設定(Restricted Settings)的安全措施,目的是防堵外部的APK安裝程式,使其無法存取影響層面廣泛的功能,例如:輔助功能、通知監聽功能。但如今,已有駭客開發相關工具,繞過這樣的防護機制。

為防範駭客濫用作業系統的功能於安卓裝置植入惡意程式,Google於去年8月發布的Android 13當中,導入了名為受限制設定(Restricted Settings)的安全措施,目的是防堵外部的APK安裝程式,使其無法存取影響層面廣泛的功能,例如:輔助功能、通知監聽功能。但如今,已有駭客開發相關工具,繞過這樣的防護機制。

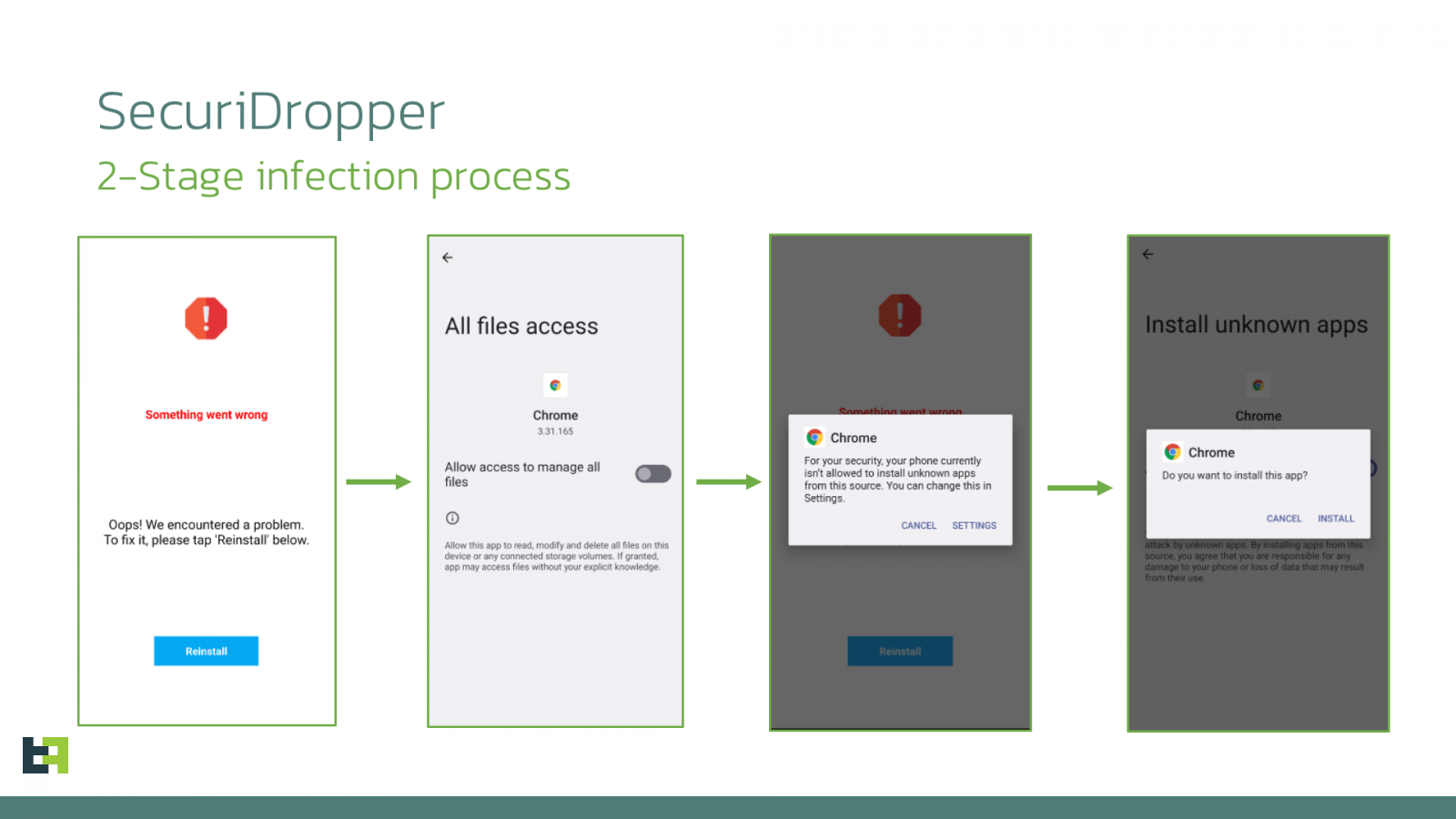

資安業者ThreatFabric揭露名為SecuriDropper的惡意程式載入工具,駭客通常會將其偽裝成合法應用程式來引誘使用者上當,其中冒充的程式類型,又以Google應用程式與安卓更新最多,其次是多媒體播放程式、資安防護軟體。

一旦使用者依照對方指示安裝,過程中對方就會要求提供讀寫內部儲存空間、安裝及刪除套件的權限,接著就會透過介面操縱的手法,要求使用者執行「重新安裝」,於受害手機植入其他惡意軟體。研究人員看到駭客利用此惡意程式載入工具,部署了SpyNote、Ermac、Zombinder等惡意軟體。

Google行事曆被找出用作C2基礎架構的方法?有惡意程式開發者宣稱能辦到,引起駭客圈熱議

Google於近期發表的第8份威脅視野報告(Threat Horizons report)當中,揭露從今年6月出現的惡意程式Google Calendar RAT(GCR),開發者表明他所打造的指令碼,能夠將Google Calendar的事件描述轉換成C2加以濫用,該公司旗下Mandiant威脅情報團隊發現,這種隱密的手法引起網路犯罪圈高度關注,雖然上述工具尚未被用於攻擊行動,但已有許多駭客於地下論壇分享這種概念性驗證攻擊(PoC)程式。

研究人員指出,攻擊者若在受害電腦執行GCR,該程式會定期從Google Calendar拉取事件描述,從而執行其中的命令,然後再以執行輸出的結果更新事件描述內容。由於過程中都使用Google的基礎設施,導致防守方要察覺異常活動更加困難。

【漏洞與修補】

11月6日Google發布本月份安卓例行更新,總共修補37個漏洞。

其中,在系統與框架的部分有15個漏洞,其中最嚴重的是列為重大等級的資訊洩露CVE-2023-40113,攻擊者有可能在無須取得特殊執行權限的情況下利用,影響11至13版安卓作業系統。

其餘修補的漏洞與Arm、聯發科、高通的元件有關,當中有4個高通元件的漏洞被列為重大等級。

【其他新聞】

印度發生史上規模最嚴重的資料外洩事件,醫療機構洩漏8.15億民眾個資

竊資軟體Jupyter Infostealer透過簽章迴避偵測

為了讓企業能找出OPC UA組態不當及弱點,資安業者推出掃描工具OpalOPC

Palo Alto Networks買下資料安全態勢管理新創Dig Security、企業安全瀏覽器新創Talon

近期資安日報

【11月7日】 鎖定Atlassian Confluence重大漏洞的攻擊行動出現,駭客透過勒索軟體Cerber加密伺服器的檔案

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10