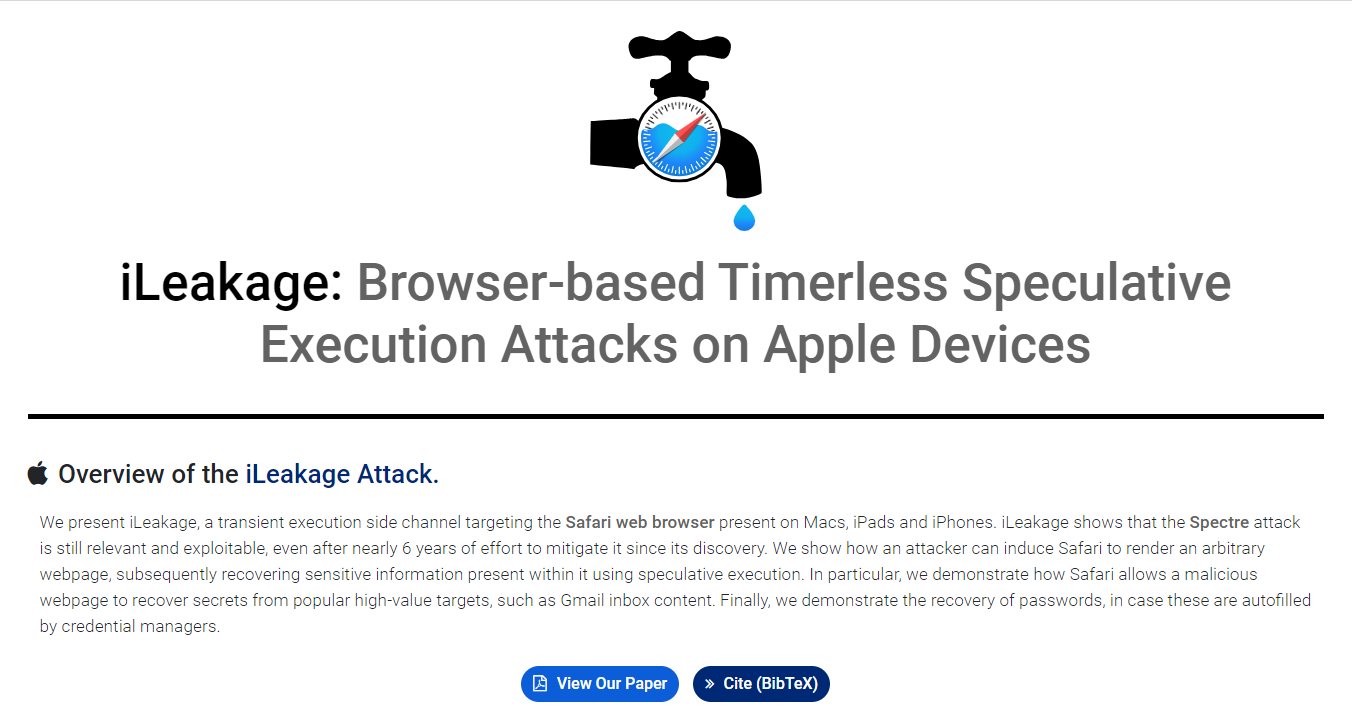

一群研究人員於本周揭露了iLeakage,它是一個推測執行旁路攻擊,宣稱只要透過WebKit瀏覽器就能攻陷採用蘋果A系列與M系列處理器的蘋果裝置,迫使這些裝置外洩用戶機密資訊,像是服務登入憑證、Gmail內容或是YouTube歷史紀錄等。

研究人員指出,近年來蘋果積極以自製的Arm處理器,來取代蘋果裝置中所使用的英特爾產品,坊間已有大量關於x86處理器的分析報告,卻較少探索蘋果生態體系,使得他們決定著手調查蘋果生態體系對推測執行旁路攻擊的承受力。

他們首先針對蘋果處理器進行反向工程,並藉由一個新的推測執行工具克服了蘋果的計時器限制,在建立許多Eviction Set之後;接著分析Safari瀏覽器的旁路攻擊耐受度,繞過其安全機制,得以推測性地讀取及外洩Safari渲染過程中任何64位元指標;再透過一個可把不同網域的網站整合到同一位址空間的新方法,成功執行了iLeakage攻擊,使裝置洩露機密資訊。

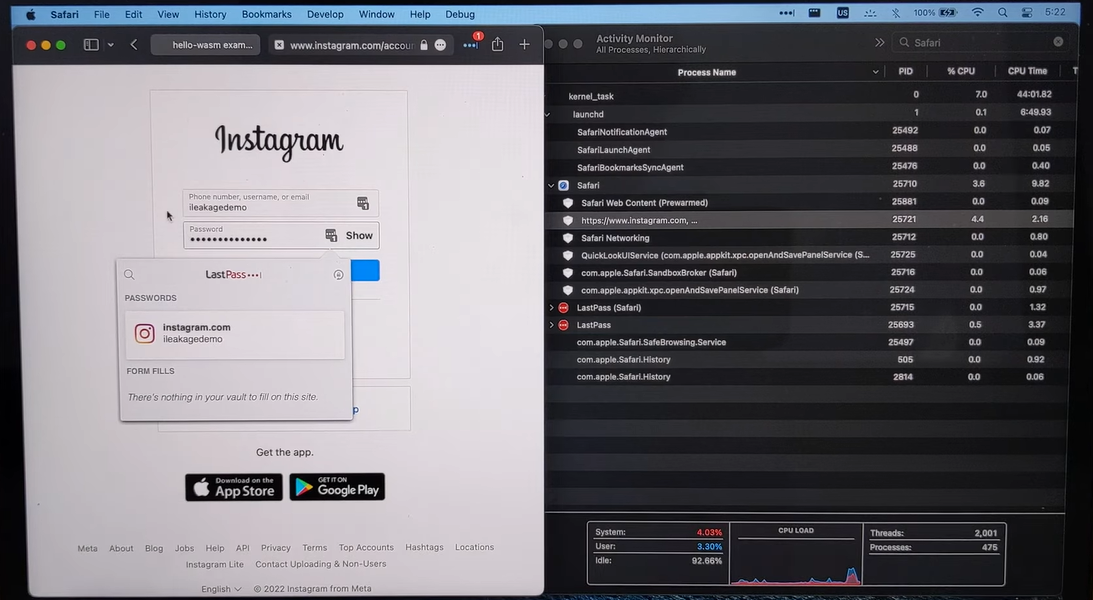

其攻擊手法是誘導使用者造訪一個惡意網站,利用惡意的JavaScript與WebAssembly讀取其它分頁的機密資訊。研究人員以影片示範了如何在macOS上以Safari登入受害用戶的Instagram帳戶,該名用戶使用了LastPass的自動填入密碼管理功能,以及成功在iPad上藉由使用者已以Safari登入的Google帳戶,取得Gmail的內容,也能在iOS上成功恢復利用Chrome瀏覽器,所觀賞的YouTube歷史紀錄。

Chrome瀏覽器之所以也被涉及是因為根據蘋果的規定,iOS上的所有瀏覽器都必須採用與Safari相同的WebKit瀏覽器引擎。意味著iOS上的其它瀏覽器也無法倖免。

研究指出,只要是使用蘋果A系列或M系列處理器的macOS與iOS裝置,包括iPhone、iPad,以及2020年及之後的蘋果筆電與桌機,都可能會受到iLeakage攻擊的影響。

這群研究人員早在去年的9月12日便向蘋果揭露了相關研究,蘋果已於macOS中設計了緩解措施,但其預設值是關閉的。迄今研究人員尚未發現相關漏洞遭到濫用的證據,卻也說就算真的被攻擊也很難偵測到。蘋果則向《Ars Technica》透露,已計畫在未來藉由軟體更新來解決相關漏洞。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09