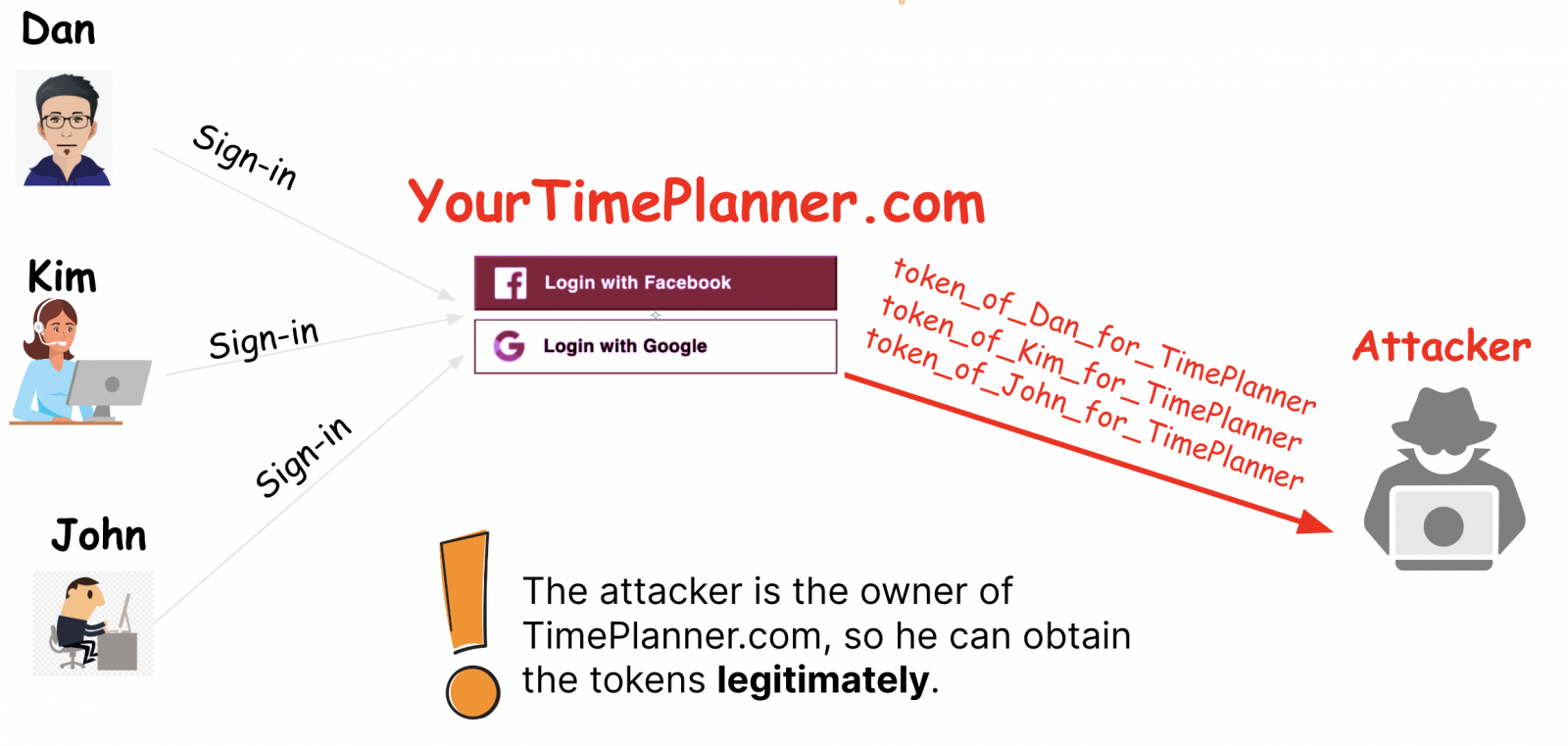

有研究人員在今年3月,針對網路服務廣泛應用的OAuth身分驗證措施提出警告,當時他們揭露了存在於訂房網站Booking.com的漏洞,並指出類似的情況也可能發生在其他導入OAuth的網站。

到了最近,這些研究人員公布對於另外3個熱門的網路服務調查結果,其共通點是駭客一旦取得用戶其他服務用於OAuth身分驗證的Token,就有機會挾持用戶這些網站上的帳號。

【攻擊與威脅】

亞太地區的政府機關遭到駭客組織發動TetrisPhantom攻擊,利用安全加密隨身碟散布惡意程式,入侵隔離網路

根據資安新聞網站Bleeping Computer的報導,資安業者卡巴斯基在近期發布的APT趨勢調查報告當中,提及駭客組織TetrisPhantom的攻擊行動,但沒有透露相關細節。該新聞網站進一步向卡巴斯基確認,這些駭客針對亞太地區的政府下手,鎖定安全USB隨身碟的加密磁區資料,利用名為UTetris的應用程式木馬化版本進行竊密。

駭客首先在使用者的電腦執行名為AcroShell的惡意酬載,此惡意程式與C2伺服器進行通訊,然後下載額外的作案工具,偷取檔案及機敏資料,同時收集使用者存取USB隨身碟的特定資訊,將其用於打造名為XMKR的惡意程式,以及木馬化的UTetris,XMKR部署至Windows電腦之後,會伺機滲透至連接這臺電腦的安全USB隨身碟,再透過這支安全USB隨身碟,對受隔離系統(Air-Gapped)發動攻擊(當使用者這支安全USB隨身碟接上隔離系統時,惡意程式可再擴散到這個環境當中)。

研究人員一共看到兩種版本的木馬化UTetris,一種出現於2022年9月至10月,另一種從去年10月使用至今,然而,他們認為駭客的攻擊行動已經進行多年。

歐洲政府機關遭到俄羅斯駭客Winter Vivern鎖定,針對網頁電子郵件系統Roundcube發起零時差漏洞攻擊

資安業者ESET揭露俄羅斯駭客組織Winter Vivern(亦稱TA473)的零時差漏洞攻擊,駭客從10月11日,鎖定歐洲政府機關和智庫的網頁郵件伺服器Roundcube而來,利用過往未曾記錄的跨網站指令碼(XSS)漏洞CVE-2023-5631發動攻擊。

資安業者ESET揭露俄羅斯駭客組織Winter Vivern(亦稱TA473)的零時差漏洞攻擊,駭客從10月11日,鎖定歐洲政府機關和智庫的網頁郵件伺服器Roundcube而來,利用過往未曾記錄的跨網站指令碼(XSS)漏洞CVE-2023-5631發動攻擊。

駭客先是假借Outlook管理團隊的名義,寄送歡迎使用Outlook的電子郵件,但該信件被事先埋入特製SVG圖檔,一旦有人開啟信件就可能中招,觸發SVG圖檔的惡意JavaScript指令碼載入器checkupdate.js,下載有效酬載,列出Roundcube帳號的資料夾及電子郵件,並向特定網站發出HTTP請求,將電子郵件傳送至C2伺服器。

研究人員12日向Roundcube通報,該開發團隊於16日推出1.6.4版、1.5.5版、1.4.15版予以修補。

資安業者卡巴斯基揭露針對巴西支付系統PIX用戶而來的攻擊行動,駭客從2022年12月透過惡意廣告,針對從網路上搜尋網頁版WhatsApp的用戶下手,一旦使用者點選駭客購買的廣告,就會被重新導引、連上惡意軟體網站,過程中會檢查使用者電腦是否開啟27275埠,目的是檢測是否存在特定的Avast Safe Banking元件,以便繞過偵測,然後最終下載NSIS的安裝程式。

使用者若是執行安裝,就會觸發PowerShell指令碼,並於電腦植入竊資軟體GoPIX,進而挾持使用者執行支付的PIX交易,竄改收款人的資料,或是更換為比特幣或以太坊錢包。

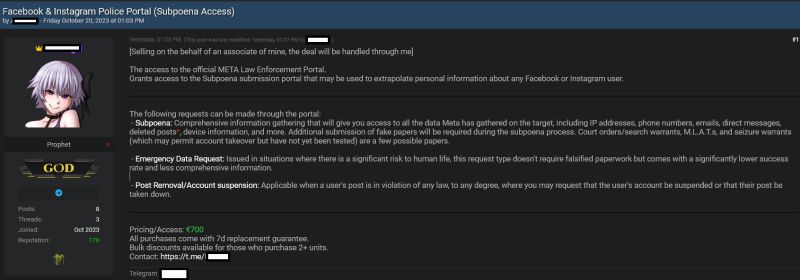

根據資安新聞網站SecurityAffairs的報導,資安業者Hudson Rock發現,有人在兜售臉書及Instagram專供執法單位存取的入口網站Police Portal帳密,開價700美元。這種入口網站是在政府機關因應辦案需求,向他們請求用戶的IP位址、電話號碼、裝置資訊等資料所用。

根據資安新聞網站SecurityAffairs的報導,資安業者Hudson Rock發現,有人在兜售臉書及Instagram專供執法單位存取的入口網站Police Portal帳密,開價700美元。這種入口網站是在政府機關因應辦案需求,向他們請求用戶的IP位址、電話號碼、裝置資訊等資料所用。

但賣家究竟如何取得相關帳密?研究人員推測,很有可能是對臉書員工進行社交工程攻擊而得。

【漏洞與修補】

Grammarly、Vidio、Bukalapak網路應用程式存在重大OAuth漏洞

資安業者Salt Security於今年2月至4月發現,有多個線上服務的OAuth身分驗證措施存在嚴重的資安漏洞,這些平臺包括:文法檢查服務Grammarly、印度影音串流服務Vidio、印尼電子商務網站Bukalapak。此漏洞可能導致攻擊者得以竊取使用者的身分,或是竊取信用卡資料、私人訊息、健康記錄等各式個人資料,也有可能將相關資料拿來進行財務詐騙的行為。

資安業者Salt Security於今年2月至4月發現,有多個線上服務的OAuth身分驗證措施存在嚴重的資安漏洞,這些平臺包括:文法檢查服務Grammarly、印度影音串流服務Vidio、印尼電子商務網站Bukalapak。此漏洞可能導致攻擊者得以竊取使用者的身分,或是竊取信用卡資料、私人訊息、健康記錄等各式個人資料,也有可能將相關資料拿來進行財務詐騙的行為。

以Grammarly為例,當使用者試圖透過臉書帳號存取這項服務的過程當中,網頁編輯器會將使用者輸入的資料儲存在帳號裡,研究人員發現存取臉書帳號的OAuth身分驗證流程缺乏Token驗證步驟,而使得攻擊者有機會利用另一個App ID產生的Token,利用臉書帳號來收集用戶的Token,然後對提供服務的網站發動攻擊,進而接管用戶帳號。

Vidio、Bukalapak也有類似的缺陷,而有可能導致網站服務的用戶帳號遭到挾持。上述3家業者獲報後,皆已完成修補。但研究人員警告,類似的弱點也有可能出現在其他採用OAuth的網頁應用程式上。

VMware修補vCenter伺服器重大漏洞,並對不再支援的舊版產品提供更新

10月25日VMware針對vCenter Server、Cloud Foundation提供更新程式,當中修補重大漏洞CVE-2023-34048,未經身分驗證的攻擊者可在不需用戶互動的情況下,進行遠端執行任意程式碼(RCE)攻擊,CVSS風險評分為9.8。

值得留意的是,有鑑於這項漏洞的嚴重性,該公司也為已經生命週期終止(EOL)的舊版本vCenter Server 6.7U3、6.5U3,以及Cloud Foundation(VCF)3.x提供修補程式。

VMware事件記錄分析系統的RCE漏洞出現概念性驗證攻擊程式碼

思科10月19日VMware發布事件記錄分析系統Aria Operations for Logs(原vRealize Log Insight)8.14版,當中修補身分驗證繞過漏洞CVE-2023-34051,CVSS風險評分為8.1。

隔日資安業者Horizon3.ai也公布漏洞細節,以及概念性驗證(PoC)攻擊手法,並指出攻擊者可透過IP位址欺騙,以及多種使用Thrift協定的RPC端點,來達到任意檔案寫入的目的,而能否成功利用這項漏洞,關鍵是攻擊者須取得足夠的權限,於目標系統加入額外的網路介面或靜態IP位址。

研究人員指出,這項漏洞發生的原因,是VMware在一月發布的更新程式中,出現修補不完整的情況,使得攻擊者有機會繞過修補程式碼,發動遠端執行任意程式碼攻擊(RCE)。對此,VMware也在23日更新公告,指出網路上已經出現概念性驗證攻擊程式碼,接下來很可能會被用於攻擊行動。

資料來源

1. https://www.horizon3.ai/vmware-aria-operations-for-logs-cve-2023-34051-technical-deep-dive-and-iocs/

2. https://www.vmware.com/security/advisories/VMSA-2023-0021.html

【其他新聞】

蘋果發布安全性更新iOS 17.1、macOS Sonoma 14.1,修補21個iOS漏洞、44個macOS漏洞

Mozilla發布Firefox 119,修補3個高風險漏洞

針對8月遭遇的勒索軟體攻擊事件,Seiko公布資料外洩的情形

近期資安日報

【10月25日】 6月iOS裝置零點擊攻擊調查結果出爐,駭客嚴格確認已滲透至真實環境,才開始植入惡意程式

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09