面對網路安全零信任轉型的浪潮,臺灣政府相當積極,在2022年7月,國家資通安全研究院(資安院)公布政府零信任架構,預計分成三年三階段,建構決策引擎的三大關鍵核心:「身分鑑別」、「設備鑑別」、「信任推斷」,推動商用產品投入發展,以利後續機關導入。

經歷了這一年多來的發展,通過「身分鑑別」功能性符合性驗證的產品與方案,已從先前2項增至12項,在「設備鑑別」功能性符合性驗證上,也即將有首個產品方案通過,為了瞭解目前的推動情況,我們詢問資安院這方面進展,以及零信任架構如何考量與規畫,他們也提供正式回覆。接下來,讓我們透過5個問答的互動形式,快速掌握政府推動零信任的目的與最新成果。

問題1:為何推動政府零信任架構從「身分鑑別」開始做起?採取資源門戶部署方式的考量是?

答:身分鑑別是控管網路資源存取權限的核心要求,若沒有身分鑑別,就無法確認連線來源方是否有足夠權限,可以存取網路資源。此外,在美國NIST SP 800-207標準文件,也建議身分鑑別為零信任架構導入的優先階段,因此優先導入ZTA身分鑑別機制,有其必要性。

關於採取資源門戶部署(Resource Portal-Based Deployment)方式的考量,亦源自於參考NIST SP 800-207的建議,透過資源門戶部署驅動持續性的驗證。在導入試行上,相對於大規模全面導入,以特定機關資通系統作為資源門戶部署範圍,在導入ZTA初期是比較可行的,建立模式後,也會易於複製與擴散。

問題2:政府零信任架構身分鑑別功能符合性驗證的檢核,有哪些重點?

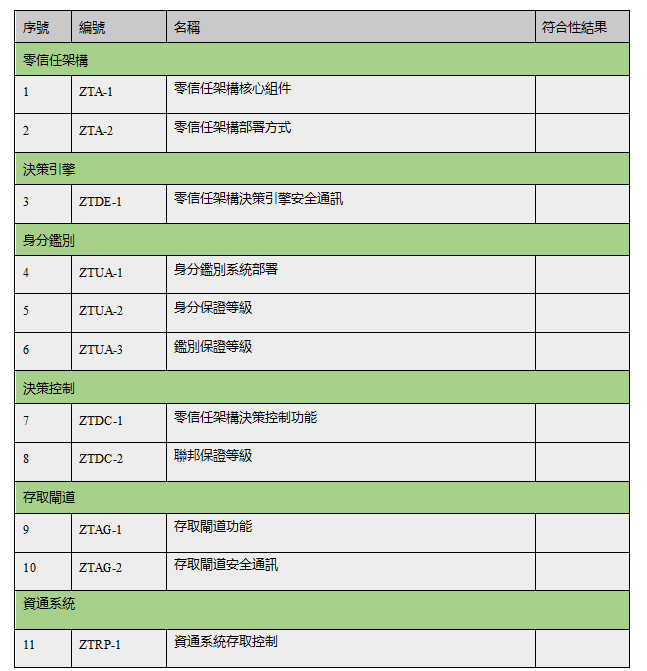

答:以政府零信任架構整體的檢核內容而言,包括6大重點面向,分別是:

●零信任架構(零信任架構核心組件、零信任架構部署方式)

●決策引擎(零信任架構決策引擎安全通訊)

●身分鑑別(身分鑑別系統部署、身分保證等級、鑑別保證等級)

●決策控制(零信任架構決策控制功能、聯邦保證等級)

●存取閘道(存取閘道功能、存取閘道全通訊)

●資通系統(資通系統存取控制)

基本上,身分鑑別符合性驗證是最基本的功能性項目驗證,涵蓋零信任架構中、身分鑑別的核心功能與要求,並且適用於不同的產品與廠商,其驗證目的是確保廠商提供的產品,能滿足政府零信任架構的基本需求與規範,並且可以與政府現有的資安系統和基礎架構相容和整合。

而在驗證的過程中,無論是本土或是外商的產品,或多或少都有一些項目在一開始不符合驗證要求,如帳號須與機關現有AD同步、存取閘道須有反向代理功能等,經過彼此討論後,通過驗證的產品均完成相關修正。

問題3:目前零信任推動的進展?以及是否達到一定成效?

答:現階段,關於導入零信任架構身分鑑別的機關,將以完成導入T-Road的A級公務機關為優先,目前正由數位發展部數位政府司進行推動。

在今年進度上,預定將完成2機關導入設備鑑別機制外,以及訂定出信任推斷功能符合性驗證的檢核表。

另一方面,在政府推動商用產品投入發展的最新進度上,單以身分鑑別這個領域而言,在8月底公布了11家廠商的解決方案通過驗證,9月又有匯智安全的方案通過,之後仍有許多廠商持續送驗中。

廠商在產品送驗的過程中,不僅可以參照資安院給予的建議確認系統核心功能的完善與易用性,數位部在推動機關導入ZTA方案的相關說明會議,也會對A級機關宣導優先採用通過驗證的產品。

目前評估上,由於廠商在送驗過整中,對其市場布局、跨域合作及促進研發皆是有幫助的,因此,資安院認為,應有初步達到促進國內外廠商發展零信任網路資安產業鏈的目標。

問題4:後續發展「設備鑑別」、「信任推斷」解決方案的廠商多嗎?

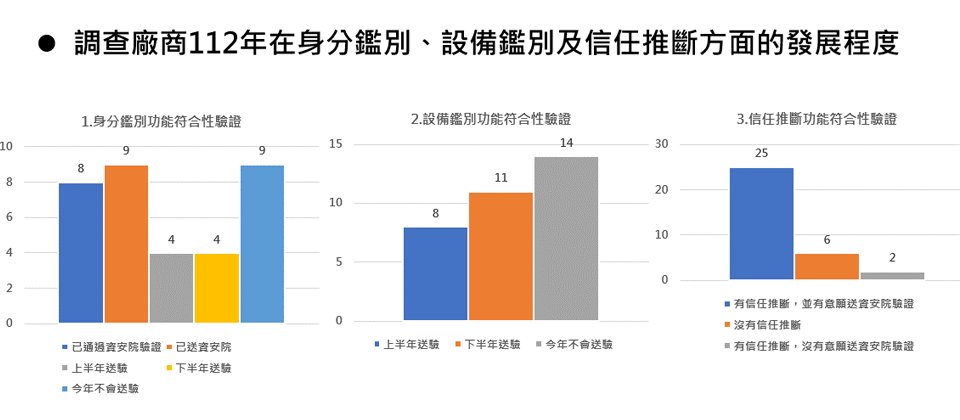

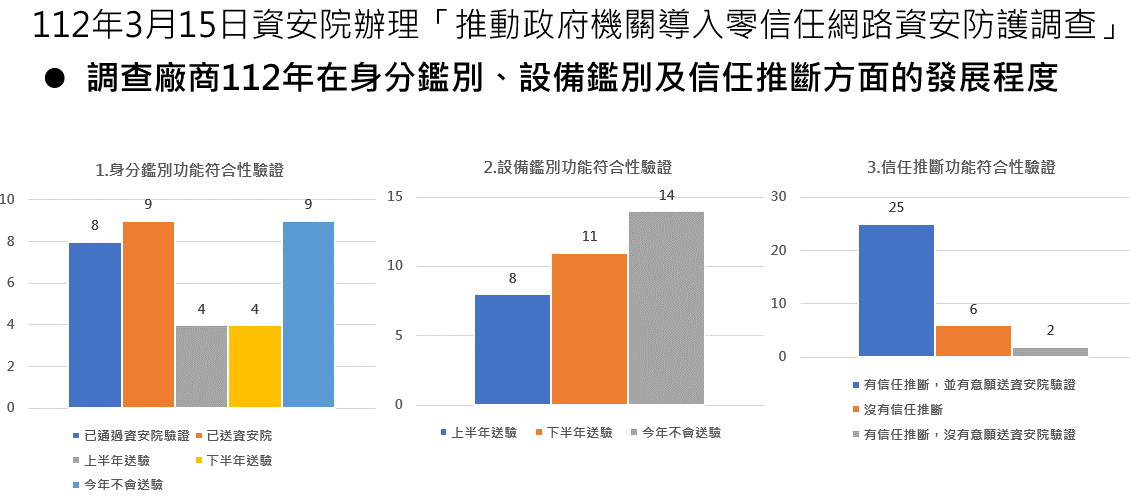

答:今年3月,資安院為了掌握廠商在各階段的發展現況,辦理「推動政府機關導入零信任網路資安防護調查」,當中抽樣調查40家廠商。

首先,以第一階段的身分鑑別而言,當時表示參與的34家廠商中,有8家已通過驗證,有9家已送資安院驗證中,還有8家也預計今年送驗。

以第二階段的設備鑑別而言,有33家廠商回覆調查,其中19家表示會在今年送驗,比例為57%;以第三階段的信任推斷而言,在33家廠商回覆調查,其中25家表達有意發展相關機制並參與資安院驗證,比例為84%。

更進一步來看,確實有廠商在推動辦法公告後,因為本身產品無身分鑑別技術核心,便開始積極聯盟協力廠商,發展政府零信任架構的整合解決方案。

從整體趨勢觀測而言,資安院發現,客戶的關注度逐漸提升,廠商積極準備的態勢明顯。這表示,零信任的推動,除了能促進廠商跨域合作,更能加速研發與技術整合,最終的獲益者便是買方端,以政府領域而言,藉由完備市場ZTA解決方案成熟度,有利於機關逐步試行導入ZTA,進而完善政府網際服務網防禦深廣度。

(圖片來源/國家資通安全研究院)

問題5:我國政府零信任架構的設計,與美國CISA與DOD的設計有何不同?

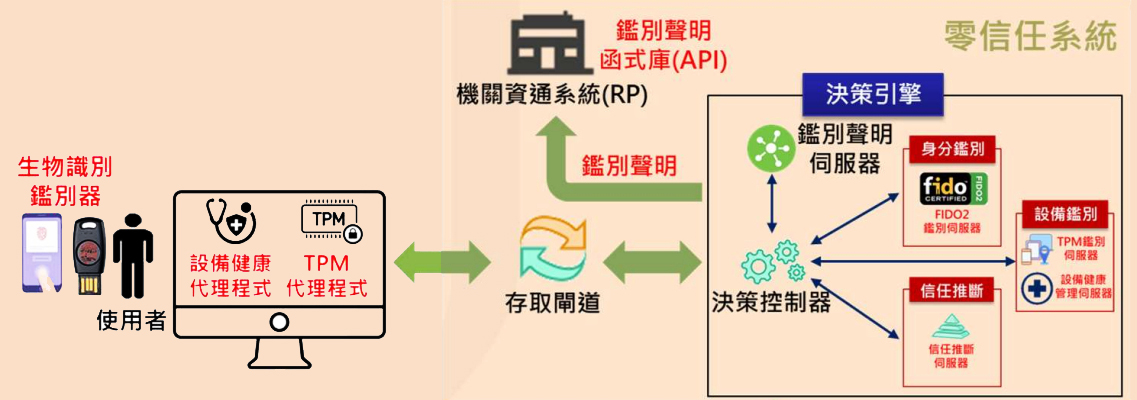

答:我國零信任架構的設計,主要從產品的三大關鍵核心技術「身分鑑別」、「設備鑑別」及「信任推斷」出發,以美國NIST SP 800-207資源門戶存取情境來驅動驗證相關核心元件的檢核項目,主要在要求零信任架構的功能基準(Baseline)。

而美國政府推動零信任的5大面向(識別、裝置、網路、應用程式、資料),以及美國國防部推動的7大面向(用戶、裝置、應用程式與工作流、資料、網路與環境、自動化與協作、可視性與分析),則是以單位導入零信任時應考慮的面向出發。

綜觀我國與美國政府的推動方式,雖然出發點不同,但相輔相成,而且可以互相對應。舉例來說,與美國國防部的7大面向對照,身分鑑別可對應至用戶,設備鑑別可對應至裝置,信任推斷可對應至可視性與分析、零信任架構的決策引擎可對應至自動化與協作、零信任架構的存取閘道可對應至網路與環境,而整個零信任架構所採取的資源門戶存取方式就是用來保護應用程式與資料。

此外,對於應用程式與資料本身的安全性,我國也訂有資通安全管理法等相關法規要求保護其安全性。

在資安院推動的政府零信任架構中,除了身份鑑別、設備鑑別與信任推斷是重點,在網路、資料與應用程式層面所對應的存取閘道、決策控制器,以及機關資通系統的鑑別聲明函式庫亦是關鍵。

臺灣政府推動零信任的挑戰

從上述資安院的回應中,我們的確更瞭解到目前政府零信任的考量,以及2023年的最新進展。

不過,在這樣的發展過程中,還是有些議題受外界關注。舉例來說,以設備鑑別的要求來看,去年揭露的內容提到,主要基於TPM的設備鑑別方法,今年6月則改為透過TPM或Agent產生金鑰與憑證,完成設備註冊與鑑別。看起來,從早期規畫到實際驗證也是一直在調整,或許這樣的情形是持續發生,畢竟我們很難一開始就設定完美的架構。

再者,關於上述問題2的答覆中,提到身分鑑別一項包含3個部分:在身分鑑別系統部署方面,有5個必要驗證項目,在身分保證等級(IAL)方面,有1個選項驗證項目,而在鑑別器保證等級(AAL)方面,有2個必要驗證項目。然而,依據資安院規畫,政府機關導入零信任架構應至少達到IAL2/AAL3,但IAL方面的驗證卻非是必要的要求,這也容易讓外界感到困惑。(編按:我們原本查詢「政府零信任架構身分鑑別功能符合性驗證細項」,發現編號ZTUA-2的「身分保證等級(IAL)(選項)」的項目,只有列IAL 3為選項,並未列IAL 2為必要,後續資安院回應表示,在編號ZTUA-1的「身分鑑別系統部署項目」中,第一點已有說明須部署滿足IAL2/AAL3等級需求之身分鑑別伺服器,是必要驗證項目。)

至於未來發展上,由於目前要建構決策引擎,順序是3大核心一項一項進行,因此後續的相容性與整合,更是受關注的焦點。

甚至未來公開金鑰基礎架構要升級,PQC後量子密碼學演算法的更換,是否也要先行納入考量等,也都是需要密切關注的面向。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27