已橫行4年的勒索軟體Cuba,不時傳出對於企業組織發動攻擊,這樣的現象延續到今年上半,其中一起發生於6月的事故引起研究人員的高度關注。BlackBerry威脅情報團隊指出,今年6月起,勒索軟體駭客組織Cuba肆虐,鎖定Veeam Backup & Replication(VBR)備份解決方案的漏洞CVE-2023-27532發動攻擊,已有美國關鍵基礎設施業者、拉丁美洲系統服務商遭到攻擊。

駭客疑似先取得外洩的遠端桌面連線管理者帳密資料,入侵目標組織,然後部署自行打造的下載工具BugHatch,並與C2伺服器連線,下載DLL檔案或是接收命令並執行,研究人員提及,駭客也經常拿這款下載工具於受害電腦植入PE檔案、PowerShell指令碼。

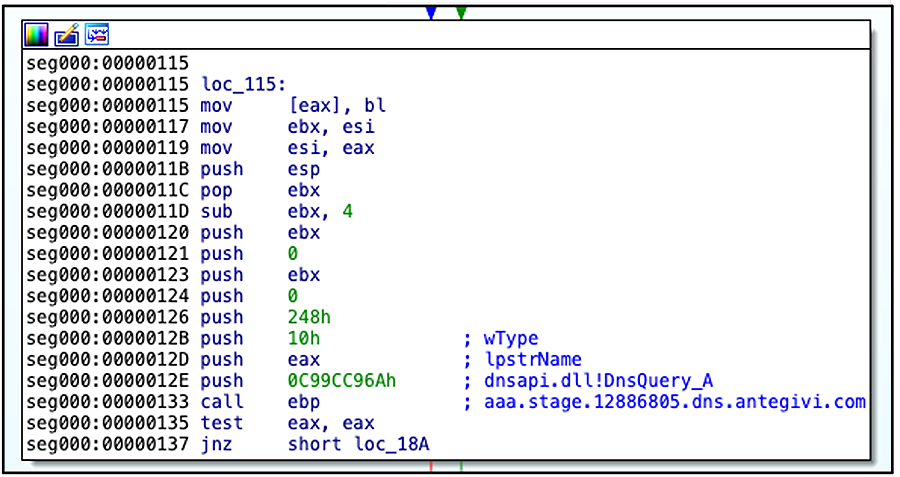

接著,駭客利用滲透測試工具Metasploit的DNS stager元件,在記憶體內解密、執行Shell Code。

為了避免防毒軟體干擾檔案加密過程,駭客利用自帶驅動程式(BYOVD)的攻擊手法,利用Avast防毒軟體元件aswArPot.sys、Process Explorer元件procexp.sys,以及名為KApcHelper_x64.sys的惡意驅動程式,並使用名為BurntCigar的工具比對處理程序名單,來終止逾200種防毒軟體的相關處理程序。

研究人員指出,這些駭客在攻擊過程裡,仍會利用Zerologon(CVE-2020-1472),在網域控制器上進行權限提升。但不同的是,這些駭客首度利用CVE-2023-27532,目的是為了取得受害電腦上的配置檔案,進一步挖掘當中儲存的帳密資料,來取得更多存取權限。

利用這項VBR漏洞的攻擊行動,可追溯到今年3月,駭客組織Fin7將其用於攻擊能從網際網路存取的VBR系統,並執行名為Powertrash的指令碼,進而於目標系統載入各種惡意酬載。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09