資誠智能風險管理諮詢風險與控制服務執行董事張晉瑞。

「資安在供應鏈上可視性相當低,大家可能還沒意識到,或是不知道如何評斷」,資誠智能風險管理諮詢風險與控制服務執行董事張晉瑞在今年臺灣資安大會活動上說。

在企業營運管理上,供應鏈管理相當重要,相關的風險管理也受到重視,但是除了營運、商譽等供應鏈的風險之外,對供應鏈衍生的安全風險管理也開始受到重視,但仍有不少企業不知道如何系統化、邏輯化的加強供應鏈安全風險管理,甚至不知道如何採取行動。

根據PwC全球調查結果,只有約4成的企業掌握第三方或供應鏈帶來的風險,換言之,過半數的企業無法掌握供應商、雲端等第三方業者的相關風險,受訪者無法回答公司針對第三方或是供應鏈的風險採取何種行動。甚至有的企業僅僅因為和第三方業者合作,信任第三方業者,沒有採取行動,「這樣是對的嗎?」,張晉瑞反問。

因此為了降低第三方或供應鏈的資安風險,他歸納出現今的趨勢是,儘量降低供應商數量,同時強化監控能力,「因為風險如同水庫理論,水會從最弱的那一點流進來,不應該讓供應商成為最弱的那一點」。因此和供應商建立安全生態系相當重要,面對資安威脅下,合作是安全生態系的關鍵,例如分享情資、提升員工教育訓練、訂定共同責任條款等等。

企業應該如何去管理供應鏈的資安風險?

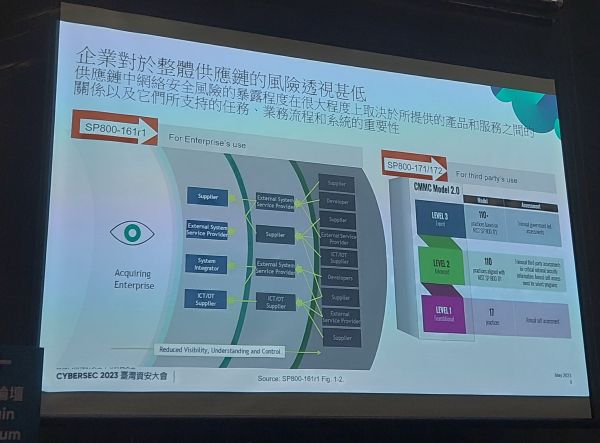

張晉瑞以去年美國發布的NIST 800-161r1 C-SCRM(Cybersecurity Supply Chain Risk Management)網路安全供應鏈風險管理指南為例,企業對於供應鏈的風險透視度及掌握是低的,SP800-161r1是從企業自身擁有供應鏈的甲方思維來看,而SP800-171/172則是從第三方業者,想要打進供應鏈的乙方角度,例如要打進美國軍工產業供應鏈的CMMC Model 2.0,分為Level 1、2、3三級,Level 1屬於自評,Level 2需符合NIST SP800-171,Level 3則需達到NIST SP800-172。

張晉瑞表示,當企業開始要求供應商達到其要求,想要成為別人的供應商,也要重視達到別人的安全水準,因此如果企業是乙方,提供產品及服務,就要符合SP800-171、172。總而言之,不論是甲方或乙方,對供應鏈安全的要求愈來愈重要。

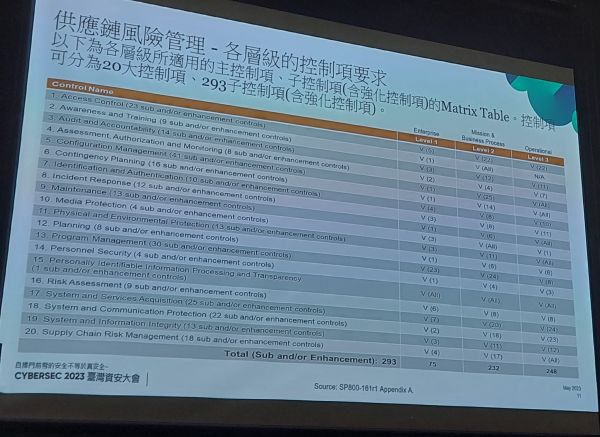

進一步檢視NIST 800-161r1提出的供應鏈風險管理,以邏輯的方式提出各層級的風險管理面向,張晉瑞指出,對於各個角色、面向提出定義,包括網路安全專家、風險管理者、系統工程師、採購人員、使用單位,各個不同角色應該重視的重點是什麼。此外,還分為3個層級,例如全公司對於供應鏈管理層級應注意的事項,個別流程或專案應注意的事項,以及營運作業上應做到的事項,分門別類定出20個風險控管的大項目、共293個子項目,企業可以據此檢視哪裡已做的很好,繼續保持,哪裡則需要加強改進。

這20個風險控管的大項目,例如存取控制、認知及訓練、稽核與問責、安全評估授權與監控、識別與認證、維護、事件回應等等,每個大項目底下包含數個子項目。

至於一般的風險評估和供應鏈風險評估有何不同?張晉瑞認為,兩者方法、邏輯相似,但最大的不同在於供應鏈的風險評估需要專家、工具,例如紅軍、藍軍、紫軍、Code Review等工具,將看不到的資安具象化表現出來,讓企業進一步評估風險。

使用開源軟體常見的挑戰

以供應鏈中可能使用到的開源軟體為例,企業對開源軟體的掌握度有多少?他分享曾經在一項委託對OSS進行C-SCRM的專案中,經過盤點後,企業內使用10種以上的框架,近百種元件。「企業如果不了解供應鏈使用什麼套件,很難掌握它帶來的漏洞風險」。

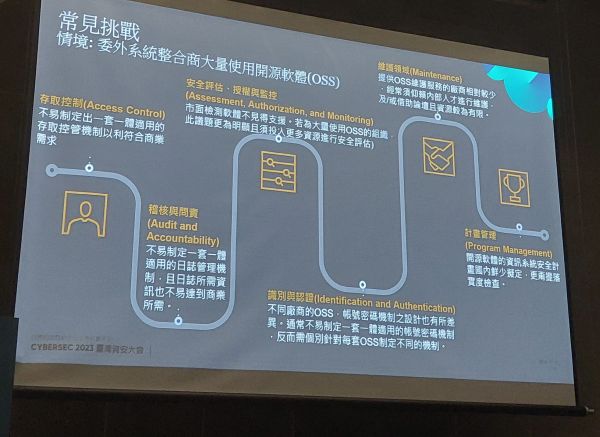

開源軟體在供應鏈安全風險常見的挑戰,如果以20個供應鏈風險控管的大項目來看,例如在存取控制項目上,由於每個套件存取控管方式不同,有的套件只有簡易的存取控管,有的套件則有相當細緻的存取控管,難以建立一體適用存取控管機制,套用在所有的套件上。在稽核與問責的大項目中,日誌紀錄的格式、細緻度不一樣,也不容易符合企業的商業需求。在安全評估授權與監控大項目中,需要考慮到軟體檢測工具能不能支援開源軟體等等。

另外,在計畫管理的大項目中,企業使用開源軟體大多非用於核心的資訊系統,因此較少針對開源軟體擬定資訊系統安全計畫,以及落實檢查。至於維護方面,由於專門提供開源軟體維護的廠商較少,仰賴企業內部人才或是論壇資源,都需要考量相關的風險。

張晉瑞指出,企業如果為乙方角色,必需對使用開源軟體的挑戰或潛在風險有更深的瞭解及應對,才能符合甲方大客戶的要求,否則可能危及企業的經營根本。

臺灣也有供應鏈風險管理規範

供應鏈安全風險管理已受到重視,加拿大、美國、英國、瑞士、歐盟、澳洲、新加坡都提出相關規範,對風險評估、責任歸屬釐清相當重視,如果企業的產品或服務提供給國外市場,就會面臨當地法規的要求。

臺灣也有相似的供應鏈風險管理規範,金管會在2023年3月底公告「金融機構資通系統與服務供應鏈風險管理規範」,該規範即是參考NIST 800-161r1 C-SCRM訂定,規範內容共有9條,涵蓋委外前、選商前、委託契約中應約定事項、契約存續期間應注意事項,還有服務變更或契約終止應符合事項。

張晉瑞指出,雖然金融機構風險管理規範的條文僅僅9條,但因為參考NIST 800-161r1,企業委外如果需要更完整的風險管理細節也可以參考NIST 800-161r1。不只是金融機構,半導體產業也有SEMI E187/188規範,對供應鏈安全也有相關的規範。未來,愈是強勢、愈大規模的企業或客戶,愈有他們對應的要求,供應商難以針對不同客戶訂定個別的風險管理,因此要有一套根本的風險管理框架,足以管理所有供應鏈的元件及安全,並應付絕大部分客戶的要求,例如 SP800-161r1或SP800-171/172的CMMC管理框架,「這樣才能穿一套衣服,足以應付各種派對,而不需要經常換裝」。

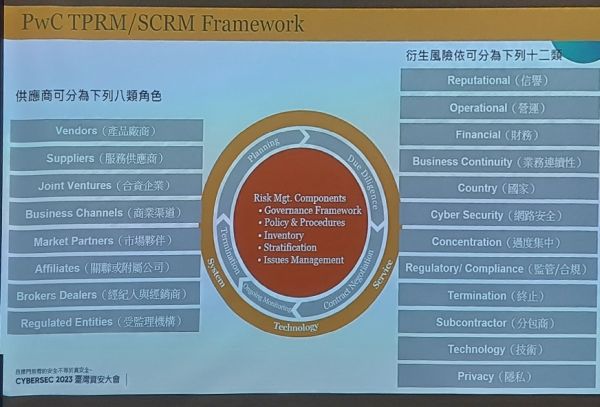

他也分享PwC對於第三方及供應鏈的風險管理框架,其中對供應商就區分8類角色(如下圖所示),包括產品廠商、服務供應商、合資企業、商業通路、經紀人或經銷商等等,對不同類型的企業而言,每種供應商的角色重要性不同,企業可自己評估風險管理的優先性。對於衍生的風險則分為12類,包括信譽、營運、財務、業務連續性、國家、網路安全、隱私、技術、過度集中、分包等等,資安為其中的風險之一。此外,框架也將簽約前到簽約之後分為5個階段循環,包含風險規畫、評估、議約、持續監督、終止。

張晉瑞指出,不論使用哪種管理框架、方法,重點是對第三方或供應鏈安全風險有沒有一套方式管理。你(企業)不能保護你(企業)看不到的,因此對企業及供應商來說,建議應辨識企業、第三方或供應商之間的系統資料流向,利用資訊科技找出供應鏈的弱資安鏈結。企業也可嘗試要求供應商夥伴提高防護機制強度,以和企業自身的管理要求切齊,雖然這和企業的規模大小、在供應鏈關係的強勢與否有關,但為了加強管理供應鏈安全,仍可以嘗試要求供應商和企業的標準切齊。

另外,如同剛開始所說的供應鏈管理趨勢,企業可以從風險評估,嘗試合併或簡化,降低供應鏈的複雜度,因為供應鏈愈多愈複雜,會增加管理上的難度。

從資安長角度來看,是否有即時監控應用系統、弱點的能力;可以建立第三方或供應鏈的管理部門,為第三方或供應鏈管理當責。檢視資料流過程,確保每個過程有相對應的保護。最後,將風險管理的結果,依規定每年彙報給董事會。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09