雲端資安業者Wiz指出,微軟在7月11日公開的金鑰外洩事件影響超乎原先想像,不僅是Outlook,駭客亦可利用所偽造的權杖來存取SharePoint、Teams、OneDrive或任何支援以微軟帳戶登入的服務。(圖片來源/Wiz)

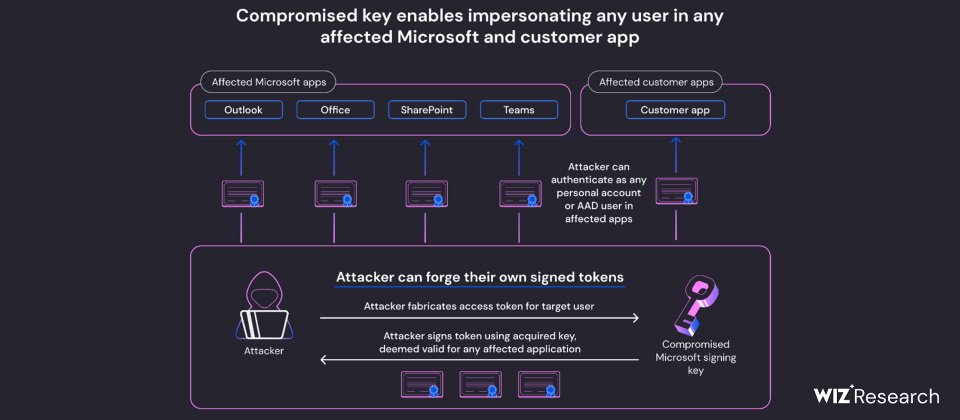

微軟日前發現中國駭客組織Storm-0558利用一個微軟帳戶(MSA)消費者簽章金鑰來偽造身分認證權杖,以存取Outlook Web Access in Exchange Online(OWA)及Outlook.com用戶的電子郵件帳戶,波及25個組織及與這些組織有關的個人,雲端資安業者Wiz則在21日指出,此一金鑰外洩事件的影響超乎原先想像,不僅是Outlook,駭客亦可利用所偽造的權杖來存取SharePoint、Teams、OneDrive或任何支援以微軟帳戶登入的服務。

MSA是由使用者在微軟消費者身分認證帳戶系統上所建立與存放的微軟帳戶,至於MSA消費者簽章金鑰則是個私鑰,可用來產生不同使用者登入各種服務的身分認證權杖,亦由微軟保管。迄今微軟僅說駭客取得了一個MSA消費者簽章金鑰,並未解釋該金鑰如何外洩。

此外,根據微軟的說法,此一MSA金鑰及偽造的權杖,只被用來攻擊OWA與Outlook.com,並未有其它服務受駭,之後也已置換該金鑰,同時封鎖了所有以該金鑰簽署的權杖。

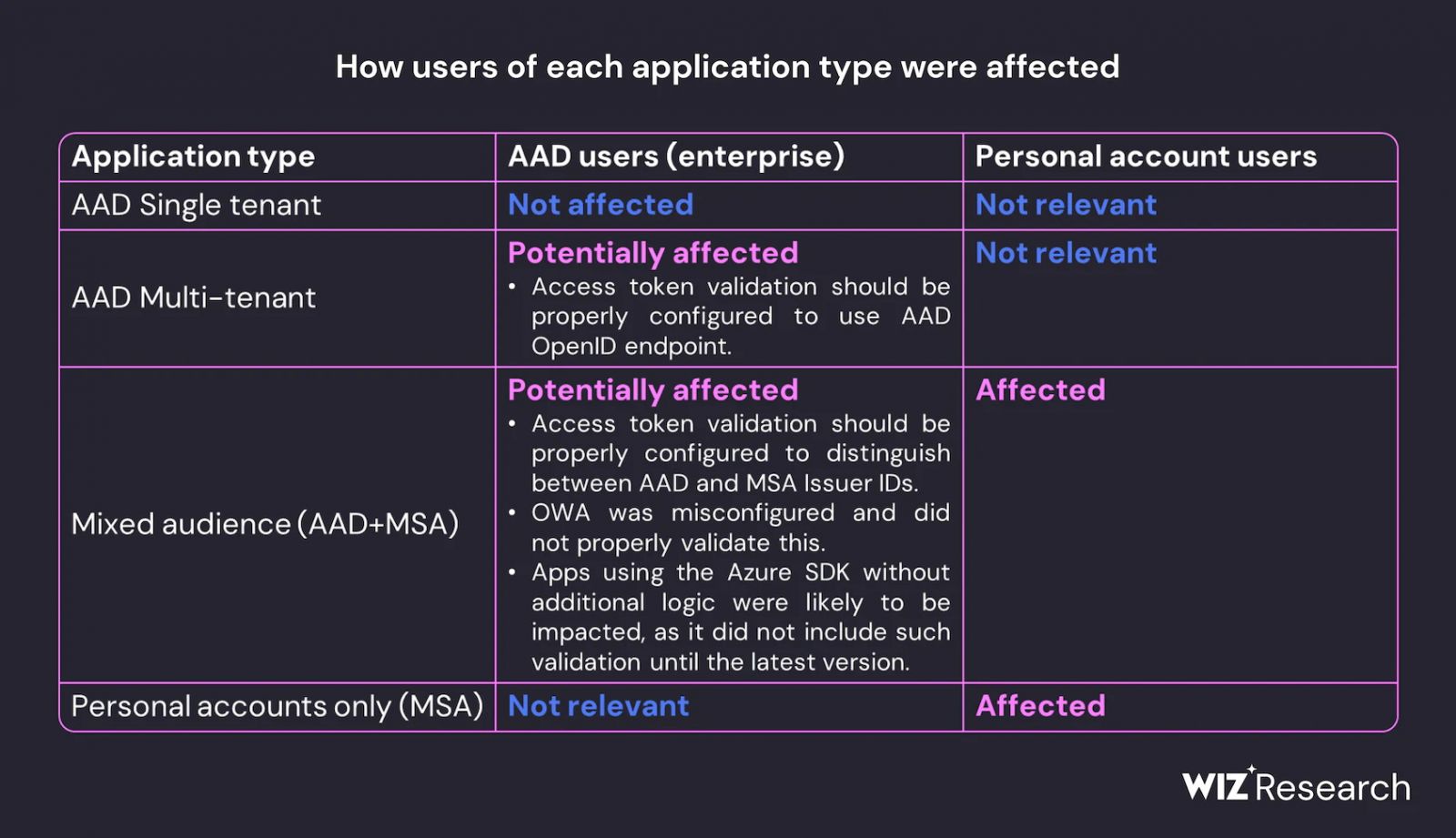

不過,Wiz指出,該團隊的研究顯示,遭竊的MSA允許駭客偽造許多Azure Active Directory應用的存取權杖,包括支援個人帳戶身分認證的所有應用,如SharePoint、Teams與OneDrive,以及支援以微軟帳戶登入的各種應用,再加上特定情況下的多租戶應用。

此外,即便微軟已經撤銷了該金鑰與相關的權杖,但Wiz認為客戶很難偵測是否有人在它們的各種應用中使用偽造的權杖,駭客亦可能藉由先前的入侵機會植入了惡意程式或是發布了專用的應用程式存取金鑰,而建立永久進駐能力。另一個風險是仰賴本地憑證商店或快取金鑰的應用,可能還信任那些已被撤銷的權杖。

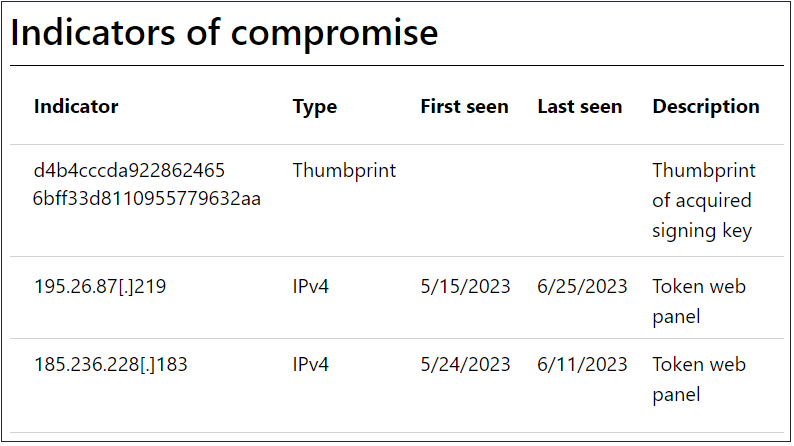

Wiz建議Azure用戶應該搜尋環境中的偽造金鑰,利用微軟所提供的入侵指標(Indicators of Compromise,IOC)來查找任何可疑活動,並更新各種應用的憑證快取版本。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02