資安業者Fortinet在今年的6月8日更新FortiOS作業系統,以修補旗下防火牆設備FortiGate的多個安全漏洞,其中風險最高的CVE-2023-27997在修補當時已遭到駭客利用,而根據另一資安業者Bishop Fox的調查,在全球曝露於網路上的49萬臺FortiGate中,現今仍有多達33.6萬臺尚未修補該漏洞,占比69%。

CVE-2023-27997屬於FortiOS SSL-VPN預認證的堆積緩衝區溢位漏洞,允許遠端程式攻擊,在揭露當時已出現少數的目標式攻擊行動,鎖定政府、製造業及重大基礎設施。FortiGate為Fortinet第一個也是最主要的產品,Fortinet建議啟用SSL-VPN的FortiGate用戶應立即部署最新作業系統,就算沒有啟用該功能的用戶雖然可減輕風險,但最好也升級。

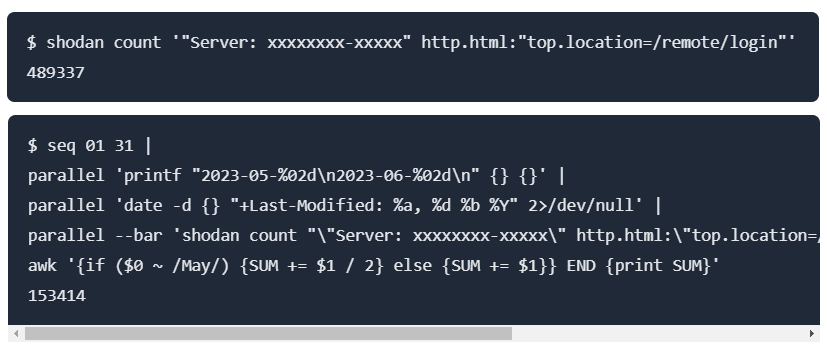

Bishop Fox的能力發展總監Caleb Gross指出,有別於坊間以SSL憑證進行搜尋,找到了全球25萬臺位於公開網路上的FortiGate,他們使用不同的搜尋字串,利用Shodan發現49萬臺曝露SSL-VPN介面的FortiGate,再檢查這些設備的韌體更新日期,卻發現部署最新更新的只有153,414臺,等於尚有69%並未修補安全漏洞。

圖片來源_Bishop Fox

Bishop Fox的調查還發現,有些FortiGate設備甚至有8年沒更新了,亦有不少設備的生命周期已經結束,卻依然運作著。

Bishop Fox為一攻擊型資安業者,透過主動的模擬攻擊來識別及減輕漏洞威脅,因此也已打造出CVE-2023-27997漏洞的攻擊程式,以用來驗證漏洞的存在與嚴重性,同時測試修補程式的有效性。此一攻擊程式在1秒內就執行完畢,成功建立與受駭系統的連結、下載了程式,並於受駭系統上開啟了命令列介面。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09