中華資安國際經理邱品仁在今年臺灣資安大會中分享零信任概念及實作。

自2010年由John Kindervag提出Zero Trust Model,提倡一種安全的模型、策略或模式,後來Google在2014年也發表Beyond Corp的零信任概念及實作,Google、Netflix、微軟等科技大廠紛紛導入,美國國家標準與技術研究院(National Institute of Standards and Technology)也在2020年發表NIST SP800-207標準,作為實踐的參考,更在2023年發表雲原生服務如何實作零信任。

不只民間業者,美國政府也大力推動,例如白宮在2021年發表零信任戰略,推廣聯邦政府採用零信任架構,美國國防部則是提出零信任能力藍圖。

臺灣方面,從總統府、行政院、數位部到金管會也開始動起來,政府計畫在T-Road全面導入零信任管理制度,並在2年內輔導A級機關導入零信任,之後再擴大到B級機關及地方政府。去年數位部成立,以2年內針對資通安全等級A級機關輔導優先導入零信任網路架構為目標,為鼓勵擴大參用,資安院則進一步提出身分鑑別、設備鑑別、信任推斷三階段導入。金管會也在2022年底推動金融資安行動方案2.0,鼓勵金融產業採用零信任架構,來強化連線驗證及授權管控。

零信任受到各界關注,但企業要導入應從何處下手,中華資安國際經理邱品仁在今年臺灣資安大會說明零信任概念及實作,供想要導入零信任的企業參考。

首先,他以NIST SP800-207提出的零信任架構(Zero Trust Architecture)作說明,零信任的核心是將企業內部資料、服務視為資源。過去作法是,登入VPN後等同內網,預設可使用企業內部資源的觀念,而在零信任架構中,在要求存取的裝置、企業資源之間,應設置政策落實的控管節點(Policy Decision/Enforcement Point, PDP/PEP),以盡可能完整、精細的落實存取控管。

NIST提出零信任的邏輯架構,PDP/PEP扮演關鍵的存取控管元件:

.jpg)

例如使用帳號密碼登入企業電子郵件,傳統上,不論是在職或離職員工、約聘員工或合作廠商,任何人只要知道帳號密碼就能登入,為等同原則,零信任架構則對身分定義要求更完整的控制,對登入請求區分身分信任區間、信任程度有多少,像是工讀生能不能存取ERP或研發資料庫,在零信任架構中需要進一步思考、落實控管,不只是身分識別,請求存取的連線裝置也應被納管,連線裝置是否有足夠的安全保護完整性也需要納入考量。

另外,傳統在VPN連線登入後,在隱性信任區內預設可連線存取企業內部資源,但在零信任架構則要儘可能縮小隱性信任區(Implicit trust zone),換言之,更嚴格的控制存取企業資源。

組織導入零信任架構的7項原則,幾項重點包括,企業內部資料與服務均視為資源,需要進一步落實控管的標的。其次,不論網路所在位置,都要確保通訊是安全的,不只是授權,包括網路傳輸的安全性,連線需以加密進行傳輸。還有,企業資源存取的授權應以單次請求單次授權為主。

企業也應採取動態政策(Dynamic Policy)控管資源的存取,動態政策根據終端用戶的身分、應用及服務、資產狀態,包含行為或環境的改變而動態調整。邱品仁指出,企業必需清楚員工或訪客使用什麼裝置,是企業納管的裝置或是個人的裝置,定義對應的管理監控機制,企業資源的授權存取也要呼應動態政策,應該有一套信任歸納演算法,NIST SP800-207中定義信任歸納演算法應該納入哪些資訊、如何演算,要強制在資源存取授權之前執行。企業應該儘量蒐集資訊,包含身分、登入後的活動,持續性的驗證行為是否有異常,例如發現異常存取大量的資料,應該撤除授權、發出告警。

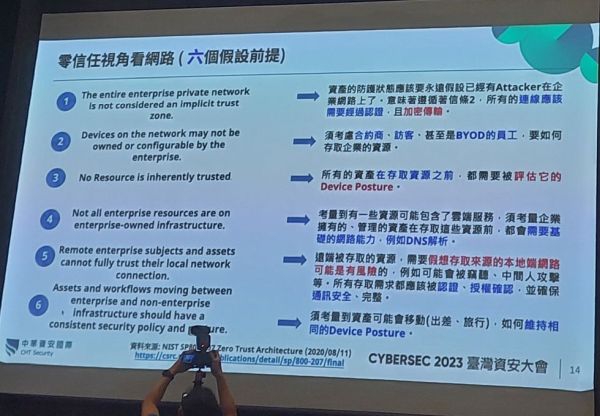

6個假設前提

零信任落實到網路管理有6項假設前提。邱品仁指出,首先企業要假設網路內任何地方都是有風險的,要假設已有攻擊者潛伏在企業網路內,這意謂著,所有連線要通過認證,以及加密傳輸。以Netflix為例,不論員工是否在辦公室,假設員工是在星巴克上班,以此來建構他們的零信任防護策略。

其次是,包括員工裝置、員工BYOD裝置、合作夥伴、承包商、訪客使用的裝置,企業應該都要有對應管控方式。而當裝置要存取企業資源之前,也需要評估這些裝置的安全狀態(Security posture)。邱品仁指出,當員工在外面的星巴克上班,透過網際網路連線時,除了提供DNS解析等基本網路能力,還需要通過零信任控管機制,管理員工在外存取企業資源的授權。

在零信任的架構下,需假設遠端存取企業資源,即使是來自本地端網路的存取也有風險,可能遭竊聽或是中間人攻擊,所有存取的需求都應該被認證、授權確認,以確保通訊的安全及完整。最後,考量到存取裝置移動的可能性,例如出差或旅行,需維持持續的安全政策及確保裝置的安全狀態。

儘管NIST SP800-207描繪出理想中零信任的架構設計,邱品仁認為,企業不需要因為內部現況和NIST的架構設計不同,急於找廠商規畫導入,企業可以檢視所使用嚴格遠端存取機制,對照是否與零信任框架、精神相符合。「企業很可能已做到零信任的6成或7成,只是企業自己並不知道」。

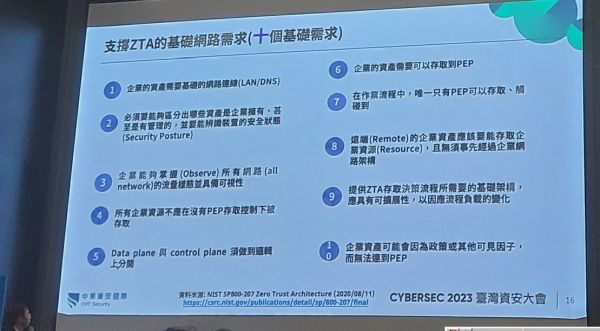

零信任架構的10項網路需求

NIST SP800-207也列出零信任架構的10個基礎網路需求,例如對於企業的資產提供基礎的網路連線,例如LAN、DNS等;應該能區分裝置的安全狀態,是屬於企業的資產或是應該被納管的員工資產,給予不同的存取策略及授權;企業要能掌握所有網路的流量,同時對存取行為保持可視性。

為了加強對企業資源的保護,零信任架構也要求資源不應在沒有PEP(Policy Enforcement Point)存取閘道的存取控管下提供存取。邱品仁指出,部分的企業可能會擔心內部沒有PEP政策執行節點,實務上每家企業做法不同,他建議可對照現有存取管控做法,有些企業是以VPN作為PEP。10項需求中,其他還包括Data Plane和Control Plane要落實邏輯上的區分,必需確保企業的資產可以連到PEP;在所有流程中,只有PEP可以存取、觸碰等等。

在零信任架構中,PEP扮演使用者或設備來存取企業資源時的閘道控管角色,而PEP負責政策執行,其中的決策引擎仰賴信任演算法。邱品仁表示,所有的資產裝置清冊、政策管理等等,都應該被納入信任演算法之中,和政策關聯後再落實執行,「每一次存取請求都要被妥善檢查,確保安全性比以往只依靠帳號密碼或2FA驗證要來得高很多」。

大廠怎麼做

假設企業希望一個應用系統只提供財務部門存取,在妥善控管的裝置上存取,地理位置上限制只有臺灣地區能存取,要有足夠強度的認證機制及加密傳輸,應該如何做?

邱品仁以Google的BeyondCorp說明零信任概念及基礎實作,在BeyondCorp的元件及存取流程示意圖Access Control Engine,相當於NISP SP800-207的PEP政策執行節點的PDP決策引擎,透過信任演算法,持續從各管道取得資料,包括安全識別及驗證裝置的Device Inventory Database、端點防護資料等等,將Access Control Engine引入至Access Proxy,作為存取放行與否決策的參考,員工不論在內部或是外部,透過SSO單一簽入或內網透過RADIUS進行網路存取的資訊派發。

在BeyondCorp有幾項關鍵的基礎原則與實作,首先是對存取裝置進行識別與驗證,建立Device Inventory Database來納管裝置及裝置的狀態。其次是對人的識別及驗證,包括建立使用者(User)與群組(Group)資料庫,並整合SSO單一簽入系統,邱品仁指出,如同NIST要求企業盡量將身分識別系統集中作有效的管控,而非讓不同的團隊各自有自己的身分識別系統,否則將影響零信任策略執行的完整性。

另外,在BeyondCorp去除了預設信任特定網路的原則,不再採用邊界的概念,預設將所有人放在沒有特權的網路(Unprivileged Network),建立基礎低權限存取網路,透過Access Porxy存取企業服務。為了方便從外部存取,更將企業服務註冊到外部的Public DNS Entry,使用者只要連到對應網址,就會被導入Access Proxy進行SSO,通過驗證後才放行。Google建立基於Inventory的存取控管機制,基於對人與設備,執行動態政策(Dynamic Policy)及落實執行。

Netflix在2018年分享他們的作法,稱為LISA原則,邱品仁表示,其主要精神包括信任身分及健康度,並且去除原本對辦公網路(Office Network)的預設信任,裝置之間彼此隔離,禁止裝置間的溝通,他們假設使用者在咖啡店存取網路,當辦公室有一臺裝置被入侵,雖然可以存取Internet,但裝置彼此之間隔離,當被入侵的裝置要存取AWS的企業資源時,就會受到管控。

在LISA網路架構下,使用者通過Switch Private VLANs,經由Firewall ACLs存取控管,從LISA網路欲連至AWS或資料中心,需進一步通過VPN檢查裝置健康狀態,再進行身分及多因子驗證、進行流量側錄後,才允許裝置存取企業的資源。網路存取落實嚴格控管,盡量減少控管例外,對於少數的例外情形,基於安全僅開放有限存取。

另一家科技大廠微軟在落實零信任提出4種情境,首先,應用系統及服務有能力作多因子驗證、檢查裝置安全狀態,其次是員工可以註冊自己的裝置接受納管,確保裝置安全裝置,可獲得的對應資源存取權限,第3是即使員工或訪客使用未納管裝置仍可存取企業資源,但要定立存取控管機制,第4是存取權限最小化,甚至精確到特定功能。

當使用者透過裝置存取時,需通過MFA、所在位置、使用何種裝置、存取何種資源、是否有風險、例外規則。微軟將內部員工經常使用的資源,例如Microsoft 365導入零信任,並延伸到合作夥伴及廠商。針對存取公司資源的裝置,不論是公司或是個人使用的裝置,都要由微軟的裝置管理系統納管。

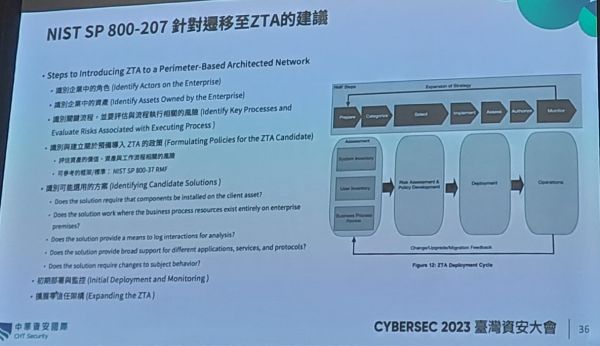

企業導入零信任架構,可參考NIST SP800-207對遷移ZTA架構的建議(下圖),以及CISA提出的零信任成熟模型,其中CISA對資料、裝置、身分、網路、應用服務及工作負責,分別定義4種階段的成熟度,讓企業自行評估現況,逐步推動零信任成熟度。此外,美國國防部(DoD)也提出自己的零信任策略,同時提出DoD如何從現有的IT架構,慢慢引導往零信任目標發展的3個行動方案。邱品仁認為,企業導入零信任可參考相關的標準及框架,但導入零信任並非毀減性的IT作法,而應該循序漸進的引導。

「零信任是資安的策略或原則,並非產品」,邱品仁指出,企業可以參考零信任架構ZTA,但不能只是依據架構的項目,一一比對自家作法列出還沒做的事,而忽略了ZTA是一套標準的框架及架構,企業應該辨識出自己和這個架構的落差來補強。當企業要導入零信任,3到6個月內可先選出需要先應用的關鍵服務及區域、使用情境,對照零信任架構,從資產等級、風險等級、必要性,列出引導零信任的順序,確認現況和目標的落差,爭取預算強化。

在6到12個月進入POC,包括強化現有管控機制,或是建立Greenfield或Brownfield區遷移驗證,測試是否影響到正常營運,網路架構進行調整,南北向及東西向的網路架構隔離及防護,強化身分、存取控管機制,建立集中統一的管理機制。特別是,企業對裝置的納管,應列入資產管理作業流程、風險管理評鑑流程,最後到授權存取原則。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09