iThome攝

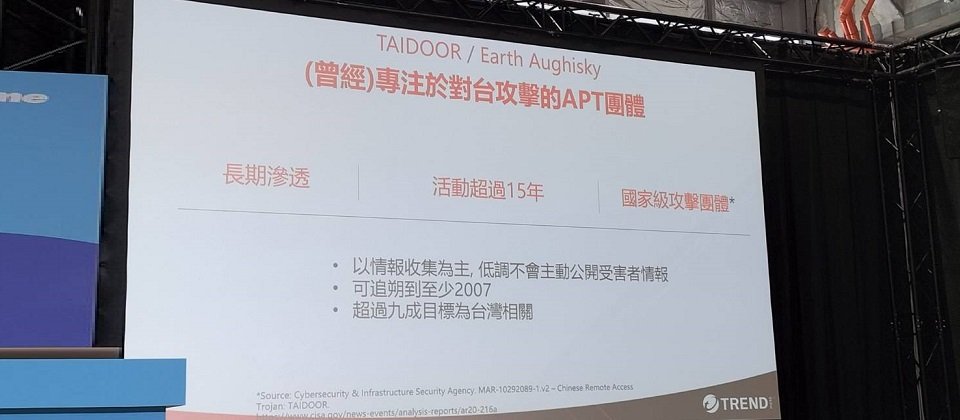

一個活躍至少15年的大型對臺駭客組織,到底是什麼來頭,量能有多強?發表過BlackTech 、Taidoor和APT10等攻擊團體研究的趨勢科技資深威脅研究人員CH Lei,於資安大會中解析駭客組織Taidoor的背景及常見攻擊手法。

低調、長壽且資源雄厚的駭客組織,手握12支獨有後門程式

Taidoor又稱Earth Aughisky或直譯為臺門,是相當神秘的駭客組織,只會低調蒐集情報,不公開攻擊對象。目前對Taidoor的認識,都來自於各方資安機構對他們活動紀錄的分析。CH表示,目前Taidoor活動紀錄可追溯到2007年,不過當時攻擊活動就已經非常成熟,因此推測成立時間遠遠早於2007年。即使從2007年開始算,此組織也活躍了超過15年,是少數相當長壽的駭客組織。

根據美國網路安全暨基礎設施安全局(CISA)報告,Taidoor是一個受到中國政府支持的駭客團體,後續各方機構研究下,進一步推測基地設於福建省福州市。Taidoor高達9成攻擊活動針對臺灣,這之中約6成攻打政府單位,其餘4成則涵蓋通訊、製造、重工業、科技業、交通運輸業、醫療業等產業。2017年起,該組織對開始將攻擊範圍擴及日本,對臺攻勢雖未完全消退,但稍微趨緩。

Taidoor的資源跟開發量能還相當雄厚,光是已知獨有後門程式──自行開發且未與其他駭客組織分享的程式──便多達12個家族。「想像一個軟體公司,可以維持12條以上軟體產線,他們資源就是這麼多。」CH說,Taidoor一旦攻擊成功,都會造成大範圍汙染,難以根除所有後門,因此如果懷疑自己遭到該組織攻擊,應盡快蒐集入侵管道跟時間、盤點攻擊者可存取資源及權限,並視情況尋找專業的Incident Response團隊協助。

入侵手段層次豐富且多變,難以用自動化分析工具排除

CH表示,Taidoor在不同攻擊階段會利用不同後門程式家族,逐步滲透並控制受害者環境。初始入侵階段,他們會將肉蛋(業界常稱為Taidoor)跟Taikite兩種後門,夾入Exploit document大量傳送給受害者。由於大量發送,資安廠商對這兩個家族的後門程式也取得了不少樣本來分析。不過,CH說,這對Taidoor來說不痛不癢,「因為這兩種後門本就被當作棄子來使用。」

Taidoor已知獨有後門至少有12種,依照攻擊階段使用不同後門程式家族。圖─郭又華攝

進入受害者環境後,Taidoor會切換到其他後門程式,用於長期控制。Taleret家族後門的特色是,有時會把中繼站設定加密後,藏於公開部落格文章,需要時聯繫中繼站時再去解析。這與編寫在後門程式本身或系統文件裡面的常見做法不同,資安人員若只偵查受害裝置,就會找不到中繼站設定。

Kuangdao(狂刀)後門家族則是支援HTTP跟TCP層的協定,因此只看HTTP層通訊的偵測工具,有可能抓不到狂刀活動。另一個特別之處是,狂刀每次回連到中繼站時,會等到中繼站發出安全訊號,才會繼續回傳受害者資訊等動作。「這代表自動化分析工具很難抓到狂刀網路活動。」CH說。

長期控制階段,有一類後門程式家族,Taidoor只會安裝於少量重要的單位環境中,以降低資安廠商取得樣本的機會。其中一款是Buxzop,會用Dropbox API來進行C&C通訊,因此監控網路流量時,受害者只會看到一直有人呼叫Dropbox API,不會看到其他可疑的IP或網域活動。

另一款GrubbyRAT後門,特別之處在於安裝方法。攻擊者仔細調查完受害者環境後,才會手動置入此後門,因此通常混於特定電腦的既有程式中,而非常見的Temp或User Profile等資料夾。這樣一來,便會非常難查找後門所在。

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06