駭客攻擊WordPress網站的情況不時傳出,但近期出現了新型態的手法,而可能讓攻擊行動更難察覺──他們利用了長期沒有更新,而可能存在可利用漏洞的外掛程式,而使得攻擊行動有這種合法的外掛程式掩人耳目。

VMware針對Aria Operations for Logs修補的漏洞也相當值得留意,因為,這次他們特別呼籲用戶要儘速修補CVE-2023-20864,怪異的是卻沒有公布其CVSS風險評分。

近日微軟公布新的駭客組織命名規則,與過往不同的是,該公司以特定類型的氣候來命名駭客組織,並標榜這麼做使用者可更容易識別駭客的性質。

【攻擊與威脅】

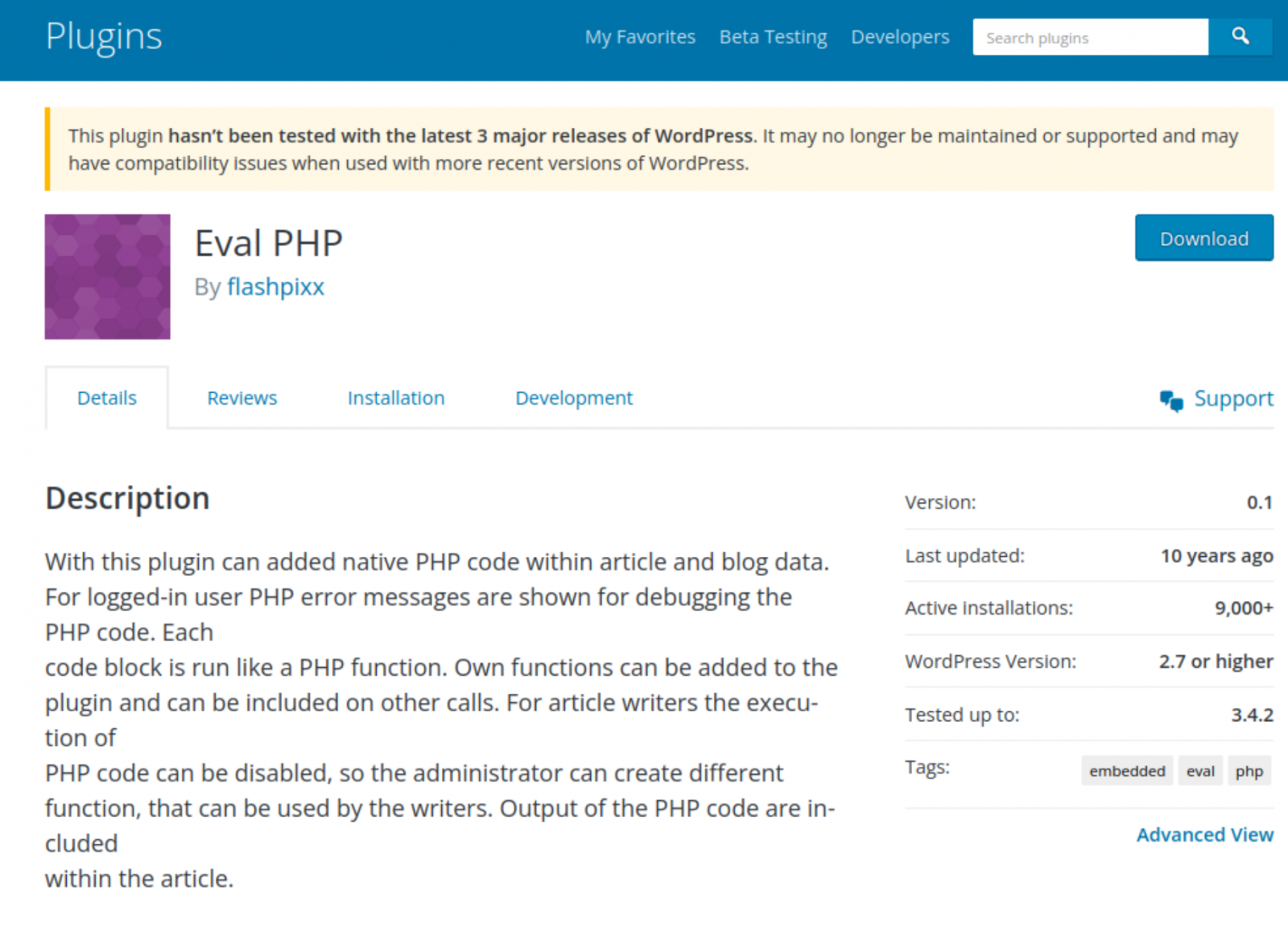

已不再更新的外掛程式遭到濫用,駭客對WordPress網站植入後門程式

資安業者Sucuri揭露針對WordPress網站而來的攻擊行動,駭客濫用超過10年未更新的外掛程式Eval PHP,於目標網站的資料庫裡,將惡意程式碼注入名為wp_posts的資料表,而這段程式碼用file_put_contents功能函式建立PHP指令碼,再以此部署後門程式。

資安業者Sucuri揭露針對WordPress網站而來的攻擊行動,駭客濫用超過10年未更新的外掛程式Eval PHP,於目標網站的資料庫裡,將惡意程式碼注入名為wp_posts的資料表,而這段程式碼用file_put_contents功能函式建立PHP指令碼,再以此部署後門程式。

研究人員指出,這類攻擊行動很難被察覺,因為駭客是用老舊、合法的外掛程式來注入PHP程式碼。

而在攻擊的時機與規模上,今年4月,上述行動大幅增加,平均每天惡意下載Eval PHP的行為超過4千次。

駭客濫用Google Drive及使用密碼保護的ZIP檔案,散布惡意程式Ursnif、Diceloader

Google旗下的資安行動小組(GCAT)與該公司併購的Mandiant展開合作,近期揭發一起金融木馬Ursnif資安攻擊。駭客先是透過釣魚郵件,引誘收信人從Google Drive下載ZIP檔案,此壓縮檔案受到密碼保護,一旦依照指示開啟、執行,電腦就有可能被植入Ursnif。

研究人員指出,類似手法也被用於散布其他惡意程式。他們發現有人提供已竄改的Zoom安裝程式,於受害電腦部署惡意軟體Diceloader,過程中,同樣會要求使用者從Google Drive下載受密碼保護的ZIP檔案。

駭客濫用iPhone回復金鑰,奪取手機用戶的iCloud帳號,並且斷除原機遺失尋回機制

根據華爾街日報的報導,駭客濫用iPhone回復密碼的功能,使得手機失竊的人再也無法存取iCloud儲存的照片及檔案。

該媒體引述受害者的說法,這些人在手機被竊之後,駭客疑似輸入了Passcode,進而產生復原Apple ID的密鑰,而能成功入侵用戶的iCloud帳號。一旦成功入侵iCloud帳號,攻擊者就會馬上關閉Find My功能,並切斷能存取該帳號的蘋果裝置,甚至竊取Apple Pay行動支付的金鑰。對此,蘋果表示正在研擬防範此種威脅的新措施。

針對3CX VoIP系統軟體供應鏈的攻擊事故有新發現!駭客先透過另一個軟體供應鏈入侵員工電腦

協助網路電話系統解決方案3CX調查供應鏈攻擊事故的資安業者Mandiant指出,他們發現在這起攻擊行動裡,駭客組織UNC4736並非直接對3CX的員工下手,而是先針對股票交易自動化業者Trading Technologies的網站下手,進而散布遭到竄改的X_Trader應用程式,然後於3CX員工電腦上部署模組化後門程式VeiledSignal,執行Shell Code將通訊模組注入瀏覽器的處理程序。

而對於UNC4736的身分,研究人員根據所使用的基礎設施,認為與隸屬北韓駭客組織APT43的兩個駭客團體有關(UNC3782、UNC4469),以此推測UNC4736很有可能來自北韓。

北韓駭客Lazarus假借提供工作機會的名義,鎖定Linux用戶發動攻擊

資安業者ESET揭露Operation DreamJob的新一波攻擊行動,北韓駭客組織Lazarus在職場社群網站LinkedIn與其他社群網站上,假借提供工作機會的名義,引誘受害者下載惡意軟體。

研究人員看到的其中一起事故裡,駭客透過網路釣魚與LinkedIn散布名為HSBC job offer.pdf.zip的壓縮檔,其內容含有以Go語言編寫而成的Linux惡意軟體,駭客濫用了Unicode的特殊字元,而導致使用者以為副檔名是PDF。

一旦使用者開啟上述檔案,惡意軟體OdicLoader會顯示誘餌PDF文件,並從雲端檔案共用服務OpenDrive下載第2階段的惡意軟體酬載SimplexTea。根據進一步分析、比對SimplexTea之後,研究人員發現,它與3CX供應鏈事故中的macOS版惡意程式SimpleSea有共通特徵,因此推測Lazarus參與上述供應鏈攻擊。

【漏洞與修補】

VMware vRealize漏洞恐讓攻擊者使用root權限執行程式碼

4月20日VMware發布資安通告,因為他們針對Aria Operations for Logs(原名vRealize Log Insight)發布了8.12版,目的是修補CVE-2023-20864、CVE-2023-20865兩個漏洞。

其中比較值得留意的是CVE-2023-20864,此為反序列化漏洞,攻擊者有機會於目標系統上,使用root權限來遠端執行任意程式碼,影響Aria Operations for Logs 8.10.2版。該公司呼籲用戶應儘速升級軟體,但沒有透露此漏洞的CVSS風險評分。

研究人員Nagli揭露大型機器學習語言模型ChatGPT存在的漏洞,攻擊者可透過Web Cache欺騙手法,在自己已經登入ChatGPT的情況下,將惡意URL發送給目標用戶,並引誘登入ChatGPT,由於伺服器將使用者的敏感資料保存於暫存區,攻擊者就能從特定的CSS樣式表檔案裡,得知使用者的姓名、電子郵件信箱、Token等,而能存取目標用戶的ChatGPT帳號。對此,OpenAI在接獲通報的數個小時後修補上述漏洞。

【資安產業動態】

駭客組織的命名缺乏統一識別原則,微軟倡議新作法,中國駭客組織將取名為某某颱風,俄羅斯駭客將取名為某某暴風雪

4月19日微軟宣布他們採用新的規則命名、稱呼駭客組織,這套規則主要依據駭客類型來進行分類,包含國家級駭客(Nation-state)、因經濟動機從事攻擊行動(Financially motivated)的駭客、私人領域的駭客(Private sector offensive actors)、認知作戰駭客(Influence operations),以及尚在發展中的駭客組織(Groups in development)等。

其中,國家級駭客的部分,中國駭客以颱風(Typhoon)命名、伊朗駭客以沙塵暴(Sandstorm)命名、北韓駭客以雨雪(Sleet)命名,俄羅斯駭客以暴風雪(Blizzard)命名。

以中國駭客組織為例,APT41他們命名為Brass Typhoon,駭客組織ControlX則叫做Charcoal Typhoon。這種新的命名方式,將有助於使用者能更容易判斷駭客組織的屬性,該公司也提供了駭客組織的新舊名稱對照表。

【其他新聞】

烏克蘭遭俄羅斯駭客APT28鎖定,目的疑為掌控與戰爭有關的話語權

近期資安日報

【4月20日】 Oracle發布2023年第2季例行更新,修補433個漏洞

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10