微軟於本周二(4/11)釋出的4月Patch Tuesday修補了97個安全漏洞,包含一個已遭勒索軟體駭客濫用的零時差漏洞CVE-2023-28252,網路安全暨基礎設施安全局(CISA)幾乎是同步把該漏洞納入「已知遭開採漏洞」(Known Exploited Vulnerabilities)目錄中,要求政府機關要在5月2日之前修補。

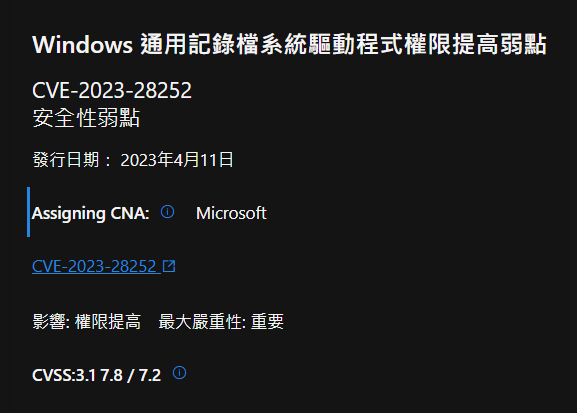

CVE-2023-28252漏洞位於Windows的通用紀錄檔系統(Common Log File System,CLFS)驅動程式中,屬於權限擴張漏洞,只被微軟列為重要(Important)等級的漏洞。

然而,向微軟通報CVE-2023-28252漏洞的資安業者卡巴斯基表示,他們在今年2月就發現駭客企圖於許多中小企業的Windows伺服器上執行權限擴張攻擊程式,它們跟過去的CLFS驅動程式攻擊程式很像,進一步分析後才發現其中之一利用了零時差的CVE-2023-28252。

卡巴斯基說,過去利用零時差漏洞的大多屬於進階持續性滲透攻擊(APT),而CVE-2023-28252卻是被駭客用來部署Nokoyawa勒索軟體。

至於趨勢科技的ZDI(Zero Day Initiative)團隊則說,他們懷疑這是微軟在2月沒能充份修補CVE-2023-23376所招致的結果。CVE-2023-23376同樣為CLFS驅動程式的權限擴張漏洞,在微軟修補當時也已遭到濫用,ZDI認為駭客找到了繞過CVE-2023-23376修補程式的方法。

總之,駭客通常會找出其它的程式執行漏洞來搭配權限擴張漏洞,以用來散布惡意程式或勒索軟體,被資安業者視為本月應優先修補的漏洞之一。

微軟在本月修補的97個漏洞中,只有7個被列為重大(Critical)漏洞,卻有接近一半的漏洞可用來執行遠端程式攻擊。當中有兩個CVSS風險評分高達9.8的安全漏洞,它們分別是CVE-2023-21554與CVE-2023-28250,皆與Windows Message Queuing服務有關,成功的攻擊將允許駭客執行任意程式。

此外,微軟也在今年4月重新發布了2013年釋出的CVE-2013-3900修補程式,這是Windows的WinVerifyTrust簽章驗證漏洞,由於它在3CX被駭事件中又遭到駭客濫用,使得微軟更新了該漏洞的建議,也新增所支援的平臺。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09