在資安分析技術不斷進步之下,攻擊者也持續找出新的規避偵測的技術,本日有兩起資安人員研究公布亦突顯此一情形,包括新的Shellcode技術與新繞過Windows MoTW的方法。

南韓警察廳揭露集權鄰國發動大規模網釣與勒索軟體攻擊行動,值得關注,近千位外交專家與數十個購物網站成為鎖定攻擊目標。

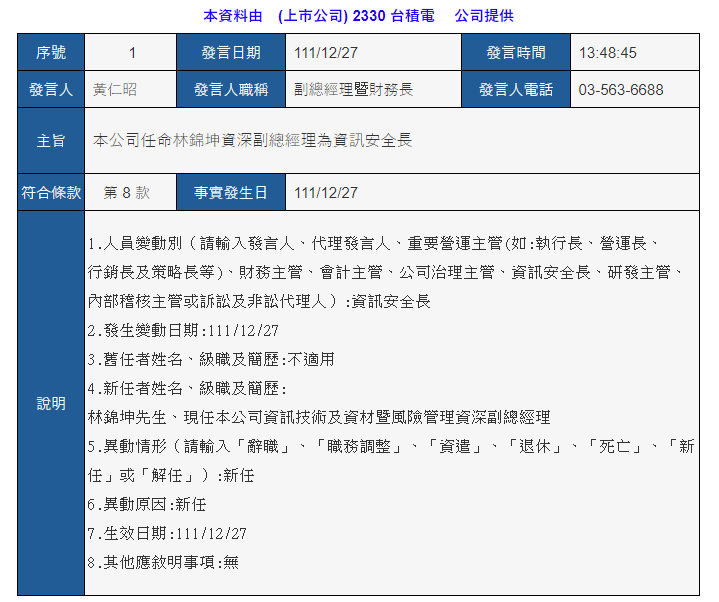

在國內,金管會要求臺灣上市櫃大型企業在2022年底需設置資安長,今年已有多家公司陸續任命,如今台積電亦推出副總經理林錦坤擔任,明年底上市櫃第二級公司也要注意,必須設置資安專責主管與人員。

【攻擊與威脅】

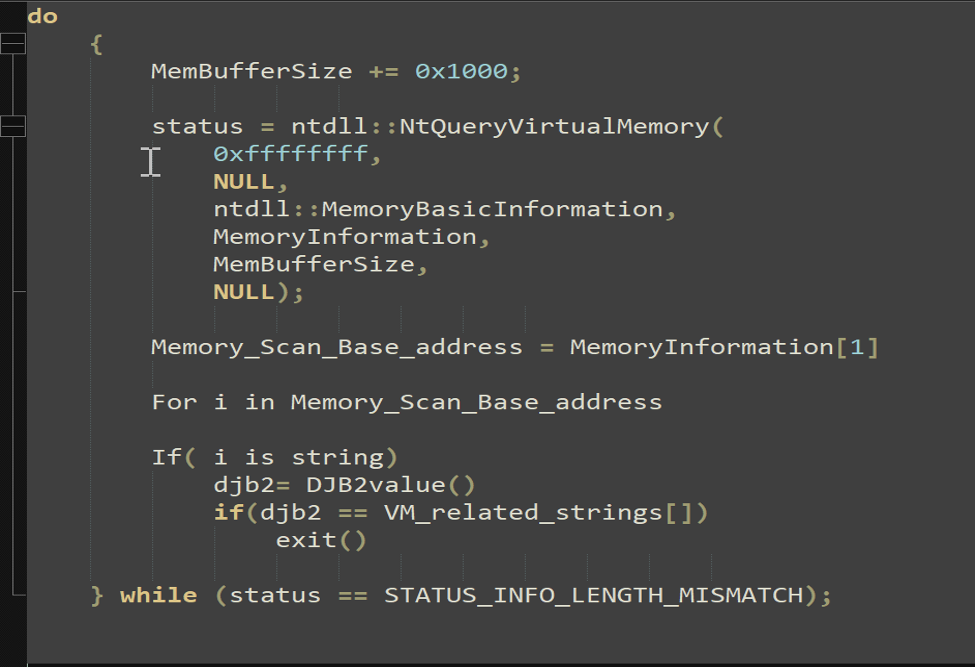

GuLoader惡意軟體發展出規避偵測的新技術

CrowdStrike揭露GuLoader惡意軟體下載器的新發現,表示這款採用大量反分析技術的惡意軟體,最近又有新的Shellcode技術,將會使用NtQueryVirtualMemory API,掃描整個記憶體的處裡程序,在每個記憶體頁面(Page)以查找任何與VM相關的字串,來檢測是否在檢測環境中運行,一旦發現如VMSwitchUserControlClass,VM3DService Hidden Window,VMDisplayChangeControlClass,以及vmtoolsdControlWndClass等的DJB2 Hash值,就會停止執行。此外,在調用每個API之前,也會針對API執行斷點檢查。

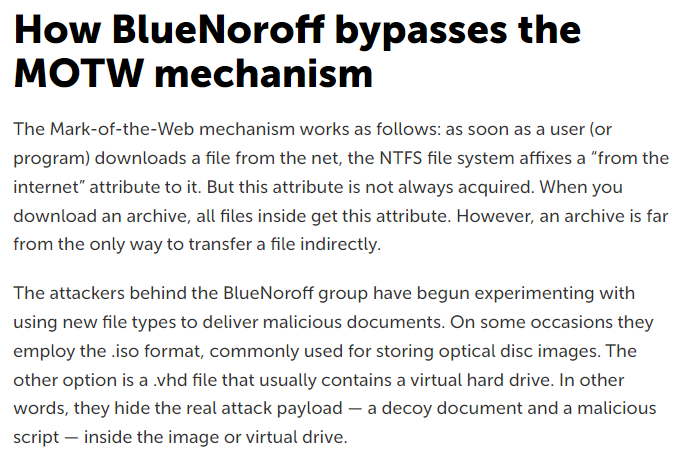

BlueNoroff APT組織使用新方法繞過Windows MoTW保護

卡巴斯基在12月27日針對MoTW繞過的攻擊手法提出警告,指出他們最近發現許多攻擊者開始這麼做,例如,他們發現APT駭客Lazarus Group旗下BlueNoroff組織,正使用新的伎倆來欺騙這項安全機制。簡單來說,MoTW的安全功能,會針對從網路下載的檔案給予一個標籤,因此攻擊者開始把真正的攻擊酬載(Payload)像是誘餌文件、惡意腳本,隱藏在像是ISO或VHD的檔案格式。

BTC.com月初遭遇網路攻擊事件,調查後損失300萬美元

BIT Mining公司在12月26日發布資安事件公告,說明子公司遭遇網路攻擊,當中表示他們的子公司BTC.com在12月3日遭受網路攻擊,造成公司230萬美元的加密貨幣資產,以及客戶持有的70萬美元加密貨幣遭竊。在事件應變方面,該公司表示已在技術上採取行動以攔截駭客,並且通報中國深圳的執法單位,且目前公司營運正常,但沒有公布調查結果,也沒有說明攻擊管道與事件如何發生。

南韓外交智庫學者遭北韓駭客大規模網釣,數十家購物網站遭勒索軟體攻擊

南韓警察廳揭露近期該國發現的資安威脅現況,根據韓國Korea Times的報導,警方首先揭露北韓駭客鎖定南韓外交專家學者發動大規模網釣攻擊,這波行動從今年4月開始,有892名收到假冒執政高層、外交官員名義的釣魚信,並有49人上當;另也提及他們首次發現這批北韓駭客使用勒索軟體攻擊,造成當地13家線上購物網站的19臺伺服器遇害,其中並有兩家業者因此支付了約6萬元的比特幣贖金。

假冒合作廠商、盜取YT帳號事故再度上演!國內創作者傳遭Session劫持導致MFA被繞過的攻擊

Cookie Theft(pass-the-cookie attack)的Session劫持技術存在多年,可繞過MFA的保護機制,去年10月Google已指出鎖定YouTube創作者的網路釣魚與社交工程活動,並提出警告,最近國內有商業Youtube頻道表示受害,例如3C達人廖阿輝在12月25日的影片中,說明誤信了一個以合作廠商名義、傳來遊戲DEMO下載的檔案,該惡意連結並不是在郵件內文中,而是存在郵件附檔PDF中,點擊執行後,曾跳出錯誤提醒視窗,一天後發現其Youtube頻道被盜。由於假合作廠商名義的威脅早已時有所聞,若收到訊息的人要開啟可疑的檔案,建議應在隔離的測試環境或VM執行。

研究人員揭露微軟修補Azure ACS一項重大漏洞的技術細節

近日Azure一項重大漏洞的技術細節公開,根據SecurityWeek報導指出,這是資安研究人員Emilien Socchi在今年12月22日揭露,該漏洞並稱之為ACSESSED,是今年2月時通報,微軟在8月31日已修補,如今研究人員公開相關技術細節,指出這個漏洞影響了啟用Allow access from portal功能的用戶,將允許攻擊者從任何位置(包括未暴露在網際網路上的執行個體)跨租戶存取ACS實例的資料層,並說明其研究經過與PoC概念驗證的過程。

【漏洞與修補】

Apache ShardingSphere存在身分認證繞過漏洞

Apache在12月22日針對旗下的ShardingSphere-Proxy修補重大漏洞,根據cve.org網站的說明,受影響的是5.3.0之前的版本,漏洞編號為CVE-2022-45347,問題出在ShardingSphere-Proxy在使用MySQL作為資料庫後端時,在MySQL客戶端認證失敗後,並沒有完全清理資料庫Session,這使得攻擊者將可利用一個特殊的MySQL客戶端(也就是認證失敗不會關閉客戶端),進而繞過身分驗證。該漏洞已在Apache ShardingSphere 5.3.0版本修補。

【資安防禦措施】

上市櫃第一級公司設置資安長最後期限將至,台積電資訊安全長人選出爐

趕在2022年底之前,屬於金管會規範為第一級公司的台積電,在12月27日下午發布公告,任命該公司現任資訊技術及資材暨風險管理資深副總經理林錦坤,出任台積電首任資訊安全長,而最近一周設置資安長的上市櫃公司,還有潤泰新、匯橋、潤泰全、鴻準、可寧衛、和桐、大同、富爾特與群翊等,其中有些公司並非被要求的第一級公司,但也開始主動設置資安長一職,強化組織內部的資安發展。

隨著2023年即將到來,上市櫃第二級公司也要注意設置資安專責主管,以及至少1名資安專責人員的期限會在2023年底。

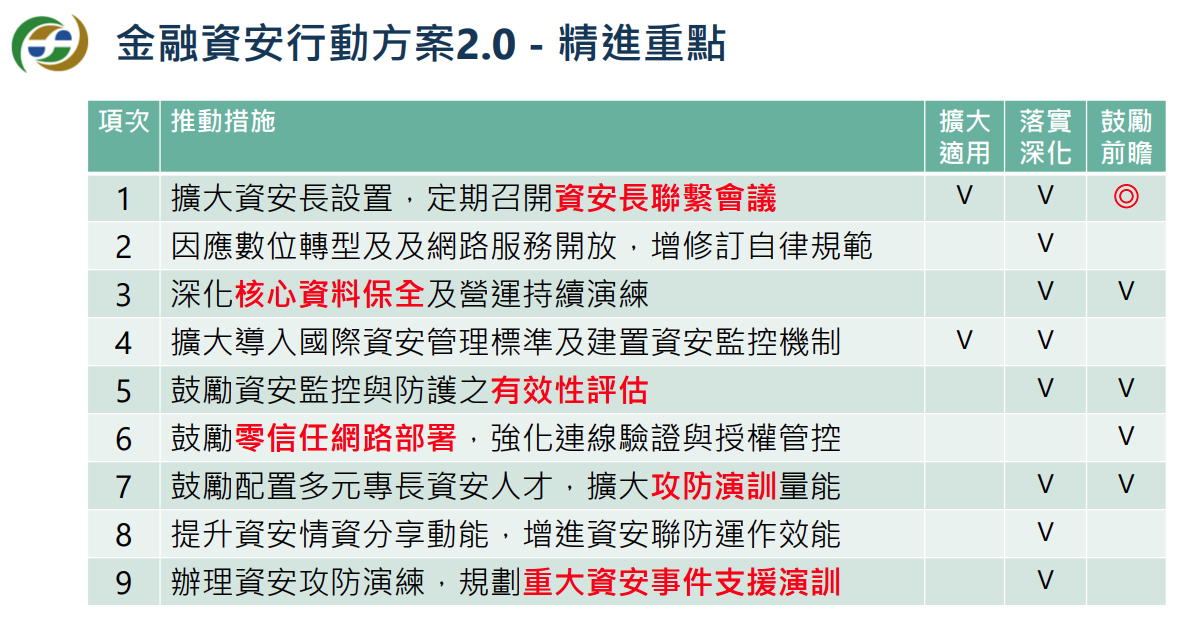

金管會發布金融資安行動方案2.0,共9大推動重點

金管會在12月27日公布未來三年將推動的金融資安行動方案2.0,延續1.0版所提出的四大策略,適用範圍也擴大,並聚焦資安的落實與深化,共訂定40項措施,當中新增12項、擴大適用範圍5項、持續性措施23項。

對此,金管會也簡單說明9項推動重點,值得關注的部分,包括:定期召開資安長連繫會議;深化核心資料保全;因應數位轉型及網路服務開放將聚焦多元金融身分驗證框架級標準;鼓勵建置SOC並達一定規模金融機構,朝向檢驗資安監控及防禦部署有效性的模擬與演練;鼓勵零信任網路部署;以及擴大攻防演訓與重大資安事件支援演訓等。

【其他資安新聞】

打造安全IoT,SESIP標準崛起,Global Platform近期在臺推動

數位發展部2023年施政方針出爐,零信任網路架構與T-Road平臺成焦點

促進隱私強化技術廣泛應用,Google將內部可模糊影像隱私物體Magritte專案開源

資安業者解析對資安防護產品帶來危害的Windows AMSI繞過技術

IcedID殭屍網路濫用Google PPC服務散布惡意軟體

近期資安日報

【2022年12月27日】 逾4億筆推特用戶資料出現於駭客論壇、竊密軟體RisePro疑透過惡意軟體下載器PrivateLoader散布

【2022年12月26日】 容器驗證系統的弱點可被用於上傳惡意映像檔、WordPress禮物卡外掛程式重大漏洞出現攻擊行動

【2022年12月23日】 提升為RCE的CVE-2022-37958被研究人員視為另一EternalBlue;LastPass客戶資料庫備份遭存取

熱門新聞

2026-02-02

2026-02-03

2026-02-02

2026-02-04

2026-02-03

2026-02-04