API資安公司Salt研究人員發現樂高(LEGO)的線上服務存在安全漏洞,不只可能讓攻擊者取得其他人帳戶完全控制權,還洩漏PII以及敏感資料,同時攻擊者也能夠存取內部資料,而這可能導致內部伺服器遭入侵。

由於研究人員Shiran Yodev除了是一名專業駭客,同時在業餘時間,也喜歡收集並且組裝樂高,於是樂高變成為了該研究人員的研究對象,這次被發現漏洞的並非是lego.com這個樂高的主要官方網站,而是樂高擁有的另一個線上交易平臺bricklink.com。

bricklink.com最初由一個樂高迷在2000年創建,作為樂高積木以及組合包的交易平臺,隨著該平臺的壯大,成為市場上稀有樂高積木的交易地,到了2019年,bricklink.com被樂高收購,現在為樂高的全資子公司,並且由獨立團隊管理。

bricklink.com的服務相當複雜,因為他提供賣家許多管理商店的功能,還能夠協助買家購買和管理零件和組合包收藏列表,也有一個工作室平臺,讓設計師能夠設計樂高作品,Shiran Yodev提到,這些複雜邏輯意味著更大的攻擊面。

Shiran Yodev發現了bricklink.com中兩個API安全漏洞,第一個漏洞是發生在使用者輸入欄位,在優惠券搜尋的尋找使用者名稱對話框中,存在一個跨站腳本(XSS)漏洞,攻擊者能夠設計連結,在終端用戶的電腦上注入和執行程式碼,只要運用暴露在不同頁面上的Session ID,連結跨站腳本,便能劫持Session並且接管帳戶。

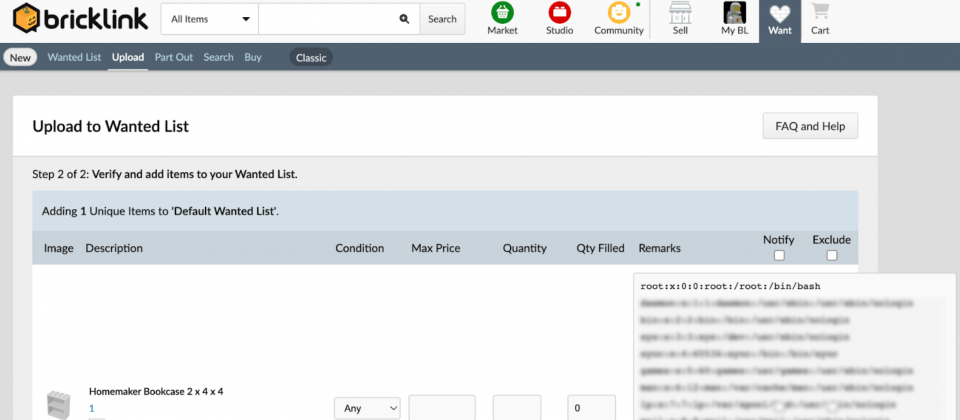

第二個漏洞則是在上傳至願望清單頁面,這頁面讓用戶能夠以XML格式上傳想要的零件列表,而攻擊者在這個頁面便能夠進行XML外部實體攻擊(XEE),讀取網頁伺服器上的檔案,並以伺服器端請求偽造(Server-side request forgery)來存取並且操作無法被直接存取的資訊,包括AWS EC2權杖。

樂高在接獲研究人員通報之後,已經迅速修正了這些漏洞,但因為樂高公司內部政策關係,並沒有對外多加說明,因此Salt無法正面確認這些修復。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12