資安公司Cybereason在調查其客戶的資安事件,發現了新一波針對美國企業的勒索軟體攻擊,這系列勒索攻擊由Black Basta組織發起,並透過殭屍網路Qakbot快速傳播,資安人員提醒,由於遭到攻擊後IT基礎設施可能迅速被嚴重破壞,企業必須要特別注意這波攻擊。

Black Basta是一個勒索軟體組織,在2022年4月才出現,專門針對美國、加拿大、英國、澳洲和紐西蘭的企業,該組織慣用雙重勒索策略,先竊取被害者敏感檔案和資訊,並威脅要公開資料來勒索被害者支付贖金。

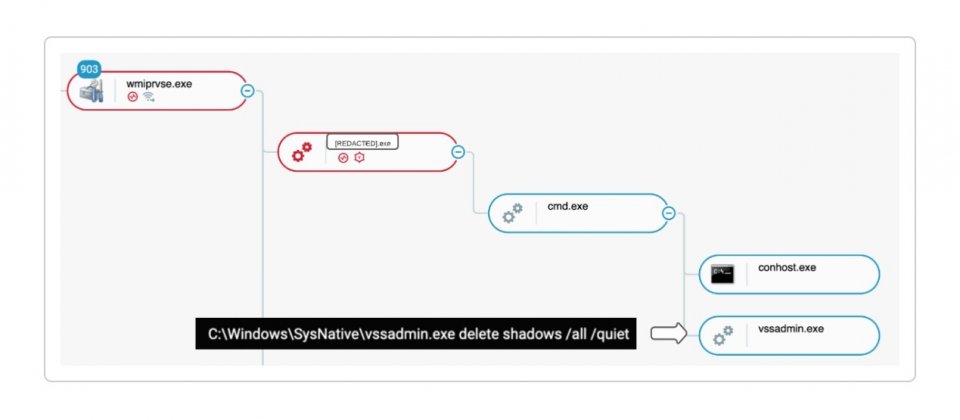

在Black Basta最新的攻擊活動中,他們使用Qakbot惡意軟體創建初始進入點,並在企業網路內橫向移動。Qakbot是一種銀行木馬,主要被用來竊取被害者的財務資料,包括瀏覽器資訊和憑證等,一旦Qakbot成功感染系統,便會安裝上後門,使得攻擊者能夠投放後續的惡意軟體,像是勒索軟體等。

Cybereason團隊描述了這次攻擊活動的流程,一開始會從Qakbot感染開始,並在組織中多臺重要機器載入Cobalt Strike,最終將Black Basta勒索軟體部署到全球。而為了讓恢復更加困難,攻擊者會禁用DNS服務,將被害者鎖在網路之外。

這次的攻擊行動有幾個特點,首先是整個攻擊行動很快,在不少案例中,攻擊者會在不到2小時內就獲得網域管理人員權限,並在12小時內開始部署勒索軟體。由於攻擊者向美國公司大量撒下Qakbot,並且進行魚叉式網路釣魚行動,在過去2個星期,Cybereason已經發現10多起企業受攻擊案例。

原先資安人員並未發現Black Basta勒索軟體和Qakbot的關聯性,但因為一個快速入侵並且部署Black Basta的案例,才發現Qakbot參與其中。Cybereason提醒企業,應該要對這個攻擊活動提高警覺,因為IT基礎設施可能會迅速地被嚴重破壞。

針對Black Basta勒索軟體攻擊的緩解措施,除了更新網路攻擊防禦平臺之外,資安人員也提出許多建議,包括要封鎖已受感染的用戶,避免或減緩攻擊者在網路上傳播,辨識且切斷惡意IP和網域的流量。當用戶的網域控制器遭到攻擊者存取,就可能所有帳戶被盜用,資安人員建議在重建網路的時候,應重置所有Active Directory存取權限,事後也應該徹底調查攻擊者的行為,確保沒有任何疏漏。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02